Un sitio web del gobierno norteamericano alojaba un descargador JavaScript malicioso que inducía a sus víctimas a instalar el ransomware Cerber.

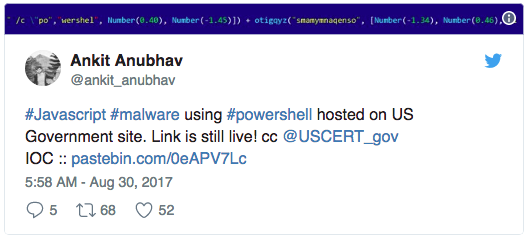

El investigador Ankit Anubhav de NewSky Security publicó en Twitter el descubrimiento, y en cuestión de horas, el enlace malicioso había sido eliminado. No se sabe si alguien se ha infectado a través de este sitio.

Tampoco se sabe cómo llegó el descargador al sitio .gov. Anubhav especuló sobre la posibilidad de que el sitio hubiese sido hackeado o de que almacenase adjuntos a correos de funcionarios gubernamentales con el descargador comprimido.

Los investigadores señalaron algunas similitudes con la campaña de spam Blank Slate que a principios de este año propagó Cerber. Los mensajes de correo de esa campaña contenían sólo un archivo comprimido double-zip cuyo segundo contenedor contenía o un archivo JavaScript malicioso o un archivo Microsoft Word malicioso. El mensaje de correo no contenía texto y los expertos creyeron en ese momento que era para evadir los antivirus.

Varias solicitudes de comentarios enviadas al Departamento de Seguridad Nacional no recibieron respuesta a tiempo para su publicación.

Anubhav dijo que el sitio alojaba un archivo comprimido .zip que incluía un JavaScript con un PowerShell oculto. El PowerShell descarga un archivo gif, que en realidad es un ejecutable Cerber.

Cerber ha estado circulando en Internet desde hace más de un año, y al igual que la mayoría de las familias de crypto-ransomware, se propagó mediante paquetes de exploits, campañas spam, y la misma red zombi que utilizó el programa malicioso Dridex. A principios de este año los atacantes explotaban una vulnerabilidad crítica en Apache Struts en servidores Windows y que instalaba Cerber en los equipos afectados.

Anubhav y Mariano Palomo Villafranca, un analista de malware en Telefónica, empresa de telecomunicaciones española, publicaron un análisis del ataque. Subrayan que la mayoría de los sitios del gobierno norteamericano gozan de buena reputación, lo que los hace ideales ante los atacantes para plantar sus programas maliciosos y eludir sistemas de seguridad.

Anubhav señala que la víctima recibe un enlace a la página que aloja el archivo .zip y al activarlo se extrae el JavaScript oculto y se ejecuta el PowerShell que descarga el programa malicioso desde un dominio malicioso conocido.

“El PowerShell descarga programas maliciosos desde un sitio malicioso conocido y los ejecuta”, sostiene Anubhav. “Todos estos pasos obviamente se dan de forma automática sin que el usuario llegue a enterarse”.

Cerber es la carga y antes de cifrar los archivos en el equipo atacado, verifica que ciertos paquetes de idiomas de la Comunidad de Estados Independientes (CEI) se ejecuten en el equipo infectado.

Anubhav y Villafranca explican que el gif ejecutable es un instalador NSIS que extrae el archivo de configuración Cerber JSON. En marzo, los investigadores descubrieron que las infecciones de Cerber evadían los sistemas de seguridad escondiéndose dentro de instaladores NSIS antes de ejecutarse. Los investigadores de Deep Instinct comentaron a Threatpost que las versiones 4 y 5.1 de Cerber y varias versiones de Locky estaban usando esta técnica, al igual que diferentes versiones de Cryptolocker y Cryptowall.

NSIS (Nullsoft Scriptable Install System) es un sistema de código abierto que se usa para construir instaladores de Windows.

Cerber, al igual que otros programas ransomware, exige rescates en Bitcoins a cambio de la llave descrifadora con la que los usuarios podrán recuperar sus datos cifrados. Versiones iniciales de este programa malicioso se vendían como un servicio, pero otras se cifraban para obligar al equipo de la víctima a hablarle al usuario y repetir una y otra vez que sus documentos y archivos habían sido cifrados.

Fuente: Threatpost