Smart TV: ¿una puerta de acceso al hogar para un atacante?

Los televisores inteligentes son parte de la realidad cotidiana de millones de usuarios alrededor del mundo. A medida que adquieren […]

Los televisores inteligentes son parte de la realidad cotidiana de millones de usuarios alrededor del mundo. A medida que adquieren […]

Hace unos meses, unos investigadores de Check Point publicaron información sobre una serie de vulnerabilidades que habían descubierto en WhatsApp, a […]

El malware para Linux puede no estar tan extendido como las cepas que apuntan al ecosistema de Windows, pero existir, existe […]

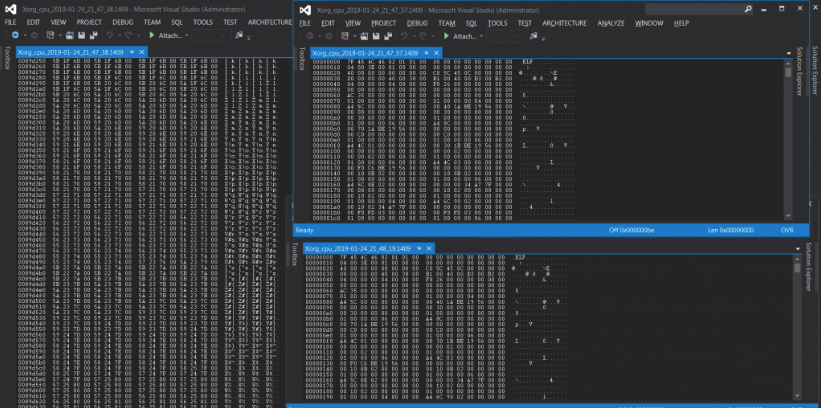

Los volcados de núcleo o volcados de memoria se crean cuando se ejecuta el programa. Un volcado consiste en módulos […]

Esta es una guía completa sobre la herramienta Crunch para crear diccionarios de fuerza bruta. ¡Aprende paso a paso su sintaxis y […]

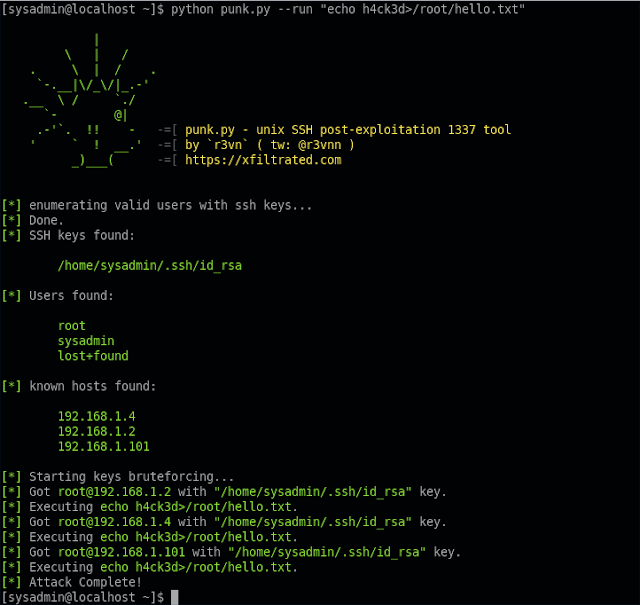

unix SSH herramienta de post-explotación 1337 cómo funciona punk.py es una herramienta de postexplotación destinada a ayudar a hacer pivotar la red desde una caja de Unix comprometida. Recopila nombres […]

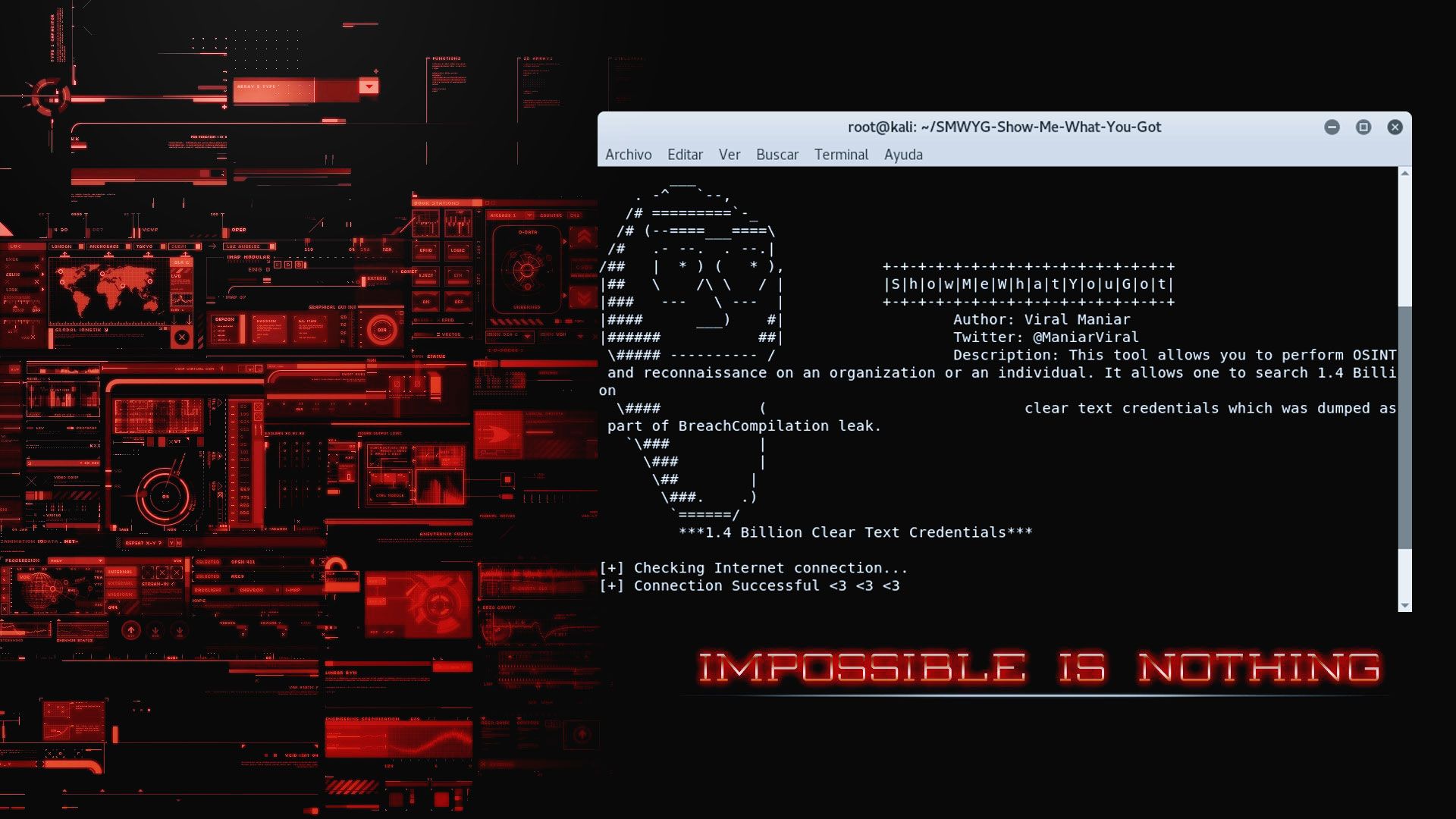

Una compilación de 1.4 mil millones de correos electrónicos y contraseñas se filtraron en línea en la web oscura (también lanzada […]

Uno de los servicios de alojamiento web más populares en la DarkWeb, Daniel’s Hosting, fue «asesinado» la semana pasada cuando […]

Nuevas herramientas y actualizaciones de herramientas Wireguard es una solución VPN poderosa y fácil de configurar que elimina muchos de los […]

Nuevas herramientas y actualizaciones de herramientas. Wireguard es una solución VPN poderosa y fácil de configurar que elimina muchos de los […]

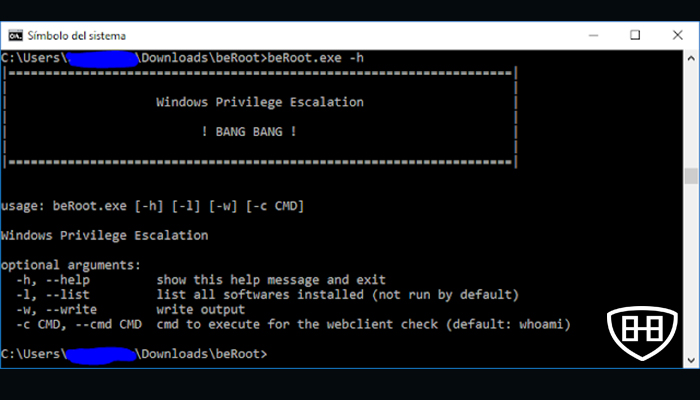

BeRoot para Windows – Proyecto de escalamiento de privilegios BeRoot (s) es una herramienta de post-explotación para verificar las configuraciones […]

Arpağ: En la mitología turca significa palabra mágica. El nombre de la herramienta arpag ha sido seleccionado porque ha hecho […]