Inundaciones UDP: técnicas para tocar los puertos a un servidor

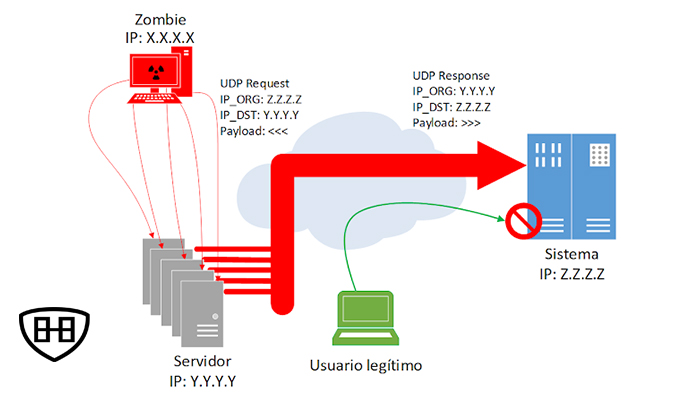

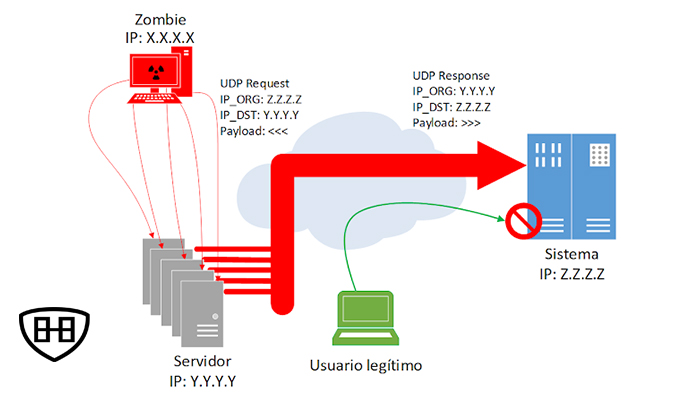

¿Alguna vez se han preguntado cómo se consiguen cantidades de tráfico tan elevadas en los ataques DDoS?¿Mediante una botnet con […]

¿Alguna vez se han preguntado cómo se consiguen cantidades de tráfico tan elevadas en los ataques DDoS?¿Mediante una botnet con […]

Se han lanzado en línea dos códigos de exploraciones de conceptos (PoC) separados para el ataque de amplificación de Memcached […]

El miércoles 28 de febrero de 2018, el sitio web de hospedaje de código de GitHub tocó con el […]