Guía de seguridad en Ubuntu 18 publicada por Centro Nacional de Ciberseguridad (NCSC)

El Centro Nacional de Ciberseguridad (NCSC) de Reino Unido, que forma parte del Grupo de Seguridad en Comunicaciones Electrónicas (CESG) […]

El Centro Nacional de Ciberseguridad (NCSC) de Reino Unido, que forma parte del Grupo de Seguridad en Comunicaciones Electrónicas (CESG) […]

Otra muestra de que no se debe confiar en el repositorio de software controlado por el usuario Una de las […]

El amor de Microsoft por Linux continúa … Microsoft lanzó su shell de línea de comandos y el lenguaje de […]

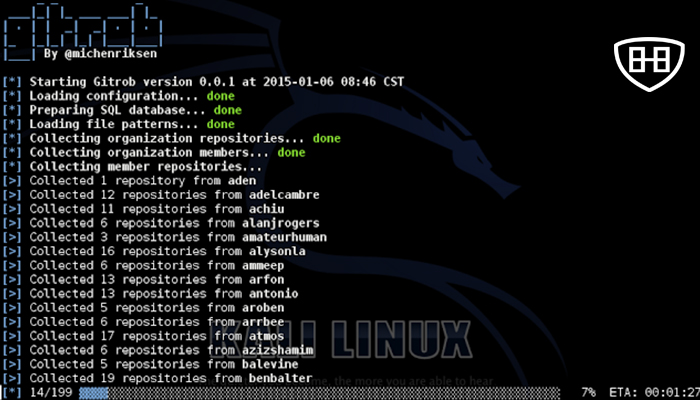

¿Ha descargado algo de la cuenta GitHub de Gentoo el 28 de Junio? Considere esos archivos comprometidos y vacíalos ahora, […]

A los desarrolladores generalmente les gusta compartir su código, y muchos de ellos lo hacen al abrirlo en GitHub, un servicio […]

En este tutorial hackeará dRuby utilizando una vulnerabilidad de ejecución remota de código en el servidor dRuby RMI que se […]

¡Demonios si! Se ha descubierto otra vulnerabilidad de seguridad en los chips Intel que afecta la tecnología de ejecución especulativa del […]

El investigador de seguridad Michał Bentkowski descubrió y reportó una vulnerabilidad de alta gravedad en Google Chrome a fines de […]

Para los usuarios que no conozcan BlackArch Linux, esta es una de las distribuciones de hacking ético y auditorías de seguridad […]

Un investigador de seguridad de Google descubrió una vulnerabilidad crítica de inyección remota de comandos en la implementación del cliente […]

Después de la revelación de los detalles del ataque eFail , es hora de revelar cómo funciona la vulnerabilidad de inyección de código […]

Los investigadores de seguridad han descubierto una vulnerabilidad grave en la popular aplicación de mensajería de señal cifrada de extremo […]