Trape v2.0 – People Tracker en Internet: OSINT Analysis and Research Tool

Trape fue creado con el objetivo de enseñar al mundo cómo las grandes empresas de Internet pueden obtener información confidencial , […]

Trape fue creado con el objetivo de enseñar al mundo cómo las grandes empresas de Internet pueden obtener información confidencial , […]

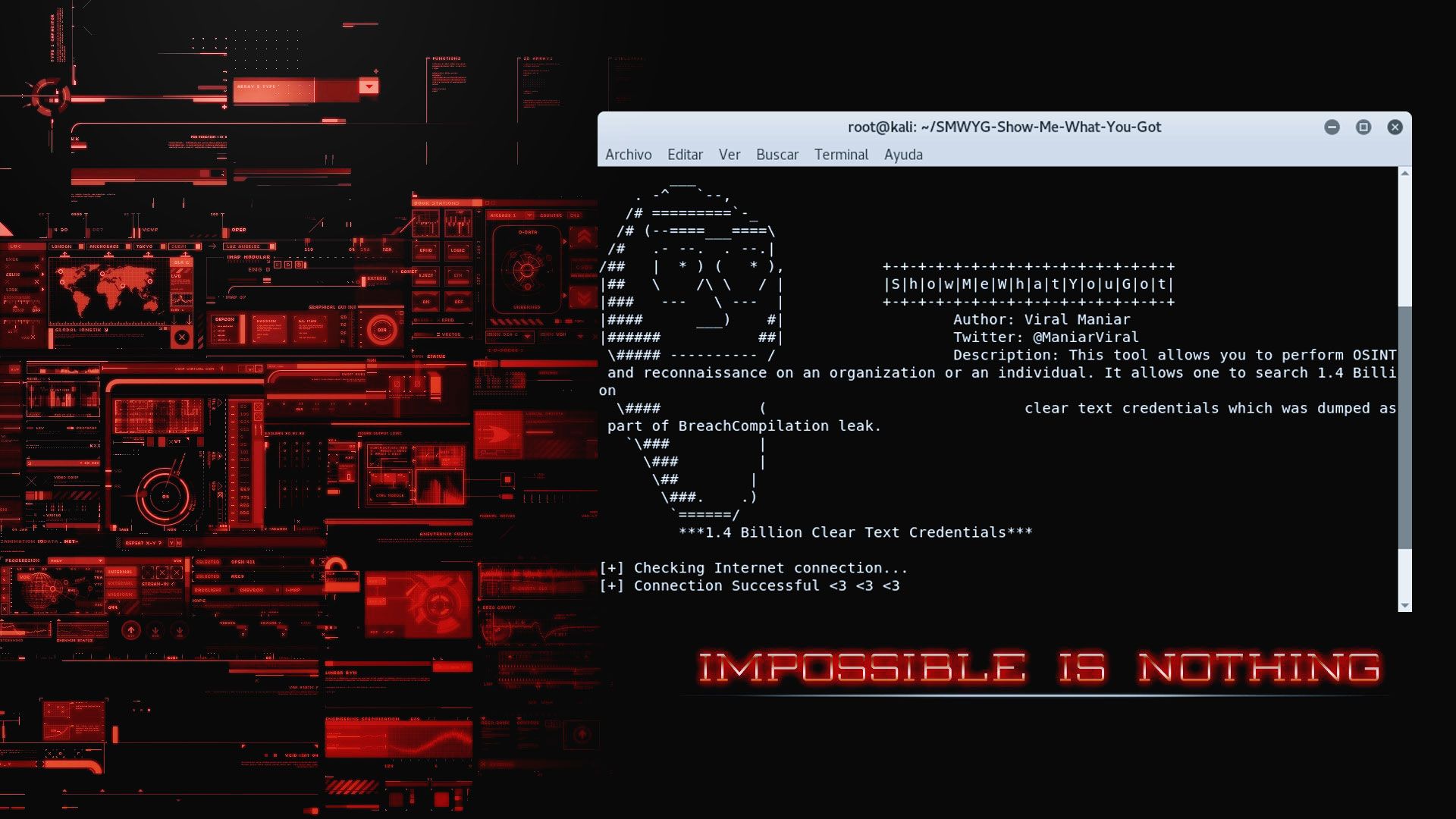

Una compilación de 1.4 mil millones de correos electrónicos y contraseñas se filtraron en línea en la web oscura (también lanzada […]

En este artículo vamos a discutir Searchsploit en detalle: Comandos y usos con ejemplos. Si estás utilizando la versión estándar […]

Uno de los servicios de alojamiento web más populares en la DarkWeb, Daniel’s Hosting, fue «asesinado» la semana pasada cuando […]

Los investigadores de Trend Micro han descubierto que el grupo de hacking norcoreano conocido como Lazarus se enfocó recientemente en las instituciones financieras de […]

Hace unos días saltaba la noticia de que British Airways había sufrido un importante ciberataque en el que había sustraído datos de […]

Otro escándalo que pone nuevamente en evidencia la incapacidad de Google de mantener el ecosistema de Android seguro. Más de medio […]

El problema reside en la nueva opción para descargar el histórico de la actividad de los usuarios, que almacenaba la contraseña en […]

Las huellas maestras son huellas dactilares reales o sintéticas que de manera fortuita coinciden con una gran cantidad de huellas dactilares de […]

Divulgadas a principios de este año, las vulnerabilidades potencialmente peligrosas de Meltdown y Specter que afectaron a una gran familia de procesadores modernos demostraron […]

Cookie_crimes de @mangopdf es una herramienta capaz de robar las cookies de Chrome de un usuario y, por lo tanto, […]

Los investigadores de seguridad Hui Wang y RootKiter han descubierto recientemente una botnet IoT que infecta routers de diferentes marcas con el objetivo de […]