¿WhatsApp tiene un error de privacidad que podría exponer sus mensajes?

En resumen: el servicio de Whatsapp o su política de eliminación de 45 días no parece tener un error. Para una […]

En resumen: el servicio de Whatsapp o su política de eliminación de 45 días no parece tener un error. Para una […]

El phishing sigue siendo un método de ataque importante porque permite que los ciberdelincuentes se dirijan a personas a gran […]

Los investigadores de seguridad han descubierto tres vulnerabilidades en Systemd, un popular sistema de inicio y administrador de servicios para […]

Los usuarios siguen sin verificar con cuidado cada correo recibido, así como el contenido de los mensajes. Tampoco cuidan adecuadamente […]

Si tienes un iPhone esto te interesa, y es que recientemente se ha dado a conocer que existe una nueva campaña de phishing que […]

En este tutorial vamos modificar un APK (cualquier aplicación o juego Android) añadiéndole un payload de Metasploit (msf) y posteriormente […]

El captcha, la famosa prueba para diferenciar ordenadores de humanos, se ha convertido en un elemento esencial en webs que buscan […]

Esta es una guía completa sobre la herramienta Crunch para crear diccionarios de fuerza bruta. ¡Aprende paso a paso su sintaxis y […]

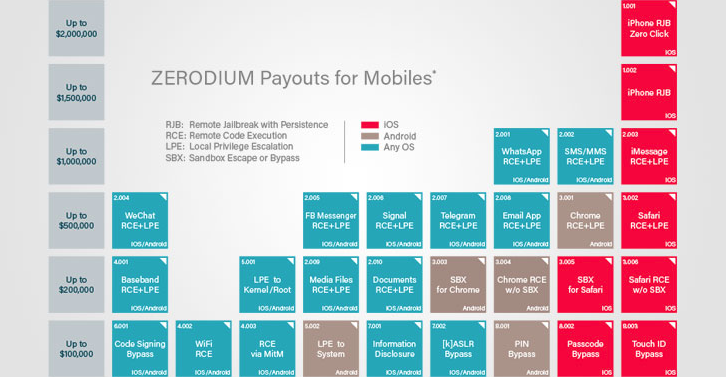

Bueno, hay algunas buenas noticias para los piratas informáticos y los cazadores de vulnerabilidades, ¡aunque terribles noticias para los fabricantes […]

Malas noticias para los dueños de un iPhone que han ido por la vida descargando aplicaciones de la App Store; bajo la […]

El día de ayer pudieron ver en Unocero una nueva estafa a través de WhatsApp que mencionaba que todos aquellos que habían […]

Muchos son los tipos de ataques a los que en estos momentos estamos expuestos, de entre los que podemos destacar […]