La NSA publica el código fuente de GHIDRA – Herramienta gratuita de ingeniería inversa

GHIDRA es la herramienta de ingeniería inversa de software clasificado localmente de la agencia que los expertos de la agencia han estado utilizando […]

GHIDRA es la herramienta de ingeniería inversa de software clasificado localmente de la agencia que los expertos de la agencia han estado utilizando […]

Los dispositivos móviles se han convertido en herramientas fundamentales para navegar por Internet hoy en día. Son muy utilizados, disponibles […]

Scratch es un nuevo entorno de programación visual y multimedia basado en Squeak destinado a la realización y difusión de secuencias animadas con […]

Mark J. Cox, uno de los miembros fundadores de Apache Software Foundation y el proyecto OpenSSL, publicó hoy un tweet para advertir […]

Magecart, que aparece mucho en las noticias últimamente, es un término general que se otorga a 12 grupos cibernéticos diferentes […]

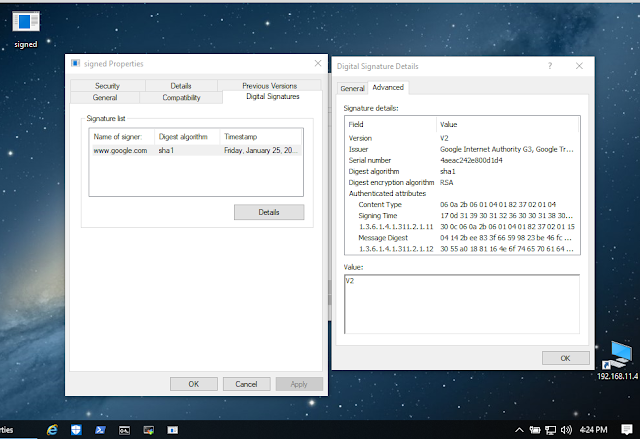

El concepto original es de paranoidninja que hace unos meses publicó CarbonCopy, una pequeña herramienta que lo implementaba: https://github.com/paranoidninja/CarbonCopy. El resultado de incorporar […]

En esta publicación, voy a compartir comandos útiles y sencillos (con ejemplos) de Windows PowerShell. Puedes usar estos comandos para realizar numerosas […]

La nueva metodología otorga un papel central al Centro Europeo de Ciberdelincuencia (EC3) de Europol y forma parte del Plan de la UE […]

Empresas de tecnología en el país se encargan de reclutar a estas trabajadoras, que tienen como fin hablar y tranquilizar a […]

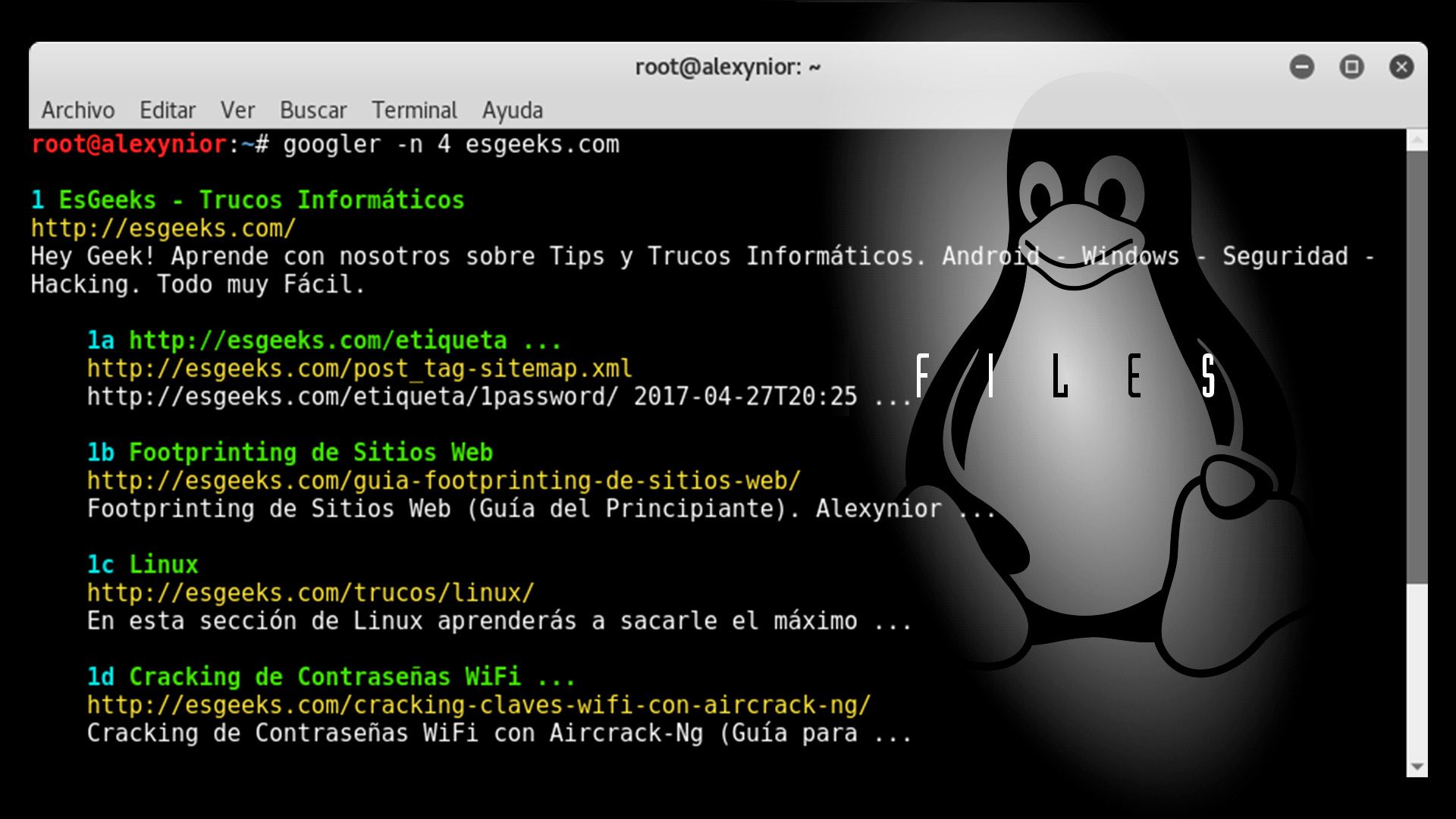

Hoy vamos a mostrar algunos ejemplos para ejecutar algunas búsquedas, recurriendo sólo a la línea de comandos de GNU/Linux y Googler. […]

Este artículo es el primer post de la serie Empire. Aquí, se verá todos los aspectos básicos que necesitas saber sobre […]

El correo electrónico filtrado contiene información confidencial que incluye información de identificación personal (PII, por sus siglas en inglés) y […]