KeyBoy Attacker Group utiliza un código de explotación disponible públicamente para entregar malware

Investigadores de AlienVault observaron recientemente una nueva campaña lanzada por el grupo de atacantes KeyBoy, que ha estado activa al […]

Investigadores de AlienVault observaron recientemente una nueva campaña lanzada por el grupo de atacantes KeyBoy, que ha estado activa al […]

El desbloqueo inalámbrico de su automóvil es conveniente, pero tiene un precio. El número cada vez mayor de autos sin llave […]

El enfoque tradicional de la mayoría de los hackers ha sido el software, pero el foco histórico del crimen está […]

¿Qué es un CMS? Un sistema de gestión de contenido (CMS) gestiona la creación y modificación de contenido digital. Por lo […]

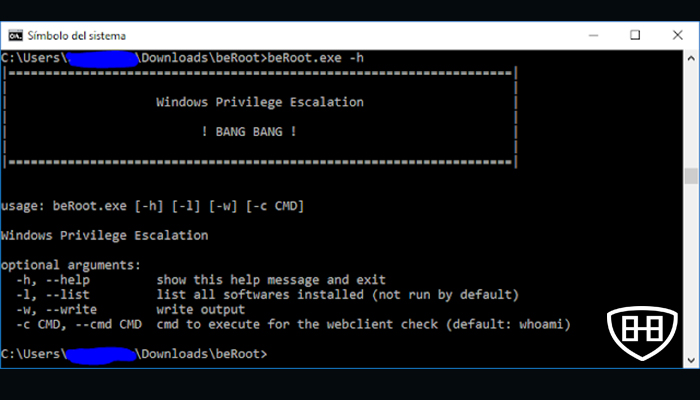

BeRoot para Windows – Proyecto de escalamiento de privilegios BeRoot (s) es una herramienta de post-explotación para verificar las configuraciones […]

En este tutorial hackeará dRuby utilizando una vulnerabilidad de ejecución remota de código en el servidor dRuby RMI que se […]

La explotación del ataque de Rowhammer se hizo más fácil. Conocida como ‘ Throwhammer ‘ , la técnica recientemente descubierta podría permitir a los atacantes lanzar ataques […]

Arpağ: En la mitología turca significa palabra mágica. El nombre de la herramienta arpag ha sido seleccionado porque ha hecho […]