Se ha encontrado una nueva vulnerabilidad de Adobe Flash Zero-Day oculta en los documentos de MS Office

Los investigadores de seguridad cibernética han descubierto una nueva vulnerabilidad de día cero en Adobe Flash Player que los piratas […]

Los investigadores de seguridad cibernética han descubierto una nueva vulnerabilidad de día cero en Adobe Flash Player que los piratas […]

Pegasus el programa espía de la israelí NSO Group sigue viajando por todo el planeta infectando dispositivos tecnológicos. Una vez […]

Por Eréndira Reyes / Expansión.mx Al menos 10,000 millones de registros de datos han sido robados entre 2013 y 2017 y […]

Las distros de hacking ético se han convertido en los últimos años en unas herramientas de lo más útiles para los usuarios, sobre […]

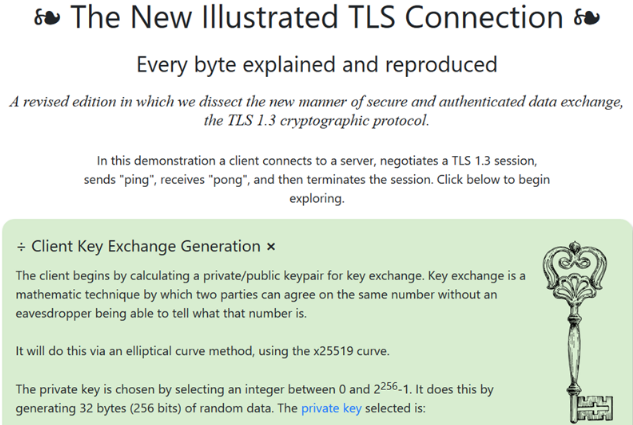

TLS 1.3 ya es el nuevo estándar de seguridad online que ha llegado para suceder a la versión actual, TLS […]

El ministro encargado de la ciberseguridad en Japón saltó a la fama tras reconocer que nunca ha usado una computadora y por […]

En la competencia de piratería móvil Pwn2Own 2018 celebrada en Tokio del 13 al 14 de noviembre, los piratas informáticos […]

El Reino Unido, junto con más de 50 países, ha firmado un acuerdo internacional de ciberseguridad que apunta a poner […]

En octubre y noviembre de 2018, los investigadores de Heimdal Security descubrieron cuatro cepas de Dharma, una de las familias […]

Trabajo en progreso Esta es todavía una versión preliminar destinada a ser un POC. El código funciona solo en procesos x64 […]

El Centro de investigación de amenazas de Radware observó recientemente a un actor de amenazas que explotaba un comando remoto […]

La compañía de seguridad BitDefender publicó la herramienta, que da una solución segura y gratuita a los usuarios que son […]