Lista de «Malditas aplicaciones vulnerables» para jugar con el Pentesting.

Esta lista es una compilación de los diversos tipos de aplicaciones que intencionalmente inseguras y conocidas popularmente como «Malditas Aplicaciones Vulnerables». […]

Esta lista es una compilación de los diversos tipos de aplicaciones que intencionalmente inseguras y conocidas popularmente como «Malditas Aplicaciones Vulnerables». […]

La aparición de la botnet se remonta a este verano y está vinculada a la revelación de una falla de […]

Si tu contraseña es una sola palabra, lo estás haciendo mal: es hora de actualizarla y pasar a una «contraseña compuesta por una frase», es […]

Dado que la educación es uno de los factores clave en la vida de todos, el sistema educativo de cualquier […]

La recompensa, llamada «Hacktivist Bug Hunting Program» fue publicada el 15 de noviembre y está dirigida a grandes compañías, incluyendo el […]

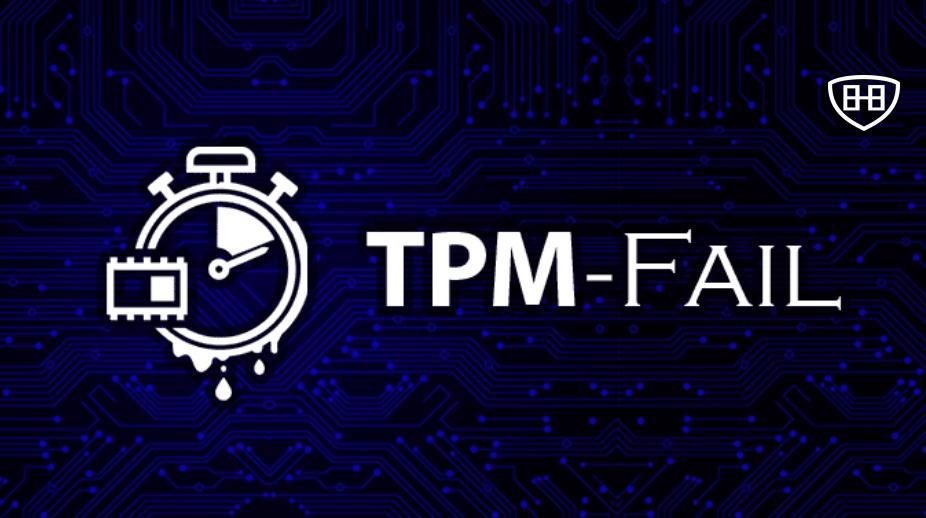

Un equipo de investigadores de ciberseguridad reveló hoy detalles de dos nuevas vulnerabilidades de CPU potencialmente graves que podrían permitir […]

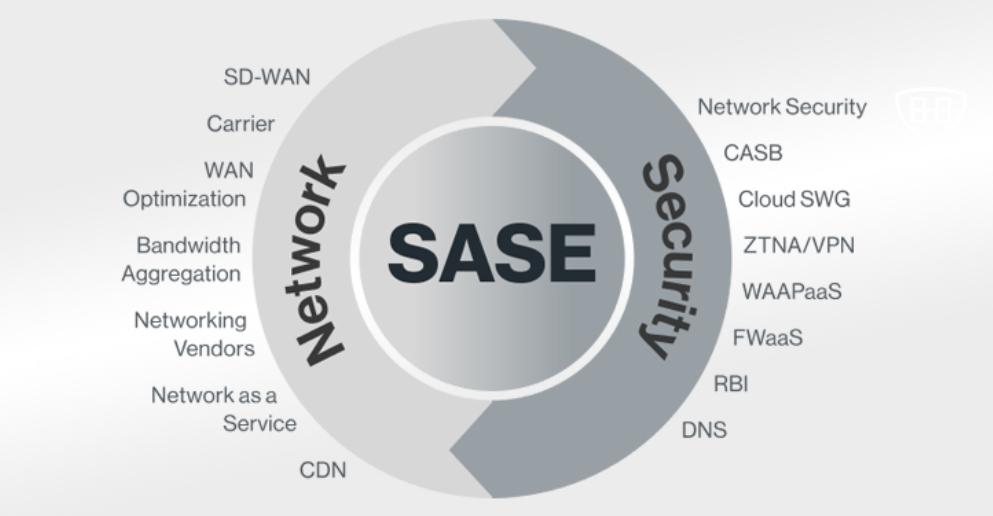

El informe » El futuro de la seguridad de la red está en la nube » de Gartner explica el potencial para la transformación […]

El 29 de noviembre se celebrará el Black Friday, una fiesta que da el pistoletazo de salida a las compras […]

Mozilla, en asociación con Facebook, Cloudflare y otros miembros de la comunidad IETF, ha anunciado especificaciones técnicas para un nuevo […]

Con el lanzamiento de Chrome 78.0.3904.87, Google advierte a miles de millones de usuarios que instalen una actualización urgente de […]

Marta sube al tren para dirigirse al centro de Barcelona. Su viaje transcurre tranquilo, sin apenas distracciones, hasta que llega […]