Saca el hacker que llevas dentro con el nuevo BlackArch Linux.

Si somos programadores, hackers o simplemente nos interesa todo lo relacionado con la seguridad informática, entonces seguro que hemos oído […]

Si somos programadores, hackers o simplemente nos interesa todo lo relacionado con la seguridad informática, entonces seguro que hemos oído […]

Las redes inalámbricas Wi-Fi con autenticación WPA/WPA2-Personal, se pueden auditar a través de un ataque por fuerza bruta o por diccionario. En […]

Zeus es una poderosa herramienta para las mejores prácticas de endurecimiento AWS(Amazon Web Services), EC2, S3, CloudTrail, CloudWatch y KMS. Comprueba […]

A menudo, durante el compromiso de la prueba de penetración , el analista de seguridad se enfrenta al problema de identificar vectores de ataque […]

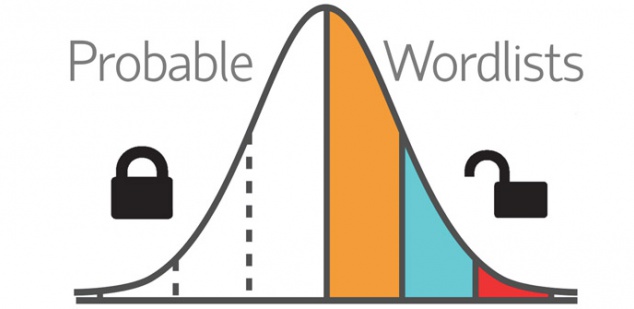

Esta aplicación está diseñada para ingerir un archivo de «colecciones» de Mandiant Redline y dar flexibilidad en la búsqueda / […]

Android ha existido durante casi una década y ha recorrido un largo camino desde sus primeros días en el iPhone. Las nuevas características, […]