El nuevo Antivirus Gratuito de Kaspersky

Los productos de seguridad se dividen en dos: los de pago y los gratuitos. Que un antivirus o un firewall […]

Los productos de seguridad se dividen en dos: los de pago y los gratuitos. Que un antivirus o un firewall […]

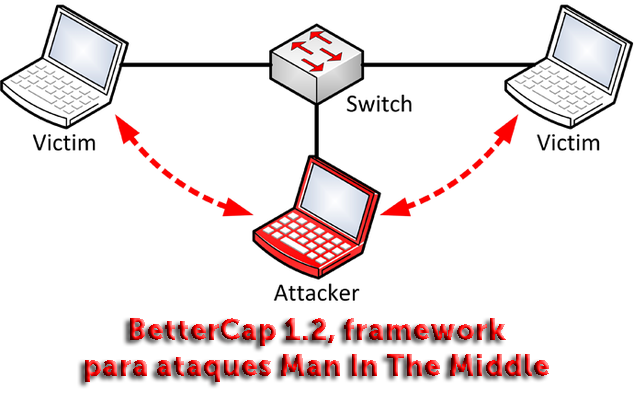

Los desarrolladores del conocido framework BetterCap han lanzado la nueva versión BetterCap 1.2 con importantes mejoras. Este framework está orientado […]

El robo de certificados digitales es algo bastante habitual a lo que deben enfrentarse las compañías propietarias y los usuarios. […]

La privacidad de los usuarios y los intentos por proteger los datos están alcanzando límites insospechados. Ordenadores de sobremesa y portátiles, discos duros, […]

Una compañía belga presentó un curioso dron en la feria Consumer Electronic Show (CES) en Las Vegas, Estados Unidos. A diferencia […]

Siful Haque Sujan, Hombre de Negocios, educado en el Reino Unido, que se unió al Estado Islámico (ISIS) fue asesinado […]

Acaba el año y de nuevo las actualizaciones de los dispositivos que hacen uso del sistema operativo móvil de los […]

No es para nada inusual que los ciberdelincuentes rescaten viejas amenazas para afectar de nuevo a los equipos de sobremesa […]

Hace diez años fundó Magaupload, página de internet que se convirtió en un de los portales de descargas más grandes […]

La semana pasada el fabricante de routers, switches y firewalls empresariales Juniper, hizo público que a raíz de una auditoría […]