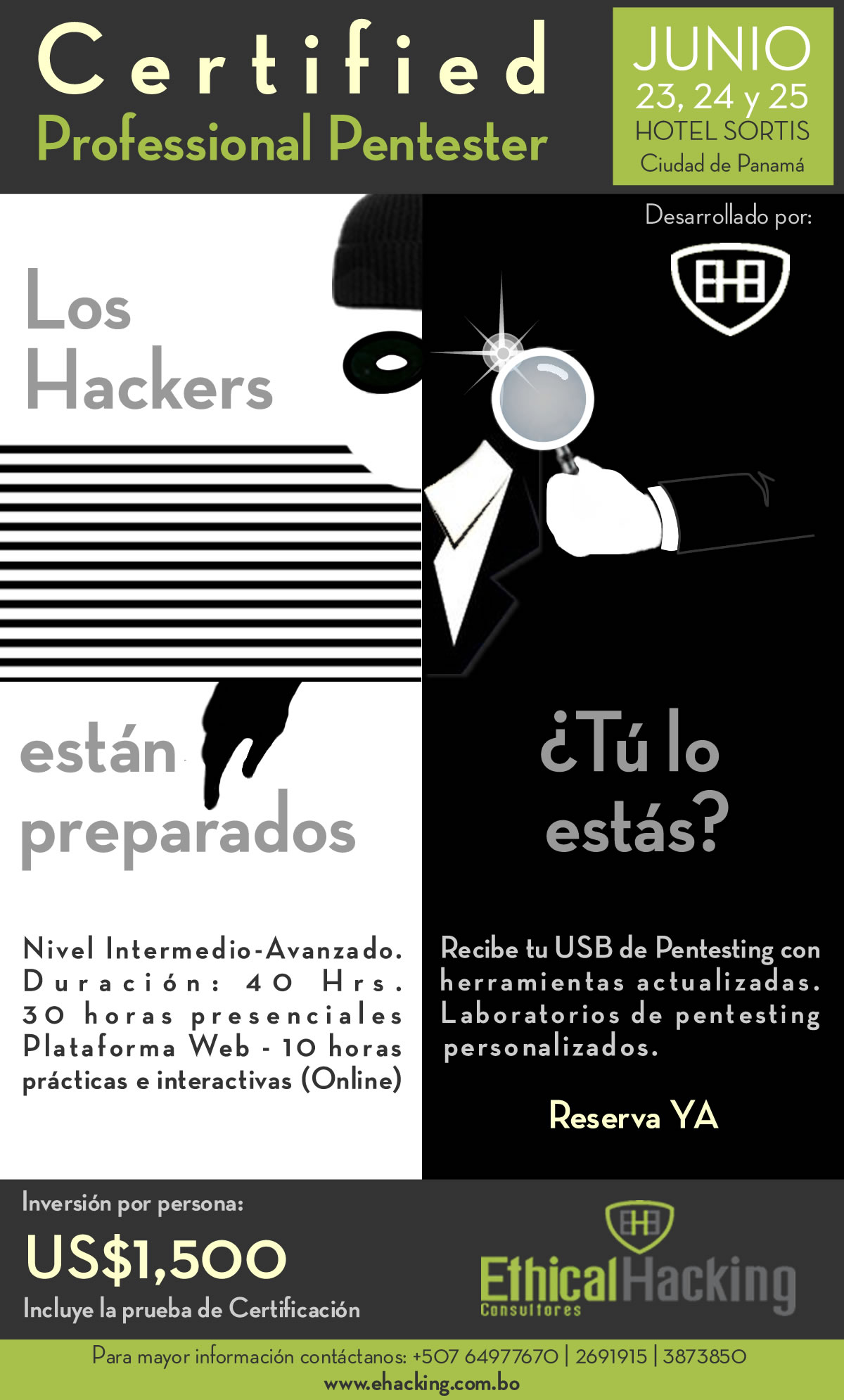

Beneficios de participar en el CPP 2016: «Certified Professional Pentester»

Entre algunos de los beneficios que obtendrá de esta certificación podría mencionar: Aprenderá a dimensionar y ejecutar un Pentesting con […]

Entre algunos de los beneficios que obtendrá de esta certificación podría mencionar: Aprenderá a dimensionar y ejecutar un Pentesting con […]

Mr. Robot fue la serie de TV de Piratería más vista de 2015 y su segunda temporada va a volver […]

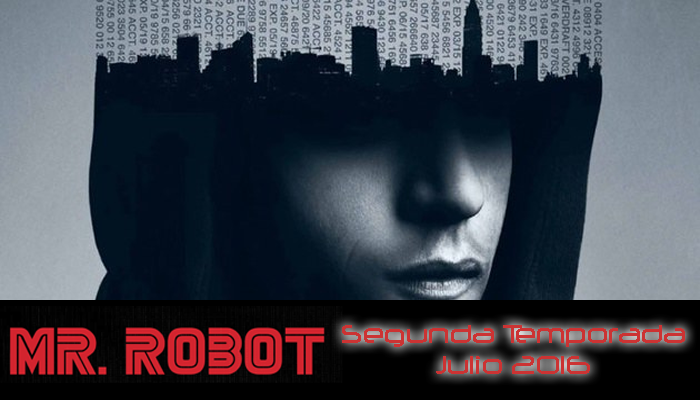

El sistema de Hyperloop, que espera cambiar radicalmente el transporte público en unos pocos años, demostró una capacidad de aceleración […]

Sí, has leído bien, tus conversaciones de WhatsApp podrían «estar en peligro”», pues un nuevo fallo detectado por la firma […]

No hay duda de que las violaciones de datos van en aumento. Apenas pasa un día sin que los titulares sobre […]

Se supone que no tiene permitido acceder a la red social, y sin embargo descubrió una vulnerabilidad que podría ahorrarle […]

Desde EHC Group queremos expresar nuestro apoyo y solidaridad a todo el pueblo de Ecuador en estos momentos de angustia y […]

La popular aplicación móvil de mensajería instantánea WhatsApp estableció un sistema de encriptación que hace imposible que un tercero pueda […]

El primer mensaje llegó por correo electrónico y de forma anónima hace más de un año: «Hola. Aquí John Doe. […]

¿Quieres mantener tu teléfono fijo pero también tener la opción de redireccionar las llamadas a tu celular o cualquier otro […]

Tomó varias semanas, órdenes judiciales, contrademandas, pero finalmente el Buró Federal de Investigación de Estados Unidos (FBI, según sus siglas […]