Política de contraseñas con lista de palabras de diccionario personalizada

Si su organización es como muchas, es posible que sus empleados dependan de contraseñas débiles o fáciles de adivinar y, […]

Si su organización es como muchas, es posible que sus empleados dependan de contraseñas débiles o fáciles de adivinar y, […]

Introducción Las falsificaciones profundas y la desinformación sobre inteligencia artificial (IA) pueden causar preocupación en el mundo de la tecnología […]

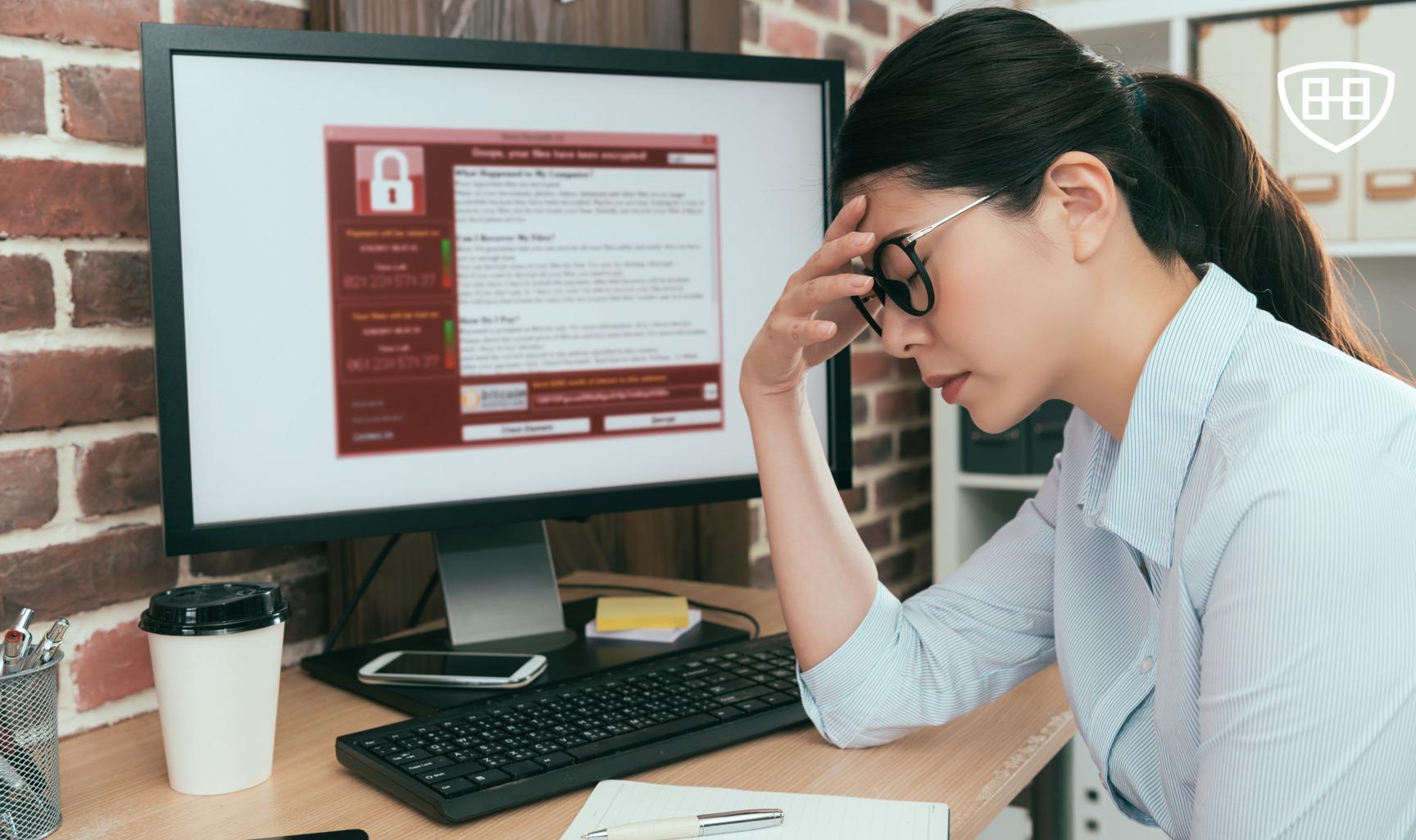

Los investigadores de ciberseguridad han descubierto una nueva familia de malware de botnet llamada Gorilla (también conocido como GorillaBot) que […]

Durante un ataque de denegación de servicio distribuido (DDoS) dirigidoo a organizaciones de los sectores de servicios financieros, Internet y […]

Los atacantes recurren cada vez más al secuestro de sesiones para lograr una adopción generalizada de MFA. Los datos respaldan esto: […]

Se ha encontrado una vulnerabilidad crítica en la suite de colaboración de código abierto Zimbra, que permite a los delincuentes […]

El Centro de respuesta a emergencias informáticas de Japón (JPCERT/CC) ha compartido consejos para detectar diferentes ataques de bandas de […]

Cloudflare ha revelado que ha mitigado un ataque de denegación de servicio distribuido (DDoS) récord que alcanzó un máximo de […]

Durante años, proteger los sistemas de una empresa era sinónimo de proteger su «perímetro». Había lo que era seguro «dentro» […]

Se ha observado una campaña de correo electrónico de phishing dirigida a reclutadores con una puerta trasera de JavaScript llamada […]

Microsoft Defender ahora detecta y notifica automáticamente a los usuarios con una suscripción personal o familiar de Microsoft 365 cuando […]

«Millones» de personas podrían ser víctimas de estafas que utilicen inteligencia artificial para clonar sus voces, advirtió Starling Bank, un […]