Estaremos en el Linux Day Panamá – 06 de Agosto de 2016

Como muchos saben *Linux®* es un sistema operativo libre y de código abierto que comenzó como un pequeño proyecto por Linus […]

Como muchos saben *Linux®* es un sistema operativo libre y de código abierto que comenzó como un pequeño proyecto por Linus […]

A pesar de los esfuerzos de los distintos gobiernos por erradicar la piratería, año tras año, los principales sitios web siguen […]

En las últimas semanas parece que el gobierno de Estados Unidos está más preocupado que nunca en la viabilidad de […]

El éxito fenomenal del juego para teléfonos móviles Pokémon Go está sorprendiendo hasta a los más veteranos observadores de los […]

En la ‘seguridad de cuentas online’ existen diferentes sistemas como la contraseña, el código PIN o incluso la seguridad biométrica […]

Un tribunal de apelaciones en Estados Unidos determinó que las autoridades nacionales no pueden forzar al gigante de la informática […]

Tuvimos el agrado de participar en el Evento InkaHack 2016 el cual se llevo a cabo los días 08 y […]

Muchos ya escucharon sobre la serie de televisión MR. ROBOT, una gran serie la cual no pueden perdérselo y dentro […]

Los ataques «Slow HTTP» en aplicaciones web se basan en que el protocolo HTTP, por diseño, requiere que las peticiones […]

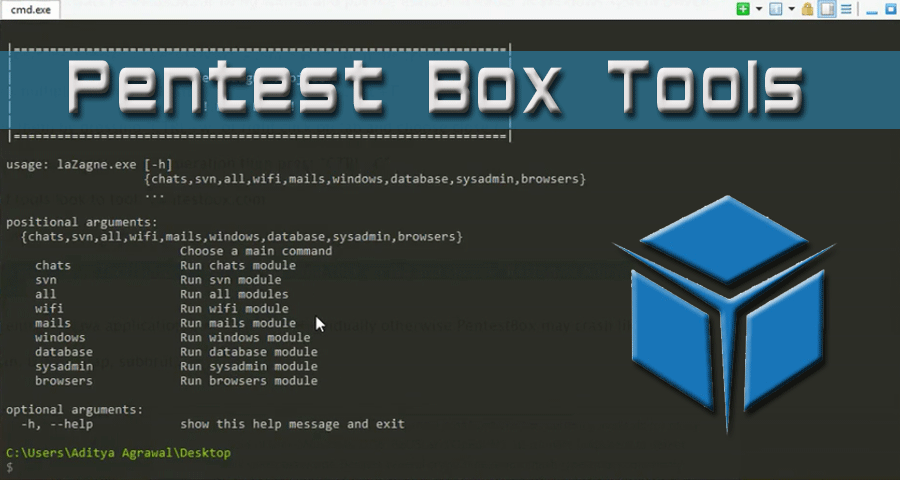

Uno de los principales problemas al hacer auditorias de seguridad son las herramientas que están disponibles en los diferentes sistemas […]