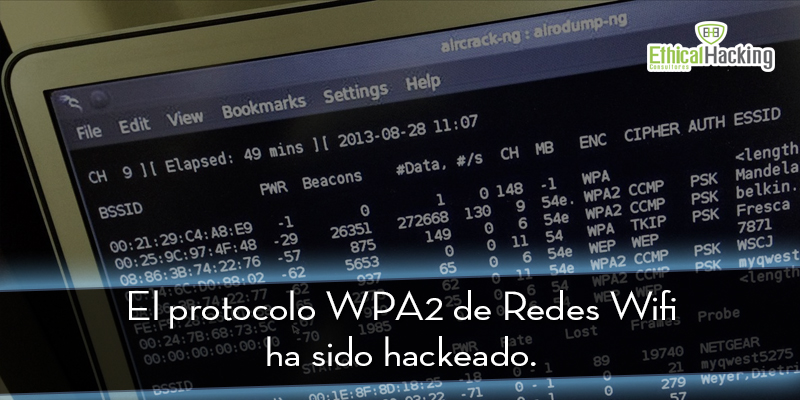

El protocolo WPA2 de Redes Wifi ha sido hackeado: KRACK (Key Reinstallation Attack)

El investigador Mathy Vanhoef de la Universidad KU de Leuven ha descubierto una manera de vulnerar el protocolo WPA2 de la redes Wifi (IEEE 802.11i), […]

El investigador Mathy Vanhoef de la Universidad KU de Leuven ha descubierto una manera de vulnerar el protocolo WPA2 de la redes Wifi (IEEE 802.11i), […]

Siguiendo su ritmo de publicación trimestral de actualizaciones, Oracle publica su boletín de seguridad de octubre. Contiene parches para 252 vulnerabilidades diferentes, […]

Una nueva escaramuza ha tenido lugar en lo que podría denominarse «la rivalidad amistosa» entre los equipos de seguridad de […]

En el caso del análisis forense de Android, uno de los entornos más completos para este análisis de malware es Androl4b: […]

Empleando una nueva técnica que combina hackeo de redes bancarias, manipulación de límites de sobregiro y la desactivación de alertas […]

El uso de los productos de la compañía de seguridad informática de origen ruso Kaspersky Lab en sedes y ubicaciones […]

Los días de gritos en los pisos de remates de NYSE, NASDAQ y otras bolsas de todo el mundo han […]

Los servidores de la nube de Amazon, uno de los portales de ventas en línea más grande del mundo, fueron […]

Según informe de Kaspersky Lab, los atacantes roban proyectos y planes operativos de compañías de metalurgia, energía eléctrica, construcción, ingeniería y […]

La tensión entre Estados Unidos y Rusia vive, en el último año, uno de los peores momentos desde el fin […]

El equipo de Apache Tomcat anunció que todas las versiones de Tomcat anteriores a la 9.0.1 (Beta), 8.5.23, 8.0.47 y […]

Este artículo es digno del blog Seguridad Apple, y útil para los que cuando haces las auditorías de red también están […]