El presunto spyware preinstalado en equipos de HP pone en pie de guerra a los usuarios.

HP es el fabricante de PCs que más vende en todo el mundo junto a Lenovo y Dell, y por […]

HP es el fabricante de PCs que más vende en todo el mundo junto a Lenovo y Dell, y por […]

Si eres usuario del servicio de correo electrónico de Google y de su navegador web, Chrome, tienes a tu disposición […]

La conocida herramienta de limpieza para Windows CCleaner dio hace unos días uno de los sustos del año al conseguir […]

Google identificó una nueva familia de malware de Android denominada software espía Tizi mediante el uso de Google Play Protect, […]

En la actualidad hay muchísimos desarrollos de software veteranos, esto abre la puerta a que se encuentren en ellos bugs […]

HBO sufrió una violación de datos masiva en julio y agosto de este año en la que se filtraron episodios […]

La tecnológica habría pagado a los atacantes por borrar y no utilizar los datos extraídos de los más de 50 […]

Bajo la premisa, “Porque tu seguridad es tan fuerte, como tu punto más débil”, la empresa Intelicorp, llevó a cabo […]

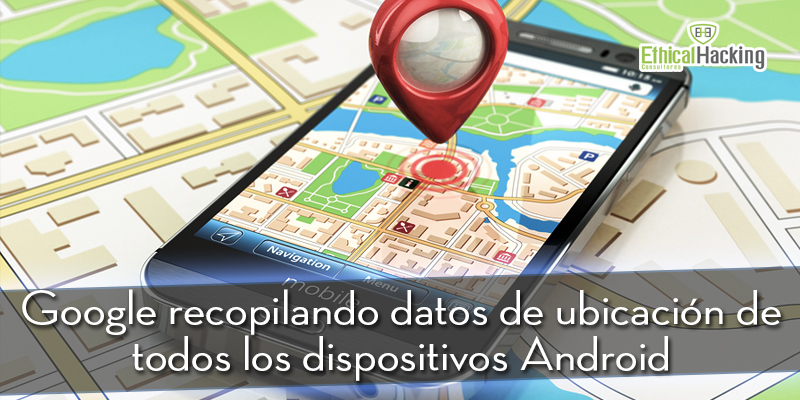

¿Tienes un teléfono inteligente Android? En caso afirmativo, entonces usted es uno de esos miles de millones de usuarios cuyo […]

Ahora, Intel ha admitido que estas vulnerabilidades de seguridad podrían «potencialmente poner en riesgo plataformas impactadas». En los últimos […]

Tres grandes de Internet se han unido para crear un servidor DNS especializado en identificar y bloquear dominios maliciosos con […]

Los investigadores de seguridad han descubierto una nueva y sofisticada forma de malware basada en el notorio troyano bancario Zeus que roba […]