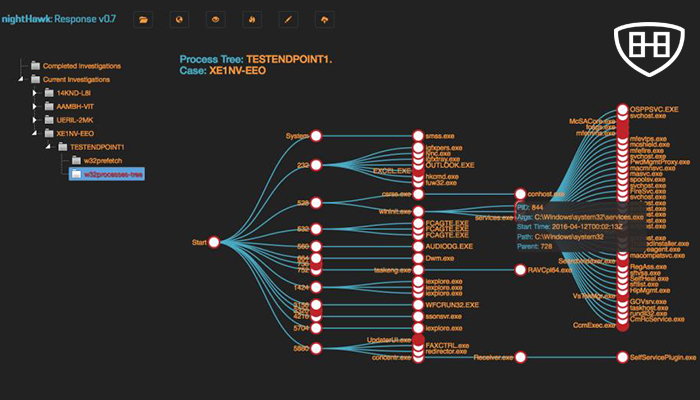

Marco forense de respuesta a incidentes: respuesta NightHawk

Esta aplicación está diseñada para ingerir un archivo de «colecciones» de Mandiant Redline y dar flexibilidad en la búsqueda / […]

Esta aplicación está diseñada para ingerir un archivo de «colecciones» de Mandiant Redline y dar flexibilidad en la búsqueda / […]

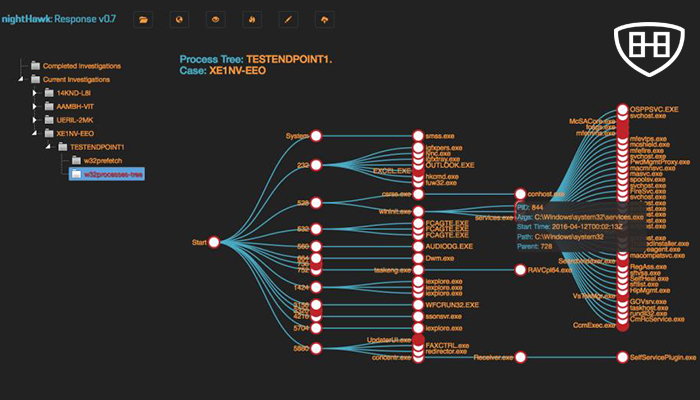

Los servicios de RMI a menudo exponen una funcionalidad peligrosa sin controles de seguridad adecuados, sin embargo, los servicios de […]

Numerosos sitios de Internet de todo el mundo quedaron bloqueados este mes a raíz de un ataque masivo lanzado por […]

Afortunadamente para las víctimas, Bitdefender ha lanzado una herramienta gratuita de desencriptación de ransomware de Gandcrab como parte del proyecto No […]

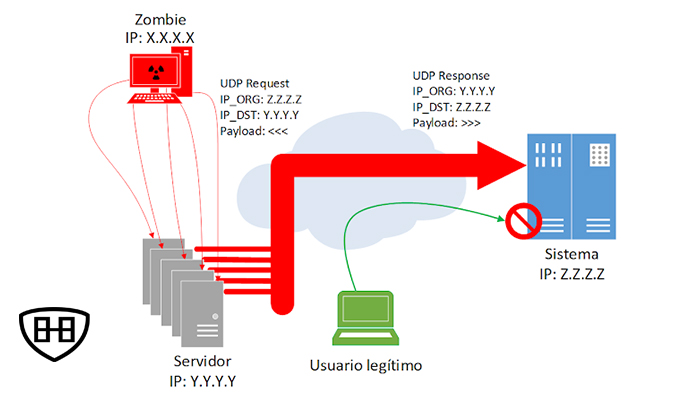

¿Alguna vez se han preguntado cómo se consiguen cantidades de tráfico tan elevadas en los ataques DDoS?¿Mediante una botnet con […]

Un hacker ético es un hábil experto en informática que utiliza su conocimiento técnico para superar cualquier problema de seguridad en […]

La técnica RID Hijacking permite a un pentester lograr persistencia en un sistema Windows 10 con el máximo privilegio. Sin lugar a la duda, es una […]

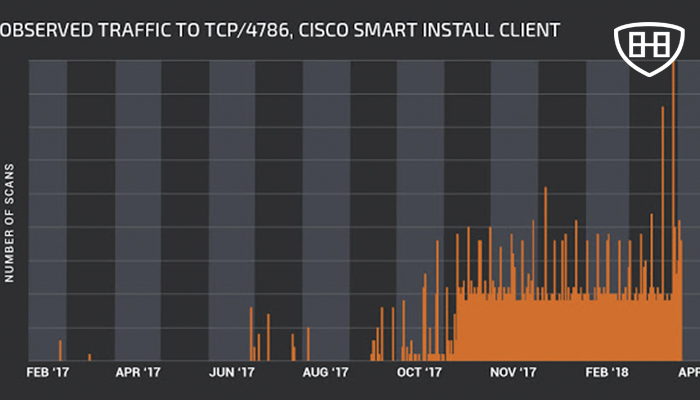

Los cortafuegos son dispositivos usados para el control de tráfico entre puntos. Básicamente se encargan de inspeccionar las tramas de […]

Varios portales de internet alrededor de todo el mundo fueron bloqueados este mes a raíz de un ataque masivo lanzado […]

No es necesario enfatizar en las crecientes amenazas de ciberseguridad como el ransomware y las botnets. En el transcurso de este año, hemos sido […]

Más de 130,000 ciudadanos finlandeses han tenido sus credenciales comprometidas en lo que parece ser la tercera violación de datos […]

Ransomware ha existido por unos años, pero se ha convertido en un obstáculo para todos, dirigido a grandes empresas, hospitales, […]