Ciberdelincuentes utilizan una nueva técnica de inyección de código para evadir la detección

Mientras realizaban análisis en profundidad de varias muestras de malware, los investigadores de seguridad de Cyberbit descubrieron que una nueva […]

Mientras realizaban análisis en profundidad de varias muestras de malware, los investigadores de seguridad de Cyberbit descubrieron que una nueva […]

Los piratas informáticos han comenzado a explotar una vulnerabilidad crítica revelada recientemente en Drupal poco después del lanzamiento público del […]

La tecnología conectada a Internet, también conocida como Internet of Things (IoT), ahora es parte de la vida cotidiana, con […]

Las amenazas externas no son la principal preocupación para los profesionales de TI, sino más bien las brechas que están […]

Hace unos días se filtraba Windows 10 Cloud, la respuesta de Microsoft a Chrome OS. Se trata de una versión del […]

Los ataques de denegación de servicio (DDoS) han hecho estragos en el tejido empresarial español a lo largo de 2017. […]

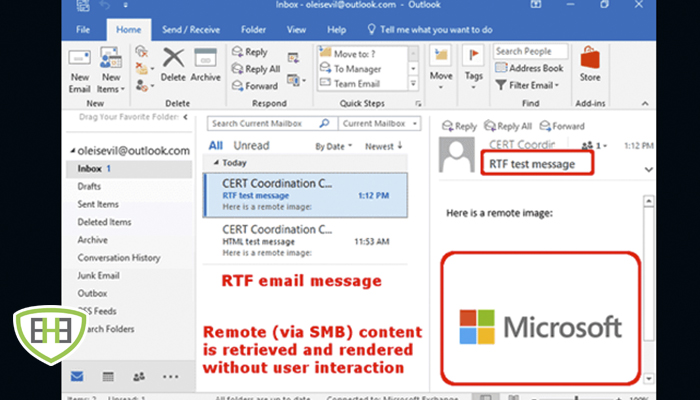

Un investigador de seguridad ha revelado detalles de una vulnerabilidad importante en Microsoft Outlook para la cual la compañía lanzó […]

RogueSploit es un script automatizado de código abierto creado para crear un punto de acceso falso, con servidor dhcpd, spoofing […]

Netsniff-ng es un analizador de redes Linux y un conjunto de herramientas de redes gratuito. Si lo desea, la navaja suiza […]

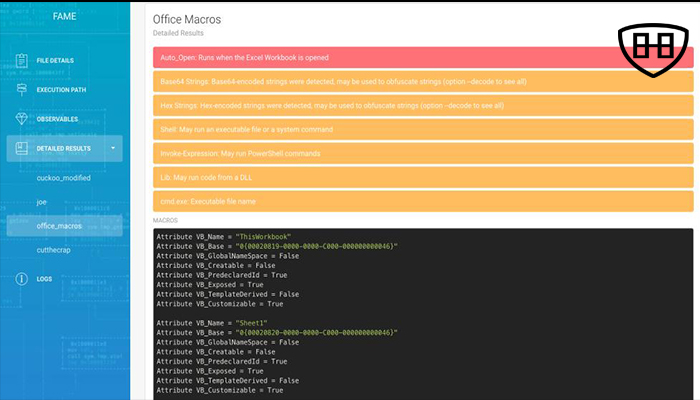

FAME es una plataforma de análisis de malware de código abierto que pretende facilitar el análisis de archivos relacionados con malware, aprovechando el […]

Espero que esto simplifique el análisis forense digital de Linux en un entorno remoto. Para usar LiMEaide, todo lo que necesita […]

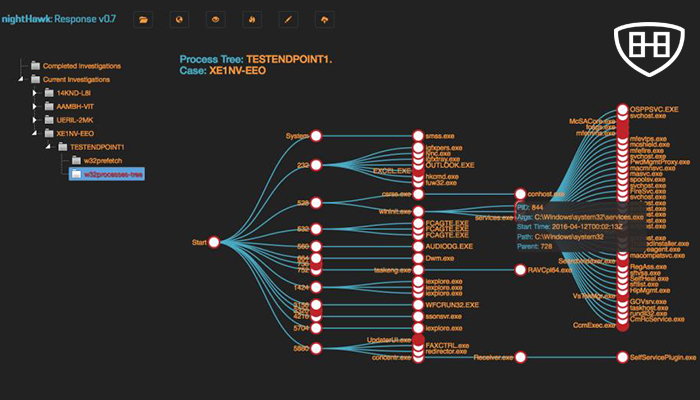

Esta aplicación está diseñada para ingerir un archivo de «colecciones» de Mandiant Redline y dar flexibilidad en la búsqueda / […]