CMSeeK – Suite de Detección y Explotación CMS

¿Qué es un CMS? Un sistema de gestión de contenido (CMS) gestiona la creación y modificación de contenido digital. Por lo […]

¿Qué es un CMS? Un sistema de gestión de contenido (CMS) gestiona la creación y modificación de contenido digital. Por lo […]

En el artículo titulado Ransomware: 10 formas en las que puede comportarse al infectar un sistema, que fue publicado, analizamos las […]

Durante estos últimos años hemos sido testigos de numerosas campañas maliciosas ligadas al ransomware. La cantidad de detecciones y nuevas familias […]

Firefox 61 viene cargada de novedades. El primer cambio que vamos a encontrar es la posibilidad de añadir un nuevo […]

Buscan reformar la Ley 25.326 con un anteproyecto que está siendo analizado en una instancia legal y técnica. El próximo […]

La encuesta muestra que el 53% de las organizaciones en Estados Unidos han culpado de la infección por ransomware a las soluciones […]

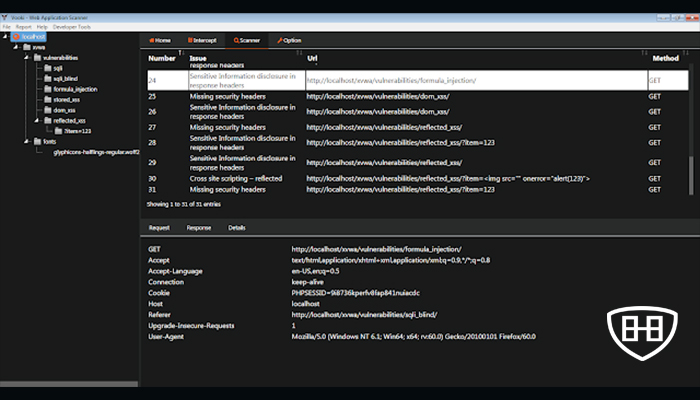

Vooki es un escáner de vulnerabilidad de aplicaciones web gratuito. Vooki es una herramienta fácil de usar que permite escanear fácilmente […]

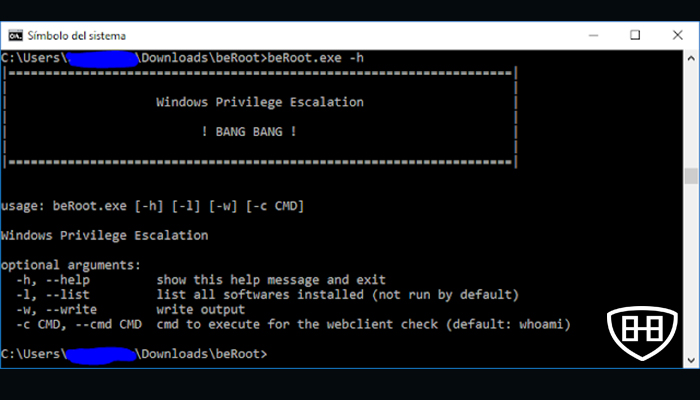

BeRoot para Windows – Proyecto de escalamiento de privilegios BeRoot (s) es una herramienta de post-explotación para verificar las configuraciones […]

El equipo de seguridad ChaMD5 ha encontrado una vulnerabilidad del tipo «Inclusión de Fichero Local» (Local File Inclusion, LFI) que permitiría la […]

Oracle ha revelado esta semana el lanzamiento de una herramienta llamada Internet Inteligence Map (Mapa de Inteligencia de Internet), una representación […]

Los usuarios de Azure de Microsoft en Europa del Norte ejercitaron su paciencia durante aproximadamente once horas antes de hoy. Ese es el tiempo que […]

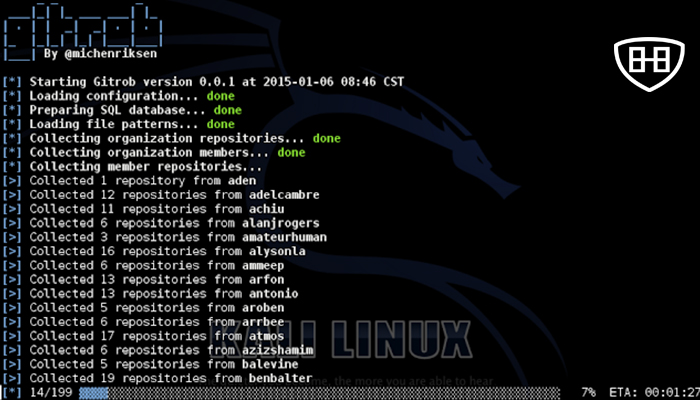

A los desarrolladores generalmente les gusta compartir su código, y muchos de ellos lo hacen al abrirlo en GitHub, un servicio […]