Ecuador retirará el asilo para el fundador de Wikileaks, Julian Assange

Después de proteger al fundador de WikiLeaks, Julian Assange, durante casi seis años, Ecuador ahora planea retirar su asilo político, […]

Después de proteger al fundador de WikiLeaks, Julian Assange, durante casi seis años, Ecuador ahora planea retirar su asilo político, […]

La Apache Software Foundation (ASF) ha lanzado actualizaciones de seguridad para abordar varias vulnerabilidades en su servidor de aplicaciones Tomcat, […]

Investigadores en seguridad de Upguard han descubierto una gran cantidad de datos sensibles procedentes de fabricantes de automóviles como Tesla, […]

El enfoque tradicional de la mayoría de los hackers ha sido el software, pero el foco histórico del crimen está […]

Coronet publicó un informe que identifica al aeropuerto internacional de San Diego, el aeropuerto internacional John Wayne-Orange County (CA) y el aeropuerto […]

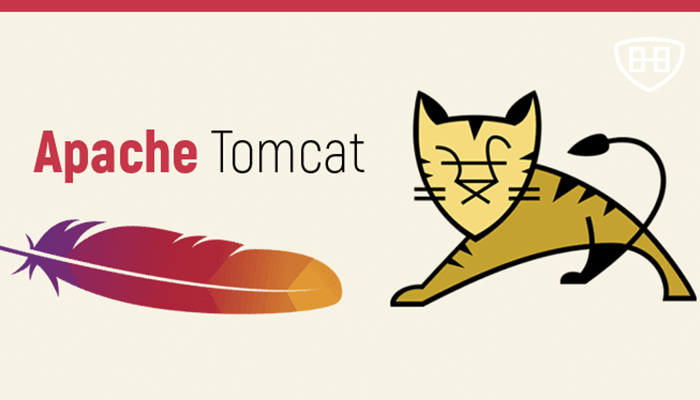

El amor de Microsoft por Linux continúa … Microsoft lanzó su shell de línea de comandos y el lenguaje de […]

Sistema operativo BSD orientado a la seguridad OpenBSD ha decidido deshabilitar el soporte para la función de aumento de rendimiento […]

Robar datos a través de la tarjeta SIM parece imposible, pero lo cierto es que hay un método para poder […]

Este mapa de la Dark Web de Hyperion Gray es: … una visualización de los servicios .onion de Tor, a.k.a. servicios ocultos, a.k.a. la […]

Zero Day Initiative (ZDI) ha publicado un informe sobre la primera mitad de 2018 en el que muestra que ha pagado 1 […]

Este último año si por algo ha sido noticia la industria tecnológica es por todo lo que saben las grandes compañías (desde Facebook, […]

Las vulnerabilidades son uno de los elementos que se identifican con frecuencia en los incidentes de seguridad y, en conjunto […]