Malware bancario CAMUBOT es capaz de eludir autenticación biométrica

El malware ataca directamente a clientes de instituciones bancarias brasileñas Gran cantidad de clientes de diferentes bancos brasileños están siendo […]

El malware ataca directamente a clientes de instituciones bancarias brasileñas Gran cantidad de clientes de diferentes bancos brasileños están siendo […]

Al día siguiente de que un investigador de seguridad publicará el exploit Zero-Day para una vulnerabilidad del programador de tareas de […]

Los troyanos de banca móvil dispararon su presencia en el segundo trimestre de 2018 con un máximo histórico de 61.000, […]

Durante la tarde de este lunes, el supuesto grupo Shadow Brokers reapareció en redes sociales a través de una nueva cuenta de […]

Un nuevo ransomware amenaza a las organizaciones. Se llama Ryuk y, según informa la compañía de seguridad Check Point, durante el último […]

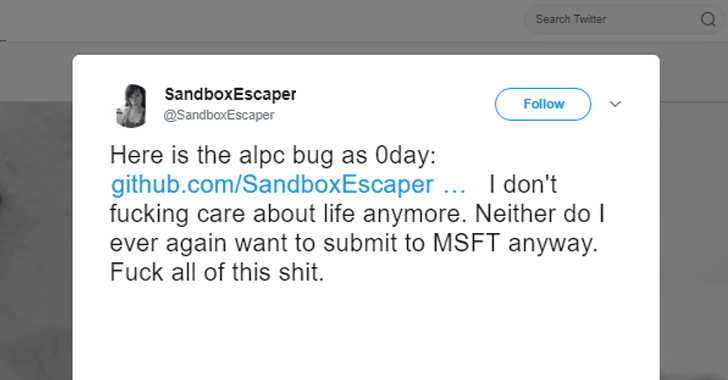

Un investigador ha publicado en Twitter detalles sobre una vulnerabilidad en el sistema operativo Windows 10. La vulnerabilidad es un problema de […]

Tanto Google como Mozilla van a hacer que, a partir de octubre de 2018, las advertencias de páginas web peligrosas […]

Los investigadores en seguridad de Qualys han descubierto una vulnerabilidad que llevan presente 19 años en OpenSSH, la implementación más conocida del […]

2018 ha sido un año bastante difícil para Intel. Mientras que el gigante fabricante de chips todavía está lidiando con […]

El investigador de seguridad de Semmle, Man Yue Mo, reveló una vulnerabilidad crítica de ejecución remota de código en el popular marco […]

¿Buscas cómo hackear la contraseña WiFi o el software de piratería WiFi? Bueno, un investigador de seguridad ha revelado una […]

A finales de Julio, con la llegada de Chrome v68.0.3440.75 se arregló esta vulnerabilidad. Imperva ha publicado un paso a paso de cómo sería […]