Chrome, Firefox, Edge y Safari planean deshabilitar TLS 1.0 y 1.1 en 2020

Todos los principales navegadores web, incluidos Google Chrome, Apple Safari, Microsoft Edge, Internet Explorer y Mozilla Firefox, anunciaron hoy que […]

Todos los principales navegadores web, incluidos Google Chrome, Apple Safari, Microsoft Edge, Internet Explorer y Mozilla Firefox, anunciaron hoy que […]

El nuevo estudio MediaPRO también encuentra que la administración tuvo un desempeño peor que el de los empleados de nivel […]

Singularity of Origin es una herramienta para realizar ataques de re encuadernación de DNS . Incluye los componentes necesarios para volver a vincular […]

El año pasado, una campaña de malware utilizó Google Adwords y Google Sites para propagar malware. Posteriormente, otra reveló cómo […]

Según FortiGuard Labs, la muestra de malware, llamada itranslator_02.exe, está firmada por un certificado digital que expiró en 2015. Esta […]

Los investigadores chinos en seguridad cibernética han descubierto una campaña generalizada de malware que ya ha secuestrado más de 100,000 […]

Los actores de amenazas están utilizando cada vez más un empacador de Delphi para proteger sus binarios de la clasificación […]

Encontrar una aguja en un pajar es difícil, pero no es nada comparado con encontrar una sola pieza de heno […]

¿Qué pasaría si solo recibir una videollamada en WhatsApp pudiera hackear su teléfono inteligente? Esto parece bien, pero la investigadora […]

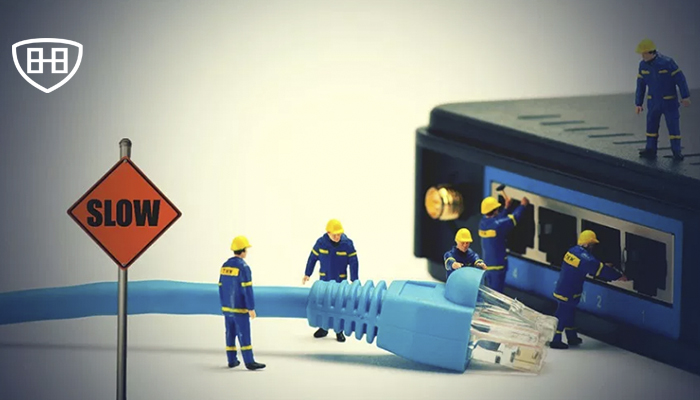

Este jueves 11 de octubre si tu conexión fija o móvil, con ethernet o wireless, está desesperantemente lenta, no te […]

Las auditorías de seguridad informática son muy importantes en lo que a seguridad informática se refiere, normalmente usamos dos puntos […]

Hay diferentes servidores web, como por ejemplo Apache, Nginx e incluso otros menos conocidos como Lighttpd. Hoy os vamos a […]