Una vulnerabilidad de Google Chrome bloquea el navegador y sobrecarga la CPU de la computadora

Casi todo internauta se ha enfrentado a la situación de pinchar accidentalmente en un anuncio y que el navegador le lleve a otra […]

Casi todo internauta se ha enfrentado a la situación de pinchar accidentalmente en un anuncio y que el navegador le lleve a otra […]

Cibercriminales supuestamente a sueldo de China violaron la seguridad de las redes de Hewlett Packard Enterprise Co e IBM accediendo […]

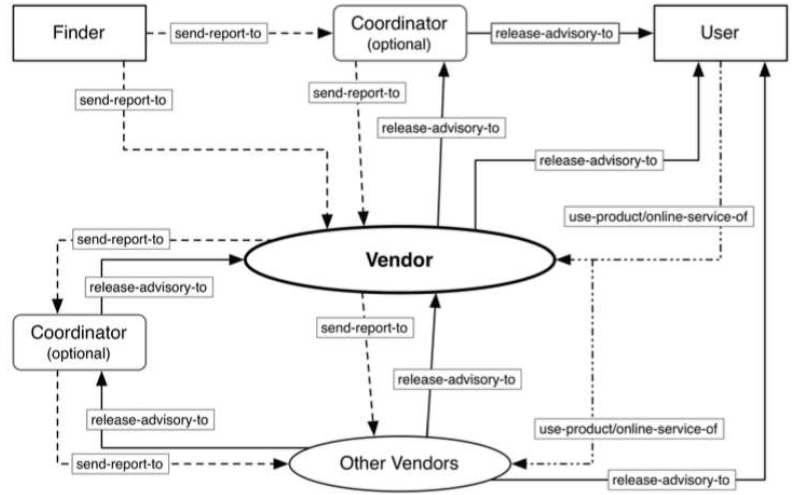

Ahora es posible acceder de forma gratuita al documento de la ISO/IEC 29147 que ayuda a las organizaciones a manejar […]

El Laboratorio de Investigación de la empresa de ciberseguridad ESET estudió los ataques cibernéticos que sufrió la región de Latinoamérica durante […]

Con un crecimiento de 118% con respecto al periodo anterior, Colombia se ubica como el segundo país de América Latina con […]

La Navidad es un periodo en el que, históricamente, aumenta el nivel de ataques DDoS, sobre todo con plataformas relacionadas […]

Documentos internos revelan que la agencia tuvo una falla de seguridad en octubre. Los atacantes habrían accedido a información sensible […]

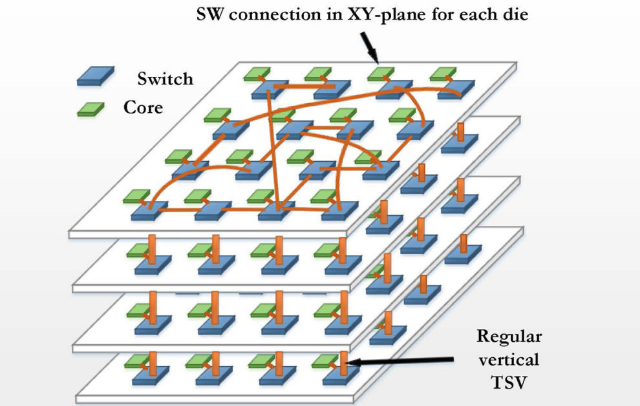

Un estudio de la universidad de Washington ha revelado que existen múltiples vulnerabilidades en procesadores de ordenadores de alto rendimiento […]

La compañía de seguridad SplashData publicó como todos los años, la lista de las contraseñas más comúnmente utilizadas en la […]

Microsoft lanzó hoy una actualización de seguridad fuera de banda para parchar una vulnerabilidad crítica de día cero en el […]

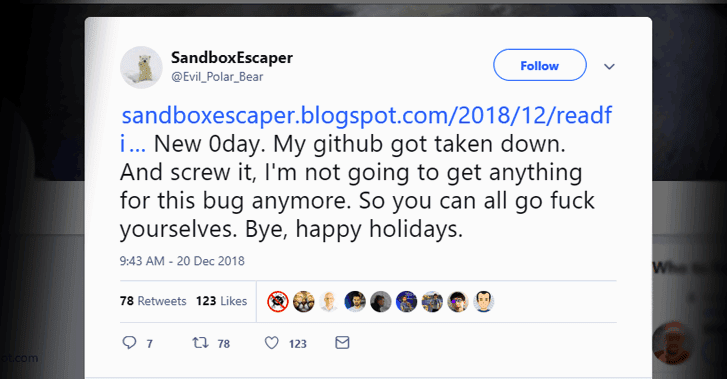

Un investigador de seguridad con el alias de Twitter SandboxEscaper lanzó hoy un exploit de prueba de concepto (PoC) para una nueva vulnerabilidad […]

Muchos tipos de ataques que pueden comprometer la privacidad y el buen estado de nuestros sistemas. Hoy vamos a hablar […]