Salud 4.0 Infraestructura y Tecnología

Este martes 2 de Abril, tendremos el gusto de participar con una charla sobre Ciberataques en el […]

Este martes 2 de Abril, tendremos el gusto de participar con una charla sobre Ciberataques en el […]

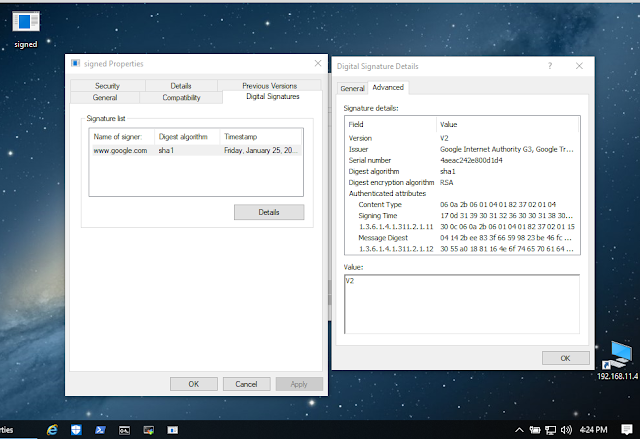

El concepto original es de paranoidninja que hace unos meses publicó CarbonCopy, una pequeña herramienta que lo implementaba: https://github.com/paranoidninja/CarbonCopy. El resultado de incorporar […]

En esta publicación, voy a compartir comandos útiles y sencillos (con ejemplos) de Windows PowerShell. Puedes usar estos comandos para realizar numerosas […]

La nueva metodología otorga un papel central al Centro Europeo de Ciberdelincuencia (EC3) de Europol y forma parte del Plan de la UE […]

Empresas de tecnología en el país se encargan de reclutar a estas trabajadoras, que tienen como fin hablar y tranquilizar a […]

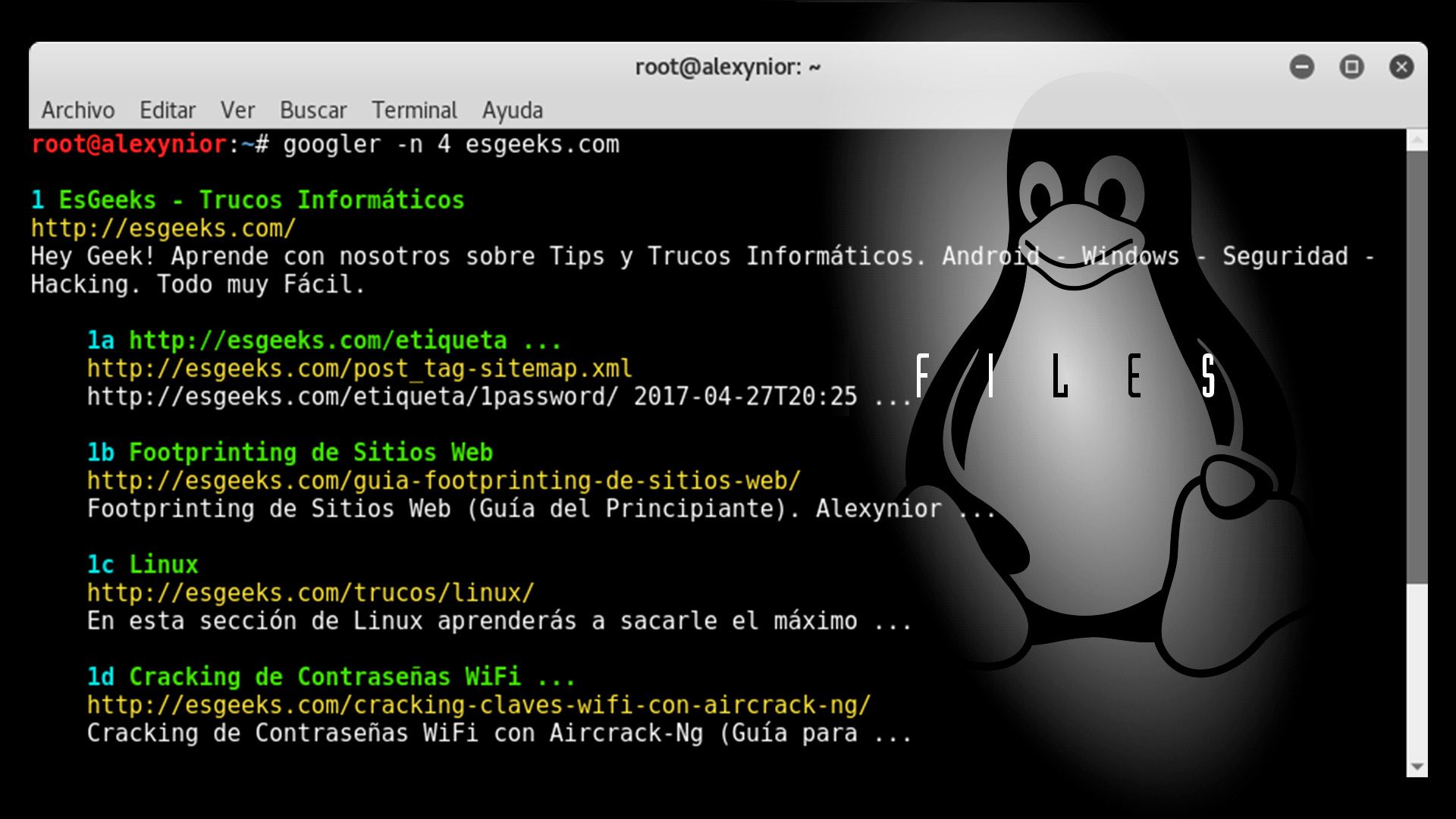

Hoy vamos a mostrar algunos ejemplos para ejecutar algunas búsquedas, recurriendo sólo a la línea de comandos de GNU/Linux y Googler. […]

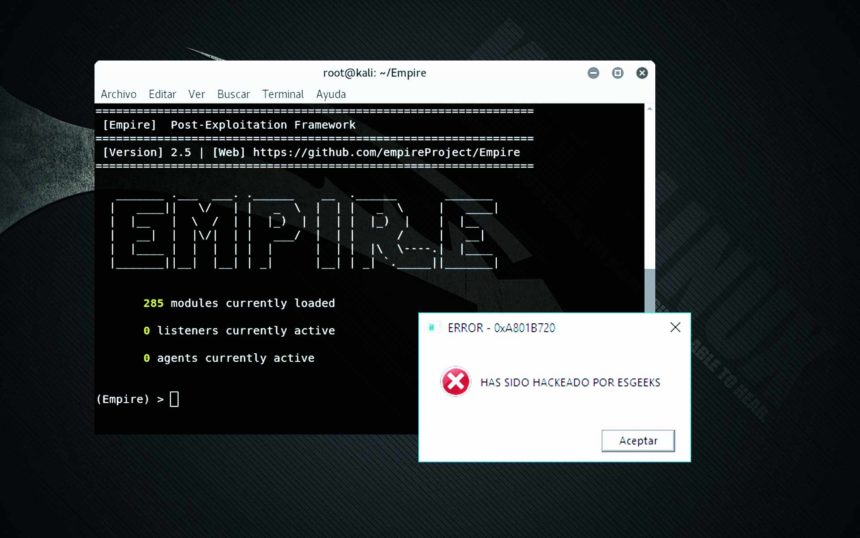

Este artículo es el primer post de la serie Empire. Aquí, se verá todos los aspectos básicos que necesitas saber sobre […]

El correo electrónico filtrado contiene información confidencial que incluye información de identificación personal (PII, por sus siglas en inglés) y […]

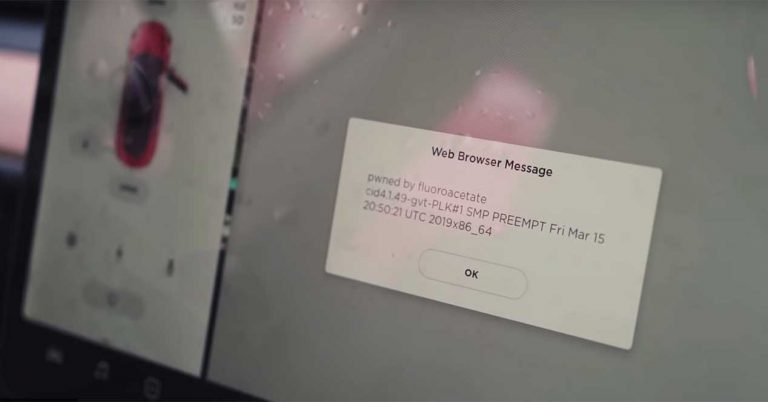

Aunque los Tesla son considerados como algunos de los vehículos más seguros del mundo, la empresa dirigida por Elon Musk sigue realizando inversiones millonarias […]

Las vulnerabilidades fueron descubiertas por un equipo de investigación de cuatro personas de Korea Advanced Institute of Science and Technology […]

Windows 10 IoT Core es el sucesor de Windows Embedded y actualmente 2 de cada 10 dispositivos IoT utilizan el […]

Desde el año pasado se sabía que esta compañía china, también llamada Xiaopeng Motors, se encontraba desarrollando un vehículo inspirado […]