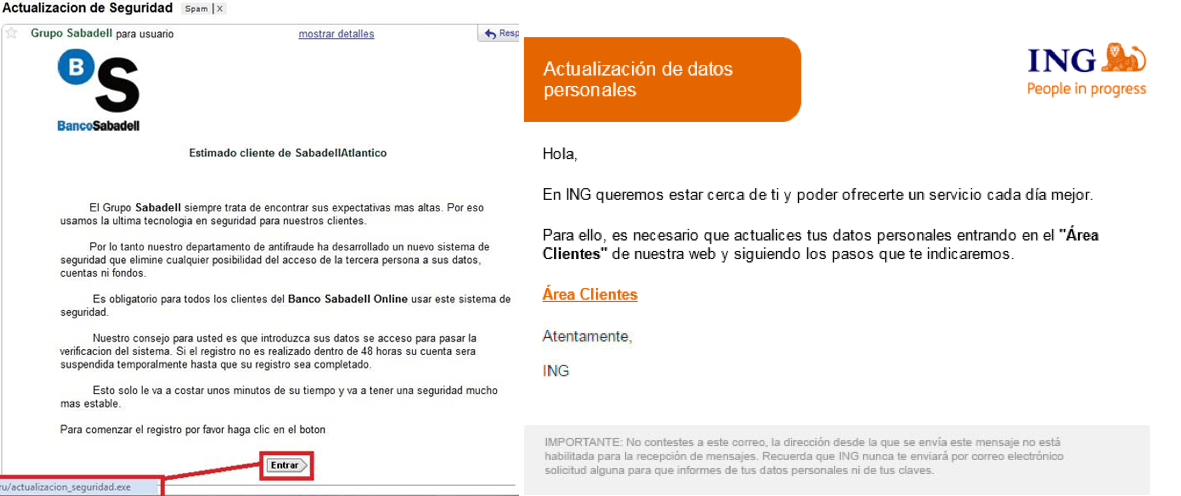

¿Un mensaje sospechoso de un banco para “verificar tus datos”? ¡Cuidado! Es PHISHING

Nos habéis avisado en varias ocasiones sobre supuestos mensajes o correos electrónicos de bancos que terminaron siendo intentos de robo de datos. Se […]

Nos habéis avisado en varias ocasiones sobre supuestos mensajes o correos electrónicos de bancos que terminaron siendo intentos de robo de datos. Se […]

Según Kasperksy, en dos años el panorama de los tipos de ataque ha cambiado sustancialmente. Si bien en 2013 la inmensa […]

Tenable, empresa de Cyber Exposure (exposición cibernética), anunció el 17 de abril que Predictive Prioritization (Priorización Predictiva) ahora está disponible […]

Microsoft ha reconocido un incidente de seguridad que, durante casi tres meses, brindó a los piratas informáticos acceso a información […]

Según los investigadores de seguridad informática Mathy Vanhoef y Eyal Ronen, autores del informe titulado “Dragonblood – A Security Analysis […]

Los problemas se dividieron en cuatro grupos. Kit de desarrollo de software (SDK) de medio para Intel – Gravedad alta […]

Una vulnerabilidad del kernel de Windows 10, al descubierto Esta vulnerabilidad, bautizada como CVE-2019-0859, reside en el kernel de Windows y […]

Mundo Hacker Day 2019 En esta charla se mostrará desde un punto de vista técnico, como brindar una alta visibilidad […]

Hoy les traemos este recopilado hecho por We Live Security. Tiene de todo, desde medidas de seguridad informática para empresas hasta […]

La conocida compañía de ciberseguridad Bitdefender ha alertado sobre un nuevo tipo de malware con el que consiguen robar contraseñas, información sobre métodos de […]

LA Agencia de Proyectos de Investigación Avanzada de Defensa de los Estados Unidos, DARPA, desarrolla tecnologías que son desplegadas por el […]

Era el 26 de marzo de 1999. La gente todavía se estaba adaptándose al uso del correo electrónico de manera […]