Se encontró el código fuente de Malware bancario CARBANAK en VirusTotal

Carbanak, a veces denominado FIN7, Anunak o Cobalto, es uno de los programas maliciosos más peligrosos y con todas las […]

Carbanak, a veces denominado FIN7, Anunak o Cobalto, es uno de los programas maliciosos más peligrosos y con todas las […]

El grupo internacional de ‘hackers’ Anonymous emitió una declaración dirigida a los multimillonarios que han donado sumas astronómicas de dinero para la […]

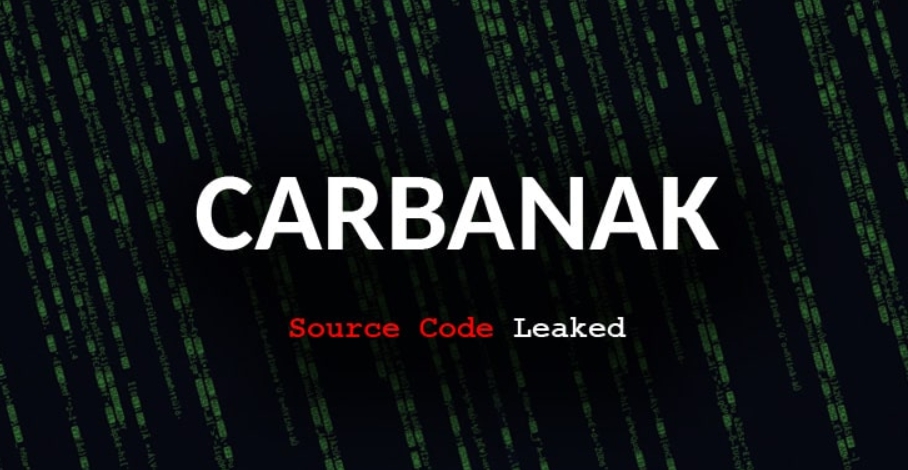

Absolutamente todos los programas que se ejecutan en nuestro ordenador crean uno o varios procesos que se mantienen en la […]

En esta oportunidad estamos encantados de ser patrocinadores del 1er Congreso Internacional de Ciberseguridad 2019 a realizarse en San Juán […]

Los avances tecnológicos que se han producido en los últimos años han provocado que la sociedad ha alcanzado los máximos […]

Microsoft tiene un problema con las actualizaciones de sus sistema operativos, ya que en demasiadas ocasiones además de resolver errores producen otros. […]

En lo que va de 2019 ha sido detectado un aumento sustancial de archivos PDF maliciosos o fraudulentos, de acuerdo […]

Foto de archivo del lunes 15 de mayo de 2017 de Marcus Hutchins, un experto británico en ciberseguridad, durante una […]

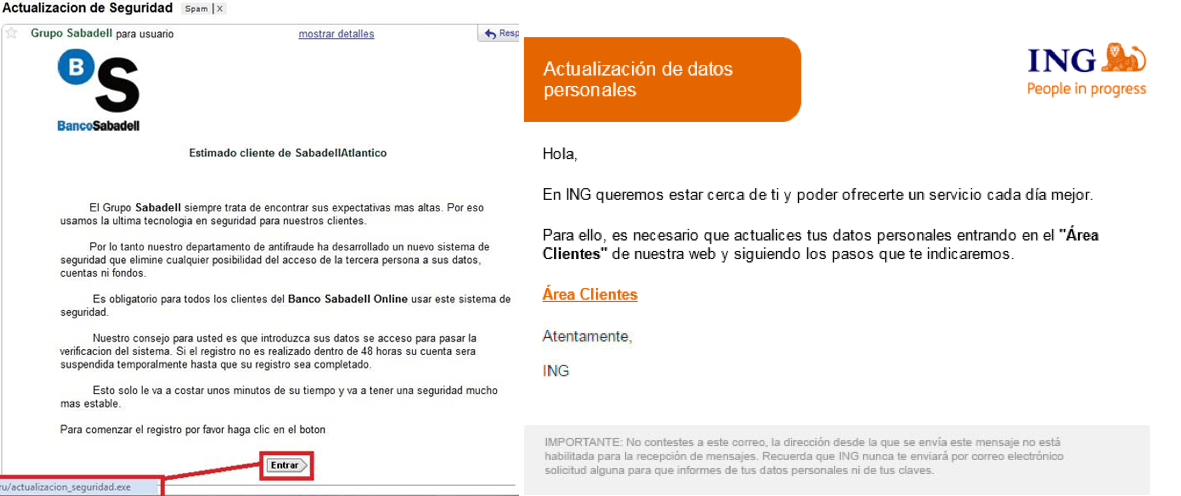

Nos habéis avisado en varias ocasiones sobre supuestos mensajes o correos electrónicos de bancos que terminaron siendo intentos de robo de datos. Se […]

Según Kasperksy, en dos años el panorama de los tipos de ataque ha cambiado sustancialmente. Si bien en 2013 la inmensa […]

Tenable, empresa de Cyber Exposure (exposición cibernética), anunció el 17 de abril que Predictive Prioritization (Priorización Predictiva) ahora está disponible […]

Microsoft ha reconocido un incidente de seguridad que, durante casi tres meses, brindó a los piratas informáticos acceso a información […]