Microsoft | ¿Qué es un «Exploit Zero-Day» y por qué es una amenaza para nuestros ordenadores?

La vulnerabilidad que se encontró en Internet Explorer está en sus versiones 7, 10 y 11 El 29 de abril se conoció […]

La vulnerabilidad que se encontró en Internet Explorer está en sus versiones 7, 10 y 11 El 29 de abril se conoció […]

“Utilizamos Python en todo el ciclo de vida del contenido, desde la decisión del contenido que se financiará hasta el […]

La semana pasada se publicó un artículo referente a una vulnerabilidad de ejecución remota de código de deserialización crítica en Oracle […]

Bill Demirkapi, un investigador de seguridad independiente de 17 años, descubrió una vulnerabilidad crítica de ejecución remota de código en […]

47 años, fue arrestado el mes pasado por el Servicio de Policía Metropolitana de Londres después de que el gobierno ecuatoriano retirara repentinamente su asilo […]

El 24 de abril, se ha celebrado en Kinépolis Madrid Mundo Hacker Day 2019, la sexta edición del gran evento de […]

Symantec, empresa de ciberseguridad, presentó la 24ª edición del Informe Anual de Seguridad (ISTR), en donde se detallan las palabras […]

Oracle acaba de lanzar la alerta de seguridad CVE-2019-2725 . Esta alerta de seguridad se lanzó en respuesta a una vulnerabilidad recientemente revelada […]

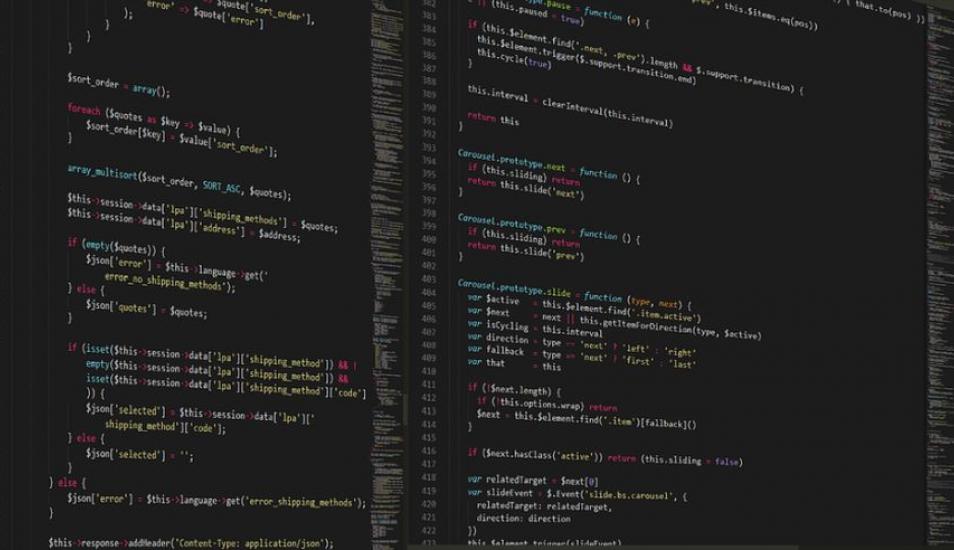

No han sido pocas las veces en las que hemos escuchado lo peligrosas que pueden llegar a ser las amenazas […]

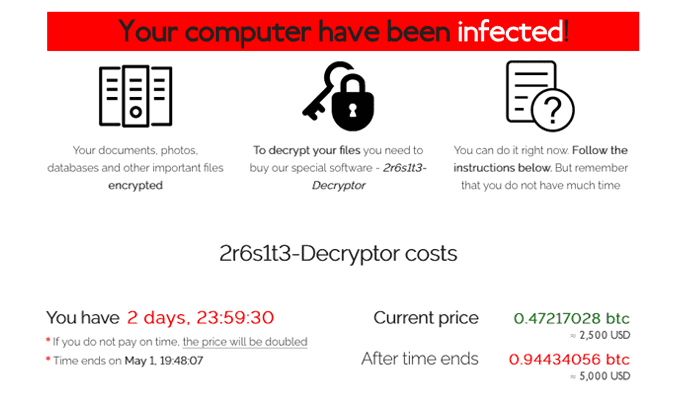

Un equipo de investigadores de seguridad ha descubierto varias vulnerabilidades en varias implementaciones de verificación de firmas de correo electrónico […]

Es una pugna constante que durará para siempre, así que lo mejor es estar alerta. En este caso en concreto, […]

Aparte de ser uno de los hackers más famosos del planeta y hoy un consultor en ciberseguridad para grandes compañías, […]