Conozca seis claves para reconocer correos de Phishing falsos

El phishing es una de las herramientas más comunes del cibercrimen y de las más peligrosas, dado que más que un código […]

El phishing es una de las herramientas más comunes del cibercrimen y de las más peligrosas, dado que más que un código […]

ELK Stack o Elastic Stack es una colección de tres potentes proyectos de código abierto, Elasticsearch, Logstash y Kibana, que […]

Con la Windows 10 May Update 2019, la actualización de mayo que conocemos con el nombre de »1903», las noticias para […]

Los investigadores de seguridad de FireEye han descubierto el código fuente completo del malware Carbanak, también conocido como FIN7, Anunak […]

La seguridad de los sistemas operativos es un tema que ha preocupado a los investigadores durante los últimos años. De […]

En junio pasado, Apple introdujo una función de seguridad básica en MacOS que obligó a todas las aplicaciones a tomar […]

Con cada día que pasa, parece que cada vez tenemos más probabilidades de sufrir el robo de datos. Con ese […]

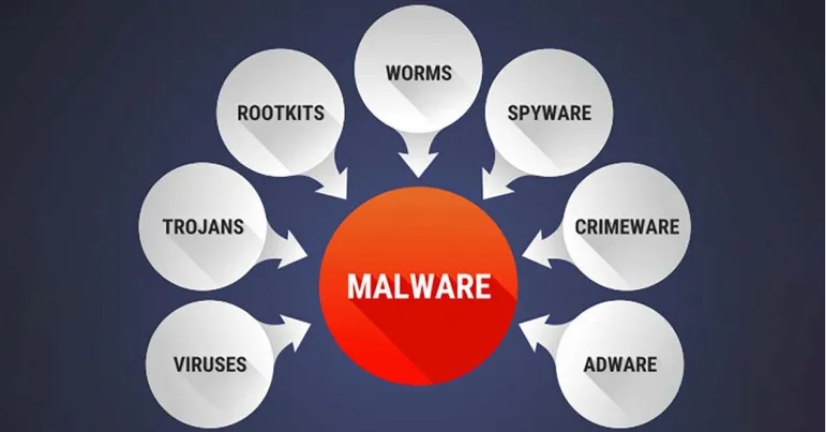

Uno de los problemas de seguridad de mayor crecimiento en estos días es el ransomware, que a menudo es propagado por […]

Internet es una red de redes, en la que millones de dispositivos están conectados unos a otros en todo el […]

Los ataques cibernéticos basados en cajeros automáticos están evolucionando continuamente con métodos y funciones mucho más avanzados, los atacantes emplean […]

Es la mitad de la noche. ¿Sabes con quién está hablando tu iPhone? Un estudio publicado por The Washington Post, descubrió que […]

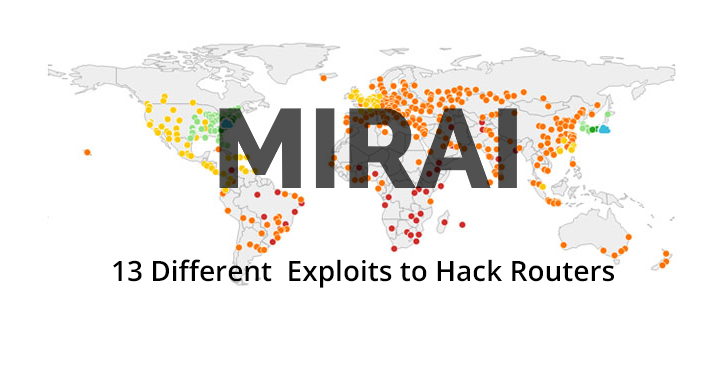

Los investigadores descubrieron una nueva ola de Mirai Variant que utilizó 13 ataques diferentes para atacar varios modelos de enrutadores […]