Aplicación de 4shared es utilizada para distribuir publicidad y hacer compras de manera oculta

Investigadores descubrieron que la aplicación de 4shared, el servicio para almacenar y compartir archivos de audio y video, está, de […]

Investigadores descubrieron que la aplicación de 4shared, el servicio para almacenar y compartir archivos de audio y video, está, de […]

La plataforma Microsoft Teams presenta una vulnerabilidad que permite a un actor malintencionado insertar código malicioso en la aplicación y otorgarle al […]

¡Magecart ataca de nuevo! Los investigadores de seguridad cibernética han identificado otro ataque en la cadena de suministro llevado a […]

La falla potencialmente expone hasta 750.000 compañías en todo el mundo que usan Zoom para llevar a cabo sus actividades […]

La empresa de seguridad informática Kaspersky informó que descubrió «una nueva muestra de un malware especializado en ataques a cajeros automáticos, […]

Se ha encontrado una nueva familia de ransomware dirigida a dispositivos de almacenamiento conectado a la red (NAS) basados en […]

El agente Smith es un nombre conocido para muchos que disfrutaron Matrix hace más de 20 años. Hoy toma relevancia ya que así se […]

Basado en Debian, Kali Linux siempre ha sido el sistema operativo número uno para hackers éticos y probadores de penetración, […]

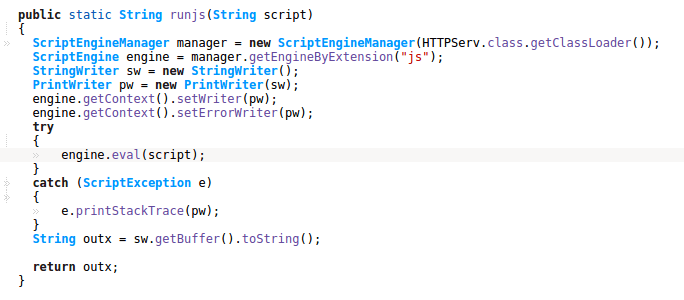

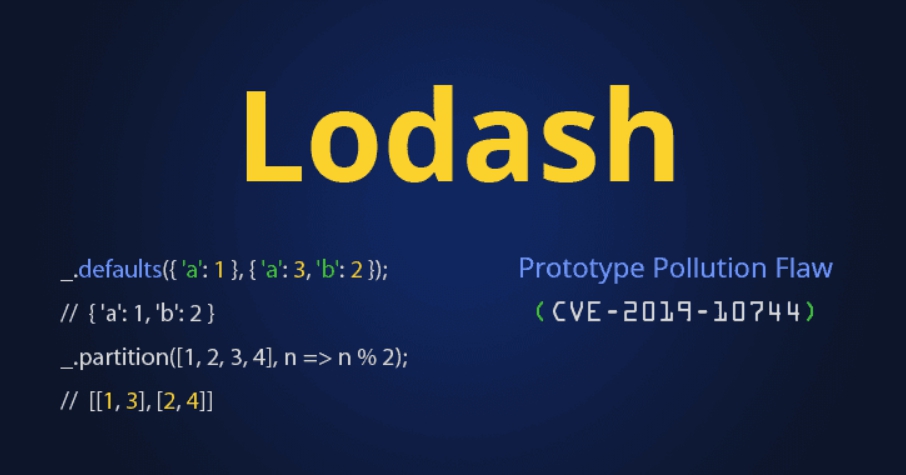

Lodash es una biblioteca de JavaScript que contiene herramientas para simplificar la programación con cadenas, números, matrices, funciones y objetos, lo […]

Las actualizaciones de seguridad de julio de 2019 incluyen parches para varias versiones compatibles de los sistemas operativos Windows y otros productos […]

Los investigadores de seguridad de Microsoft han publicado detalles de una nueva campaña generalizada que distribuye una infame pieza de malware […]

En 2009, Logitech introdujo una tecnología llamada Unifying para conectar varios dispositivos inalámbricos (por ejemplo, un teclado y un ratón) […]