Red de motores de búsqueda podría convertirse en una red de Malware de minería

El motor de búsqueda empresarial Elasticsearch corre el riesgo de convertirse en una sofisticada botnet minera de criptomonedas para ser utilizada en ataques de […]

El motor de búsqueda empresarial Elasticsearch corre el riesgo de convertirse en una sofisticada botnet minera de criptomonedas para ser utilizada en ataques de […]

Un reporte compartido por el Wall Street Journal revela cómo Sam Jadali, un investigador de seguridad, descubrió que 8 extensiones de Chrome y Firefox robaron los […]

Avast, proveedor líder mundial de ciberseguridad, anunció el lanzamiento de apklab.io, una plataforma móvil de inteligencia de amenazas (MTIP) diseñada […]

El auge del ransomware ha ciertamente marcado un antes y un después en la historia del malware, determinando un nuevo […]

Tras los informes recientes sobre ataques a gran escala destinados a modificar los registros del Sistema de Nombres de Dominio, […]

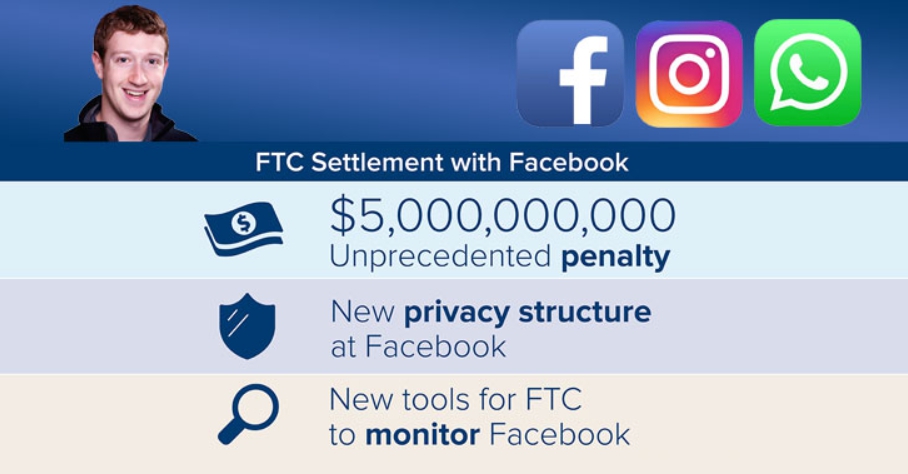

Además de la multa multimillonaria, la compañía también ha aceptado un acuerdo de 20 años que lo obliga a implementar […]

Un ex contratista de Siemens se declaró culpable en un tribunal federal el viernes para plantar secretamente el código en […]

Un investigador de seguridad ha publicado una guía detallada que muestra cómo ejecutar código malicioso en computadoras con Windows que […]

Hacknet es un simulador inmersivo de hacking basado en terminales. Accede al sistema y sigue las instrucciones de un hacker recientemente fallecido, […]

A principios de año se descubrió una vulnerabilidad en WhatsApp que permitía inyectar código en el dispositivo del usuario simplemente al recibir […]

Aunque pensemos que el espionaje está reservado a las películas y a la ficción, la verdad es que es un […]

Contenido completo e Si te dedicas a threat hunting y tienes el foco en las tácticas, técnicas y procedimientos (TTP) […]