Ex empleado de Yahoo admite piratería en 6000 cuentas de contenido sexual.

Un ex Yahoo! El empleado se declaró culpable de mal uso de su acceso a la empresa para hackear las cuentas […]

Un ex Yahoo! El empleado se declaró culpable de mal uso de su acceso a la empresa para hackear las cuentas […]

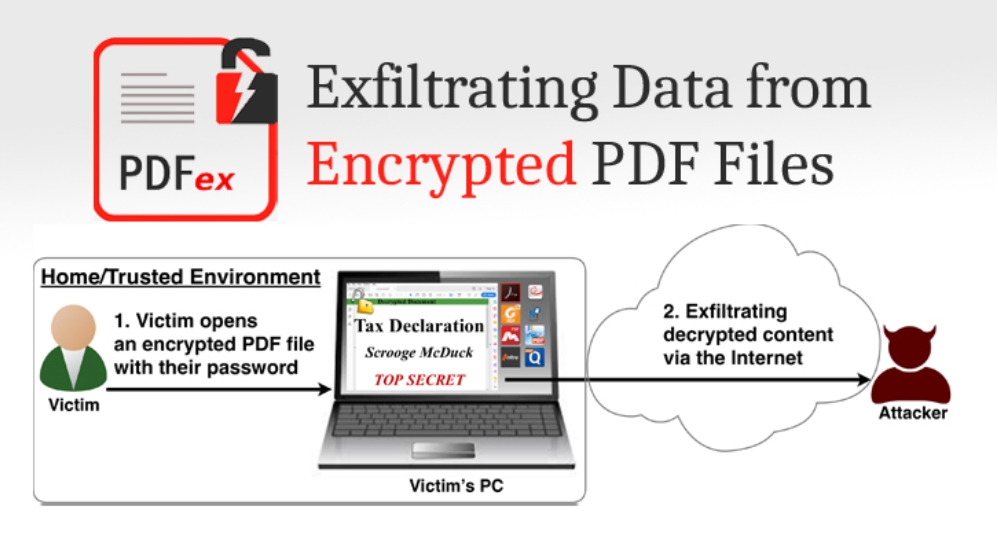

¿Busca formas de desbloquear y leer el contenido de un PDF encriptado sin conocer la contraseña? Bueno, eso es posible, […]

Los encargados del mantenimiento de Exim lanzaron hoy una actualización de seguridad urgente, Exim versión 4.92.3, después de publicar una advertencia temprana hace dos días, […]

Hay una nueva variedad de malware en Internet que ya ha infectado a miles de computadoras en todo el mundo […]

Son muchos los tipos de amenazas que podemos encontrar a la hora de navegar por Internet. Muchos tipos de malware […]

Está en marcha una activa campaña APT dirigida a empresas tecnológicas, que también utiliza una función gráfica NVIDIA legítima. Un […]

Cuando se trata de la próxima generación de redes móviles, 5G promete un ecosistema más amigable con Internet de las […]

El nuevo malware identificado por Microsoft y Cisco Talos ha afectado a miles de PC en Estados Unidos y Europa […]

Los riesgos se han convertido en una vulnerabilidad importante, sin embargo, no debe desincentivar el uso de las tecnologías. Las […]

Los niños están cada vez más presentes en Internet y su seguridad más comprometida ya que un estudio reveló que […]

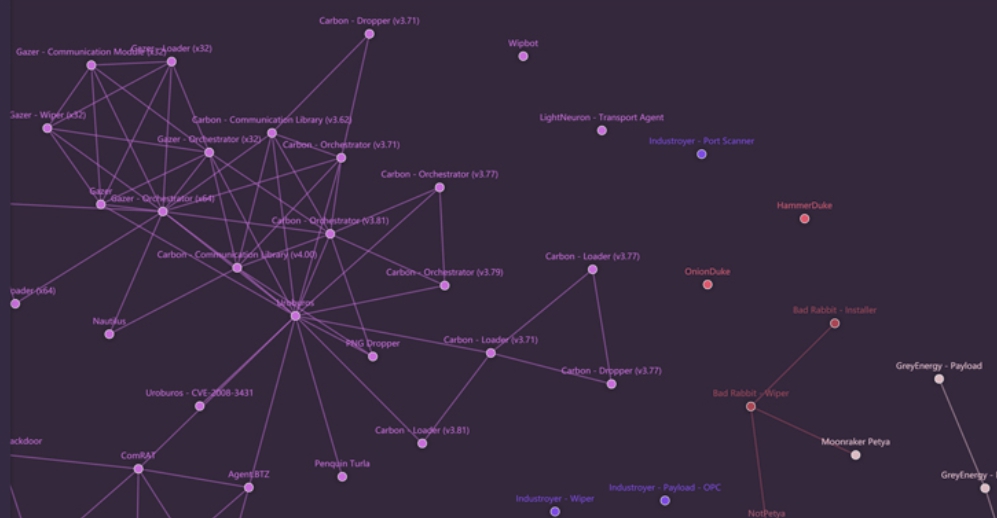

Aunque Rusia todavía tiene una economía estancada y sin diversificar, fue uno de los primeros países del mundo en darse […]

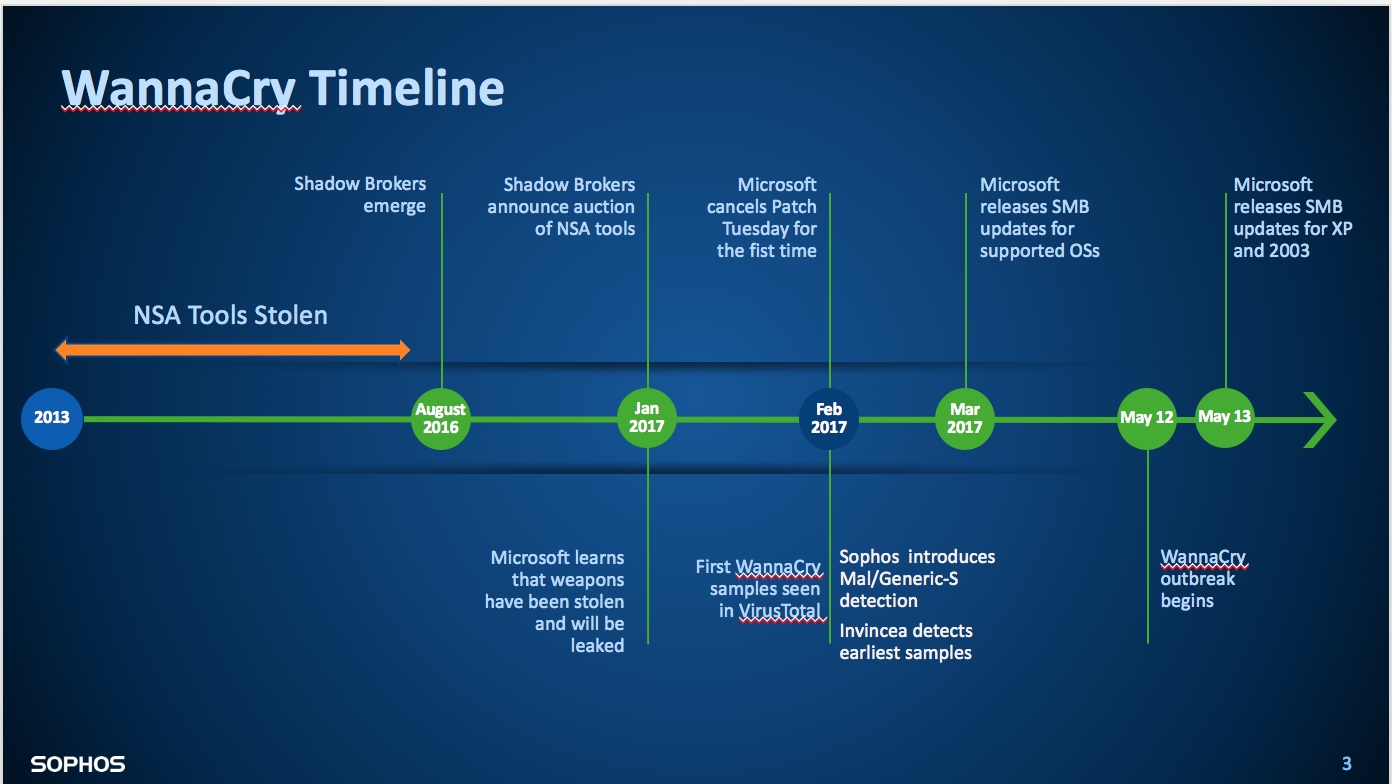

Sophos (LSE: SOPH) líder global en seguridad para protección de redes y endpoints, ha publicado el informe “WannaCry Aftershock”, un documento […]