El nuevo ataque ZombieLoad v2 afecta las últimas CPU Cascade Lake de Intel.

Esta vez, una nueva variante (v2) de la vulnerabilidad de fuga de datos en el canal lateral también afecta a […]

Esta vez, una nueva variante (v2) de la vulnerabilidad de fuga de datos en el canal lateral también afecta a […]

PayPal es uno de los sistemas de pagos online más populares en todo el mundo y una gran opción para […]

Pemex notificó a sus empleados que registró un incidente en un área de cómputo en el Estado de México, que […]

Descarga los informes: Resumen Ejecutivo – Linea de Tiempo Elecciones Bolivia 2019 Informe Consolidado – Linea de Tiempo Elecciones Bolivia […]

Segunda actualización de seguridad para Google Chrome 78 en menos de dos semanas. Esta versión fue liberada a la rama […]

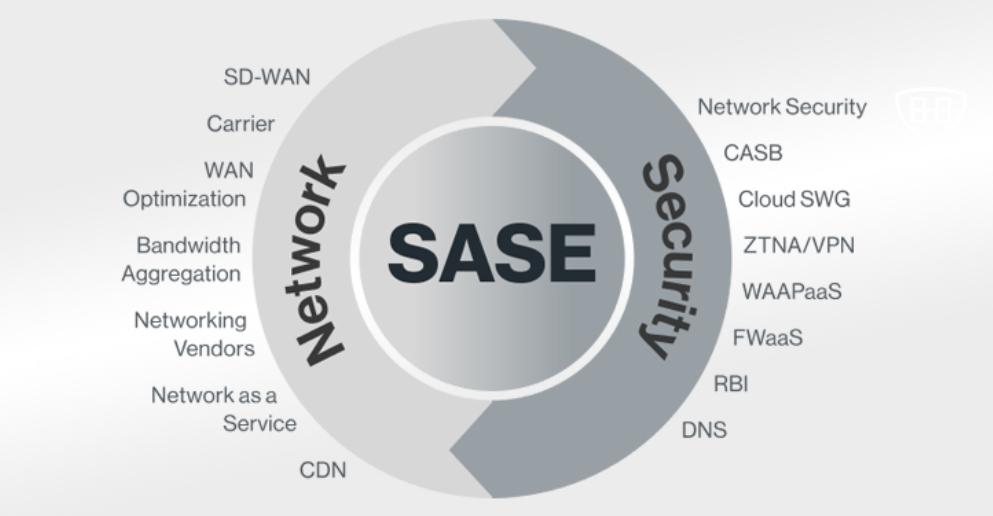

El informe » El futuro de la seguridad de la red está en la nube » de Gartner explica el potencial para la transformación […]

Si estás en una red que es utilizada por miles de millones de personas cada día, entonces me gustaría reventar […]

Entonces eres administrador de red y tiene varias máquinas Linux en tu centro de datos. Has encontrado un tráfico extraño […]

El phishing sigue siendo una de las técnicas más utilizadas por los ciberatacantes para entrar en los sistemas de las compañías. Esto, a […]

El 29 de noviembre se celebrará el Black Friday, una fiesta que da el pistoletazo de salida a las compras […]

Durante los últimos meses se han activado varias oleadas de ataques con Ransomware que han fijado su objetivo en diferentes países y […]

Mozilla, en asociación con Facebook, Cloudflare y otros miembros de la comunidad IETF, ha anunciado especificaciones técnicas para un nuevo […]