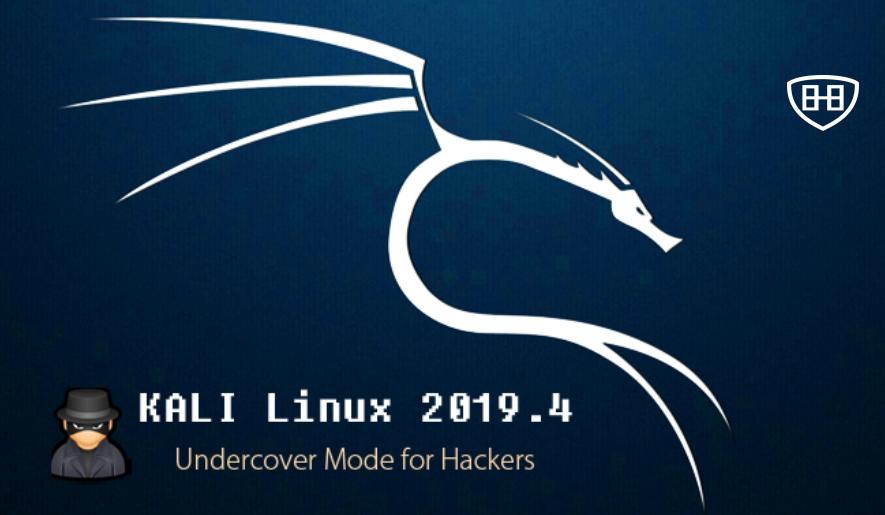

Kali Linux 2019.4 incluye un nuevo modo encubierto para pentesters que trabajan en lugares públicos.

Offensive Security , mantenedores del popular proyecto de código abierto Kali Linux, lanzó Kali Linux 2019.4 , la última versión de la plataforma […]