Hackers de Lapsus$ filtran 37 GB del supuesto código fuente de Microsoft

El grupo de hackers Lapsus$ afirma haber filtrado el código fuente de Bing, Cortana y otros proyectos robados del servidor […]

El grupo de hackers Lapsus$ afirma haber filtrado el código fuente de Bing, Cortana y otros proyectos robados del servidor […]

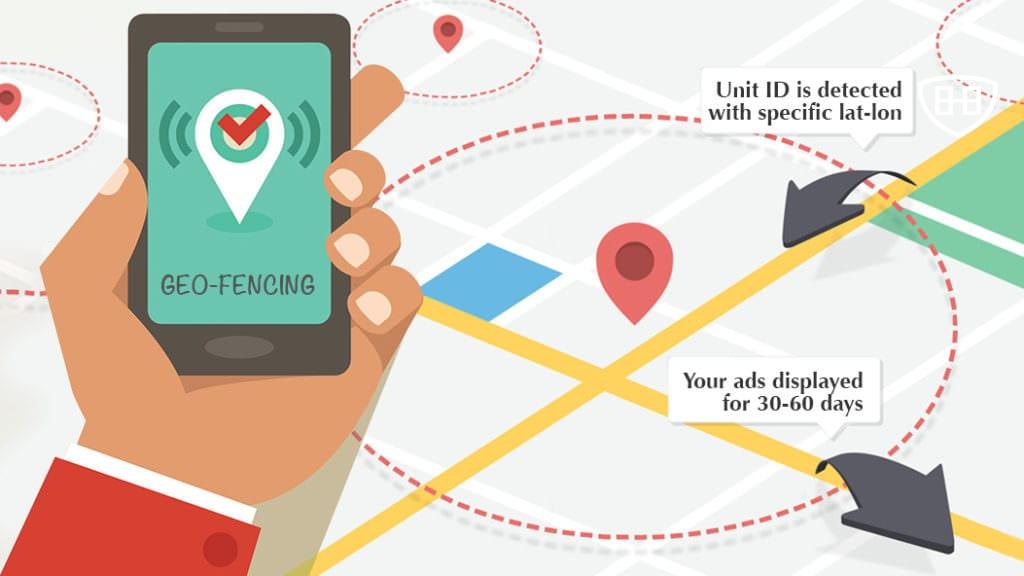

Una cosa está clara, cada vez controlan más nuestros movimientos y nuestra ubicación. En alguna ocasión te habrás preguntado cómo […]

La edición recientemente publicada de ISO/IEC 27002:2022 es una actualización bienvenida del catálogo principal de controles ISO 27002, oficialmente, un «conjunto de […]

Una vulnerabilidad Zero-Day de escalamiento de privilegios locales (LPE) de Windows que Microsoft no ha podido abordar por completo durante […]

Se ha descubierto un kit de phishing que permite a ciberdelincuentes (aunque tengan pocos conocimientos en este ámbito) crear ventanas […]

En la madrugada del domingo, la banda Lapsus$ aseguró haber hackeado el servidor Azure DevOps de Microsoft publicando una captura […]

Se ha observado a un actor de amenazas motivado financieramente implementando un rootkit previamente desconocido dirigido a los sistemas Oracle […]

Cinco nuevos fallos de seguridad han sido descritos en la BIOS de Dell que, si se explota con éxito, podría […]

Una cosa está clara, cada vez controlan más nuestros movimientos y nuestra ubicación. En alguna ocasión te habrás preguntado cómo […]

El Grupo de Análisis de Amenazas (TAG, por sus siglas en inglés) de Google reveló un nuevo corredor de acceso […]

Los enrutadores ASUS se han convertido en el objetivo de una botnet naciente llamada Cyclops Blink , casi un mes […]

Se ha observado una puerta trasera no documentada anteriormente dirigida a los sistemas Linux con el objetivo de acorralar las […]