SHA-1 ha muerto, NIST lo anuncia oficialmente

El algoritmo SHA-1, uno de los primeros métodos ampliamente utilizados para proteger y cifrar la información, ha llegado al final […]

El algoritmo SHA-1, uno de los primeros métodos ampliamente utilizados para proteger y cifrar la información, ha llegado al final […]

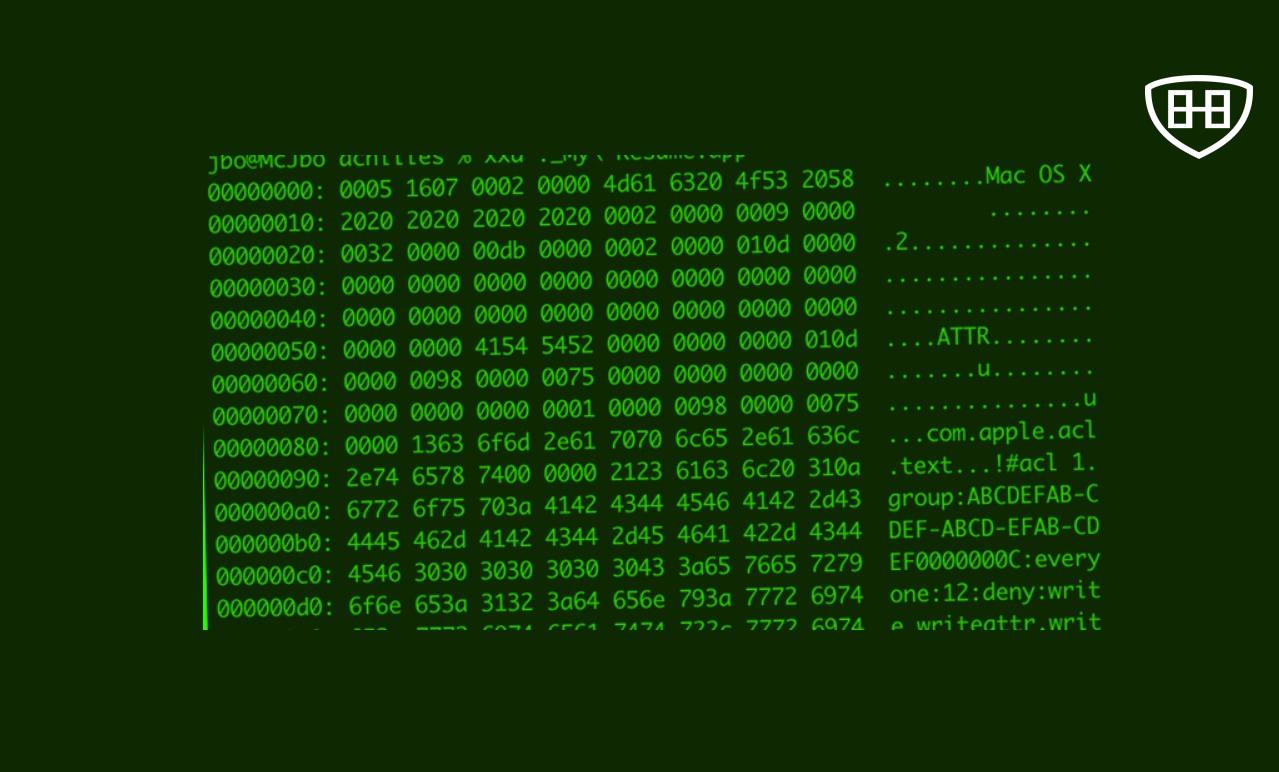

Vulnerabilidad de Escalamiento LOCAL Los investigadores de seguridad @LukeGix y @kiks detallaron un exploit de prueba de concepto (PoC) de […]

Los investigadores de seguridad cibernética han expuesto una amplia variedad de técnicas adoptadas por un descargador de malware avanzado llamado […]

Científicos informáticos de la Universidad de Stanford han descubierto que los programadores que aceptan la ayuda de herramientas de IA […]

Okta, una empresa que brinda servicios de administración de acceso e identidad, reveló el miércoles que se accedió a algunos […]

La botnet Zerobot DDoS ha recibido actualizaciones sustanciales que amplían su capacidad para apuntar a más dispositivos conectados a Internet […]

El FBI advierte que los actores de amenazas están utilizando anuncios de motores de búsqueda para promocionar sitios web que […]

El gusano Raspberry Robin se ha utilizado en ataques contra telecomunicaciones y sistemas de oficinas gubernamentales en América Latina, Australia […]

El algoritmo SHA-1, uno de los primeros métodos ampliamente utilizados para proteger y cifrar la información, ha llegado al final […]

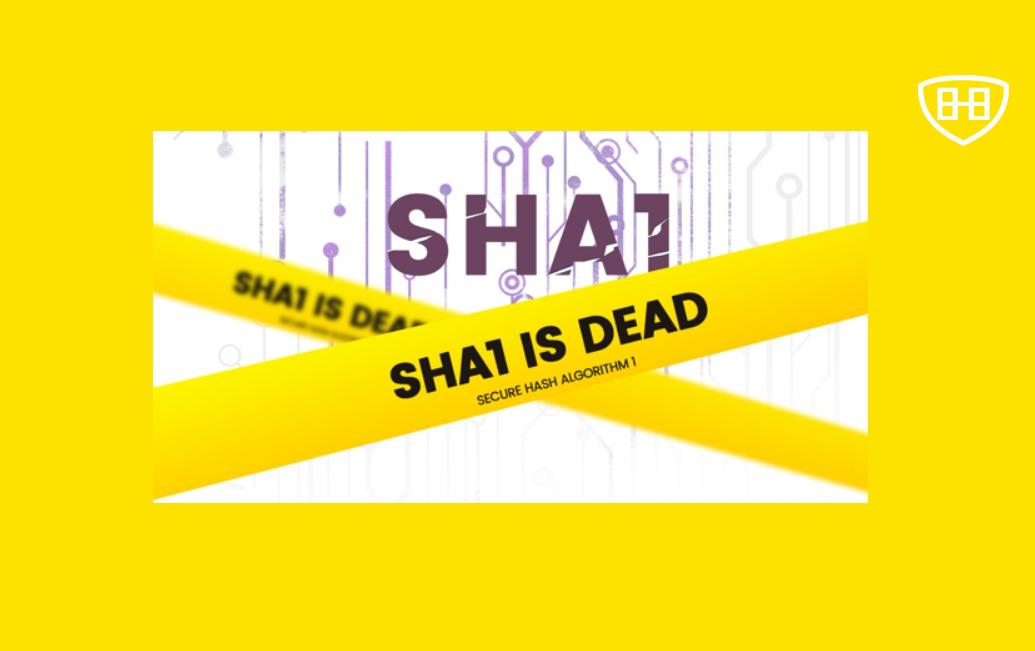

Microsoft ha revelado detalles de una falla de seguridad ahora parcheada en Apple macOS que podría ser aprovechada por un […]

Los operadores de la botnet Glupteba resurgieron en junio de 2022 como parte de una campaña renovada y «mejorada», meses […]

Los actores de amenazas continúan adaptándose a las últimas tecnologías, prácticas e incluso leyes de privacidad de datos, y depende […]