Google eliminó 500 extensiones maliciosas de Chrome de su tienda web después de que descubrieran que inyectaban anuncios maliciosos y desviaban los datos de navegación de los usuarios a servidores bajo el control de los atacantes.

Estas extensiones fueron parte de una campaña de publicidad fraudulenta y fraude publicitario que ha estado funcionando al menos desde enero de 2019, aunque la evidencia señala la posibilidad de que el actor detrás del esquema haya estado activo desde 2017.

Los hallazgos provienen de una investigación conjunta de el investigador de seguridad Jamila Kaya y Duo Security, propiedad de Cisco, que desenterraron 70 extensiones de Chrome con más de 1.7 millones de instalaciones.

Al compartir el descubrimiento en privado con Google, la compañía pasó a identificar 430 extensiones de navegador más problemáticas, que desde entonces se han desactivado.

«La prominencia de la publicidad maliciosa como un vector de ataque continuará aumentando mientras la publicidad basada en el seguimiento siga siendo omnipresente, y particularmente si los usuarios siguen desatendidos por los mecanismos de protección», dijeron Jacob Rickerd de Kaya y Duo Security en el informe.

Una campaña de publicidad mal encubierta

Utilizando la herramienta de evaluación de seguridad de extensión de Chrome de Duo Security, llamada CRXcavator , los investigadores pudieron determinar que los complementos del navegador funcionaban al conectar subrepticiamente los clientes del navegador a un servidor de comando y control (C2) controlado por el atacante que permitía filtrar en privado navegar por los datos sin el conocimiento de los usuarios.

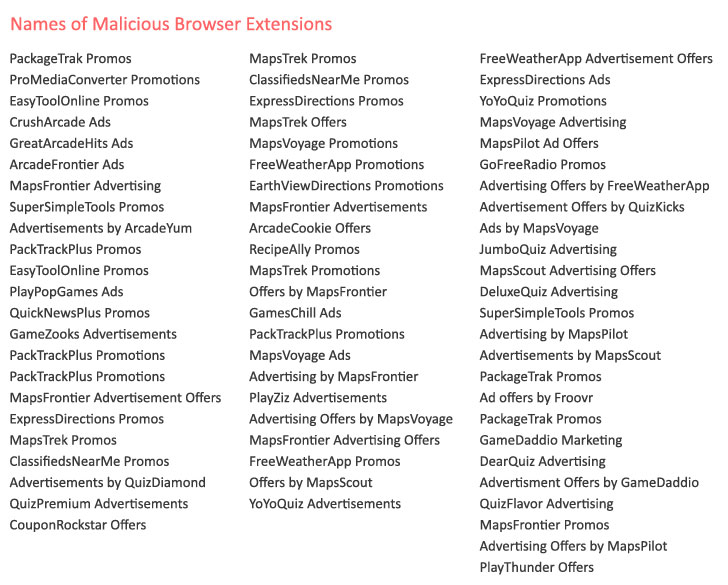

Las extensiones, que funcionaban bajo la apariencia de promociones y servicios de publicidad, tenían un código fuente casi idéntico pero diferían en los nombres de las funciones, evadiendo así los mecanismos de detección de Chrome Web Store.

Además de solicitar permisos extensos que otorgan a los complementos acceso al portapapeles y a todas las cookies almacenadas localmente en el navegador, se conectan periódicamente a un dominio que comparte el mismo nombre que el complemento (por ejemplo, Mapstrekcom, ArcadeYumcom) para buscar instrucciones sobre cómo desinstalarse del navegador.

Al hacer contacto inicial con el sitio, los complementos posteriormente establecieron contacto con un dominio C2 codificado, por ejemplo, DTSINCEcom: esperar nuevos comandos, las ubicaciones para cargar datos de usuarios y recibir listas actualizadas de anuncios maliciosos y redireccionar dominios, que posteriormente redirigieron las sesiones de navegación de los usuarios a una combinación de sitios legítimos y de phishing.

«Una gran parte de estos son flujos de anuncios benignos, que conducen a anuncios como Macy’s, Dell o Best Buy», encontró el informe. «Algunos de estos anuncios podrían considerarse legítimos; sin embargo, del 60 al 70 por ciento de las veces que se produce una redirección, los flujos de anuncios hacen referencia a un sitio malicioso».

Cuidado con las extensiones de navegador que roban datos

Esta no es la primera vez que se descubren extensiones de robo de datos en el navegador Chrome. En julio pasado, el investigador de seguridad Sam Jadali y The Washington Post descubrieron una fuga de datos masiva llamada DataSpii (espía de datos pronunciado) perpetrada por extensiones sombrías de Chrome y Firefox instaladas en los cuatro millones de navegadores de los usuarios.

Estos complementos recopilaron actividad de navegación, incluida información de identificación personal, y la compartieron con un agente de datos externo no identificado que lo pasó a una empresa de análisis llamada Nacho Analytics (ahora cerrada), que luego vendió los datos recopilados a su suscripción miembros en tiempo casi real.

En respuesta, Google comenzó a exigir extensiones para solicitar solo acceso a «menor cantidad de datos «a partir del 15 de octubre de 2019, prohibiendo cualquier extensión que no tenga una política de privacidad y recopile datos sobre los hábitos de navegación de los usuarios.

Por ahora, se aplica la misma regla de precaución: revise sus permisos de extensión, considere desinstalar extensiones que rara vez usa o cambia a otras alternativas de software que no requieren acceso invasivo a la actividad de su navegador.

Fuente: thehackernews.com