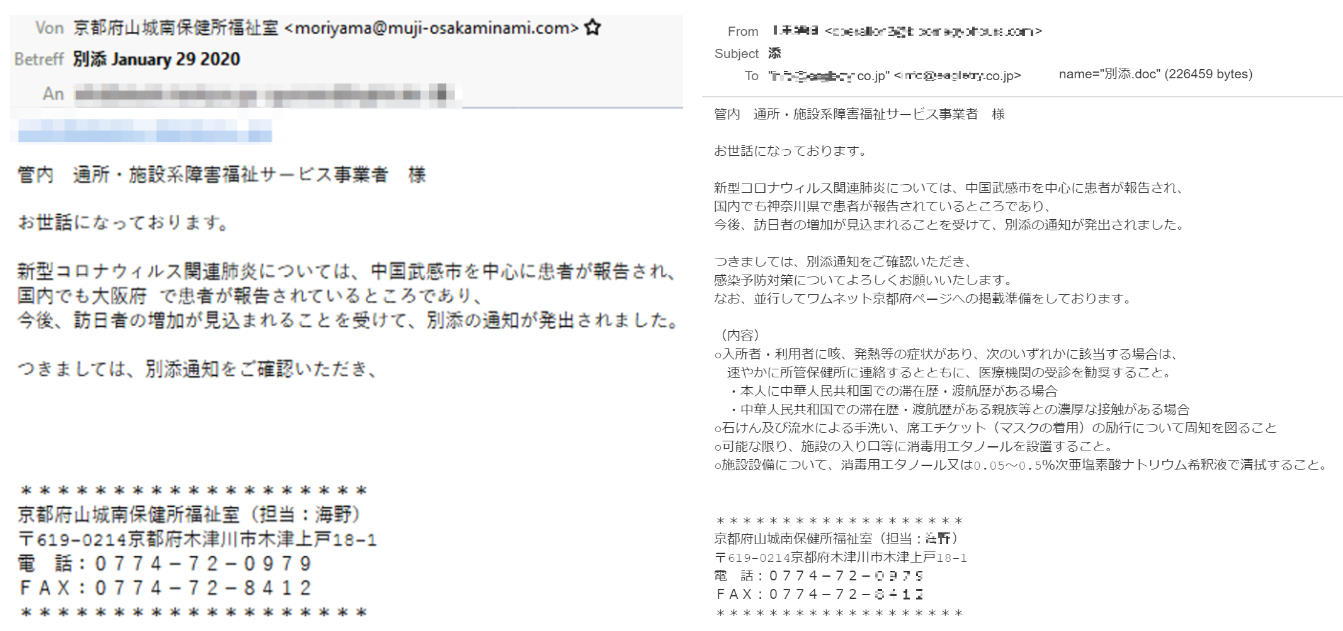

Para asustar a las víctimas potenciales para que abran archivos adjuntos maliciosos, los correos electrónicos no deseados, camuflados como notificaciones oficiales del proveedor de servicios de asistencia social para discapacitados y centros de salud pública, prometen proporcionar más detalles sobre medidas preventivas contra las infecciones por coronavirus en los archivos adjuntos.

La pandilla Emotet es conocida por aprovechar los eventos de tendencias actuales y acercarse a las vacaciones enviando plantillas personalizadas específicas, como invitaciones a una demostración de Greta Thunberg o a fiestas de Navidad y Halloween .

Lo están haciendo nuevamente en el caso de esta campaña, explotando una crisis de salud a escala mundial en curso desencadenada por infecciones con la nueva cepa de coronavirus novela 2019 (2019-nCOV) que causa enfermedades respiratorias para sus propios fines maliciosos.

Señuelos japoneses de coronavirus

Según los informes de la comunidad infosec, esta campaña está utilizando correos electrónicos robados de cuentas previamente comprometidas como una plantilla para intentar infectar a los destinatarios con Emotet.

Sin embargo, otros señalan que «el japonés en el tema y los nombres de los archivos es extraño» y que esto «parece más sofisticado que otros intentos de distribución de Emotet».

«El tema de los correos electrónicos, así como los nombres de los archivos del documento, son similares, pero no idénticos», dice un informe de IBM X-Force Threat Intelligence.

«Están compuestos de diferentes representaciones de la fecha actual y la palabra japonesa para ‘notificación’, con el fin de sugerir urgencia».

Uno de los correos electrónicos no deseados enviados como parte de esta campaña en curso es la alerta de infecciones reportadas en la prefectura de Osaka:

Jurisdiction tsusho / facility related disability welfare service provider

We become indebted to.

Patients were reported about the new type of coronavirus-related pneumonia, mainly in Takeshi, China.

In Japan, patients are being reported in Osaka Prefecture,

Along with the anticipated increase in the number of visitors to Japan, a separate notice

has been issued.

Therefore, please check the attached notice,Algunas de las muestras de correo electrónico detectadas por los investigadores al monitorear esta campaña también incluyen un pie de página que contiene la dirección de la institución que supuestamente envió la notificación de infección por coronavirus para mayor autenticidad.

«Este nuevo enfoque para administrar Emotet puede ser significativamente más exitoso, debido al amplio impacto del coronavirus y el miedo a la infección que lo rodea», dice el informe de IBM X-Force Threat Intelligence .

«Esperamos ver más tráfico de correo electrónico malicioso basado en el coronavirus en el futuro, a medida que la infección se propague. Esto probablemente incluirá otros idiomas también, dependiendo del impacto que tenga el brote de coronavirus en los hablantes nativos».

La infección de Emotet.

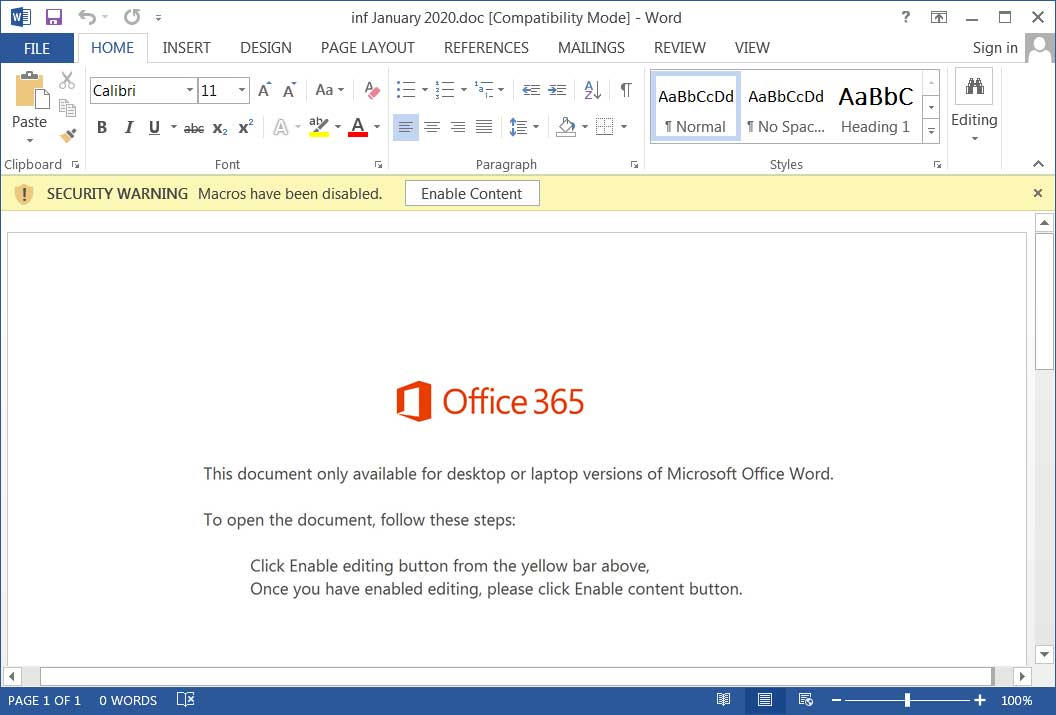

El objetivo final de estos correos electrónicos no deseados es engañar a su destinatario para que abra un documento de Word adjunto diseñado para intentar descargar e instalar el malware Emotet.

Si el usuario se enamora de los trucos de Emotet y abre el archivo adjunto, verá la plantilla de documento estándar de Emotet Office 365 que le pide «Habilitar contenido» para ver correctamente el documento completo.

Una vez que se habiliten las macros, la carga útil de Emotet se instalará en el dispositivo de la víctima mediante un comando de PowerShell.

La computadora infectada se usará para enviar mensajes de spam maliciosos a otros objetivos y para colocar otras cepas de malware en el dispositivo, como el troyano de robo de información Trickbot conocido por entregar también ransomware.

Esta carga secundaria permitirá a los atacantes obtener credenciales de usuario, historial del navegador y documentos confidenciales que se empaquetarán y enviarán a servidores de almacenamiento controlados por el atacante.

Los archivos adjuntos inesperados son malas noticias

Debe tener cuidado con los correos electrónicos extraños que lleguen a su bandeja de entrada, especialmente aquellos que vienen con archivos adjuntos de documentos de Word debido a la gravedad de la infección de Emotet.

En lugar de abrir archivos adjuntos sospechosos, debe comunicarse con el remitente para confirmar que fueron los que enviaron el correo electrónico o compartirlo primero con su personal de seguridad para que pueda ser examinado dentro de un entorno controlado.

Hace una semana, la Agencia de Seguridad de Ciberseguridad e Infraestructura (CISA) emitió una alerta sobre el aumento de los ataques dirigidos de malware Emotet y recomendó a los usuarios y administradores que revisen la alerta de Malware Emotet para obtener orientación detallada.

Entre las medidas que se pueden tomar para mitigar los ataques de Emotet, CISA recomienda:• Bloquear archivos adjuntos de correo electrónico comúnmente asociados con malware (por ejemplo, .dll y .exe).

• Bloquee los archivos adjuntos de correo electrónico que el software antivirus no pueda escanear (por ejemplo, archivos .zip).

• Implemente el Objeto de directiva de grupo y las reglas de firewall.

• Implemente un programa antivirus y un proceso de gestión de parches formalizado.

• Implemente filtros en la puerta de enlace de correo electrónico y bloquee las direcciones IP sospechosas en el firewall.

• Adherirse al principio del menor privilegio.

• Implemente un sistema de validación de autenticación, informes y conformidad de mensajes (DMARC) basado en el dominio.

• Segmentar y segregar redes y funciones.

• Limite las comunicaciones laterales innecesarias.

Emotet ocupó el primer lugar entre las ’10 amenazas más frecuentes’ compartidas por la plataforma interactiva de análisis de malware Any.Run a fines de diciembre, con el triple del número de cargas en comparación con todas las demás familias de malware en este top.

Si desea obtener más información sobre Emotet y las últimas campañas activas, debe seguir al grupo Cryptolaemus en Twitter, un colectivo de investigadores de seguridad que comparten actualizaciones frecuentes sobre la actividad de este malware.

Fuente: bleepingcomputer.com