Si su computadora está ejecutando cualquier CPU Intel moderna construida antes de octubre de 2018, es probable que sea vulnerable a un problema de hardware recientemente descubierto que podría permitir a los atacantes filtrar datos confidenciales del núcleo del sistema operativo, máquinas virtuales co-residentes e incluso del enclave SGX seguro de Intel .

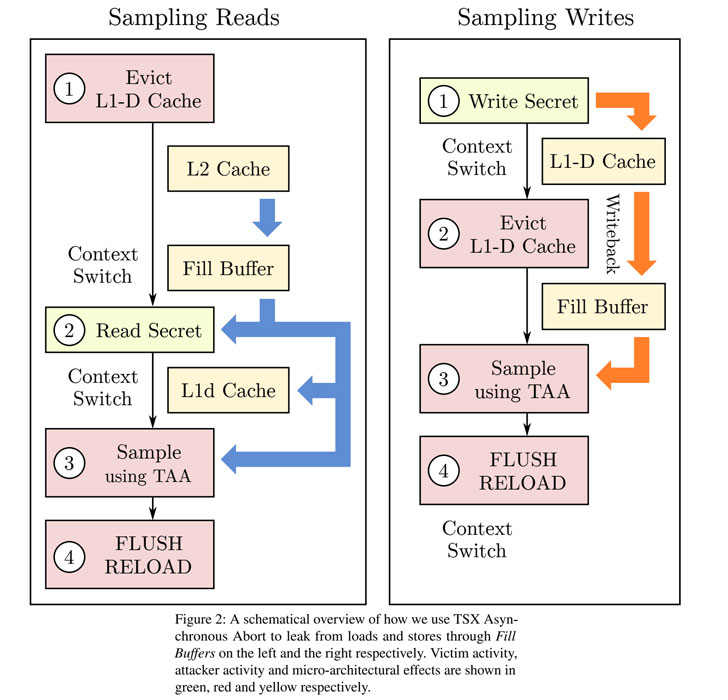

Apodado CacheOut, también conocido como M1 Data Eviction Sampling ( L1DES ) y asignado CVE-2020-0549 , el nuevo ataque microarquitectura permite a un atacante elegir qué datos se filtrarán de la caché L1 de la CPU, a diferencia de los ataques MDS previamente demostradosdonde los atacantes deben esperar a que los datos específicos estén disponibles.

Según un equipo de investigadores académicos, los ataques de ejecución especulativa recientemente descubiertos pueden filtrar información a través de múltiples límites de seguridad, incluidos aquellos entre hiperprocesos, máquinas virtuales y procesos, y entre el espacio de usuario y el núcleo del sistema operativo, y desde enclaves SGX .

«CacheOut puede filtrar información de otros procesos que se ejecutan en el mismo subproceso o en subprocesos en el mismo núcleo de CPU», dijeron los investigadores . «CacheOut viola la privacidad del sistema operativo al extraer información que facilita otros ataques, como los ataques de desbordamiento de búfer».

Más precisamente, el ataque permite que un programa malicioso fuerce los datos de la víctima fuera del caché L1-D a buffers con fugas después de que el sistema operativo los borre, y luego filtre el contenido de los buffers y obtenga los datos de la víctima.

Investigadores de las universidades de Adelaida y Michigan demostraron:

- la efectividad de CacheOut en violar el aislamiento del proceso al recuperar claves AES y textos simples de una víctima basada en OpenSSL,

- exploits prácticos para desasignar completamente el ASLR del kernel de Linux y para recuperar los canarios de pila secreta del kernel de Linux,

- cómo CacheOut viola efectivamente el aislamiento entre dos máquinas virtuales que se ejecutan en el mismo núcleo físico,

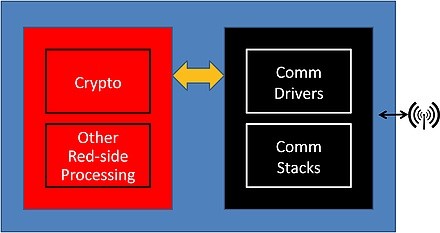

- cómo CacheOut también podría usarse para violar la confidencialidad que garantiza SGX al leer el contenido de un enclave seguro,

- cómo algunas de las últimas CPU Intel resistentes a Meltdown siguen siendo vulnerables, a pesar de todos los parches y mitigaciones más recientes.

Además de esto, según los investigadores, actualmente es poco probable que los productos antivirus detecten y bloqueen los ataques CacheOut, y dado que el exploit no deja rastros en el archivo de registro tradicional, también es «muy poco probable» identificar si alguien ha explotado la falla o no.

Cabe señalar que la falla de CacheOut no se puede explotar de forma remota desde un navegador web y tampoco afecta a los procesadores AMD.

Según los hallazgos de los investigadores, Intel lanzó ayer nuevas actualizaciones de microcódigo para los procesadores afectados que finalmente desactivan la Extensión de memoria transaccional (TSX) en las CPU.

«La [actualización] del software puede mitigar estos problemas a costa de las características y / o el rendimiento. Esperamos que en algún momento en el futuro, Intel lance procesadores con soluciones en silicio contra este problema», dijeron los investigadores.

Aunque la mayoría de los proveedores de la nube han implementado parches en sus infraestructuras, otros usuarios también pueden mitigar la fuga entre hilos al deshabilitar el hiperprocesamiento de Intel para sistemas donde la seguridad es más importante.

Además, ni Intel ni los investigadores han lanzado código de explotación, lo que indica que no existe una amenaza directa e inmediata.

Fuente: thehackernews.com