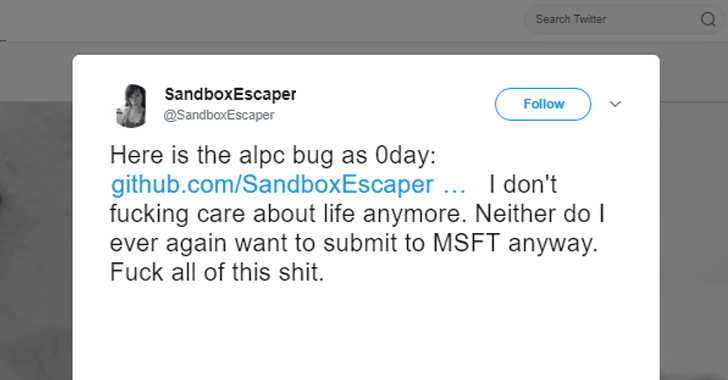

Una campaña de piratería de alto volumen está dirigida a organizaciones de todo el mundo con ataques que entregan una ‘bolsa de mano’ de malware que incluye troyanos que roban información , una puerta trasera remota, un ladrón de criptomonedas y un ladrón de criptomonedas.

Descubierto por investigadores de Deep Instinct , la combinación del volumen de ataques con el número de diferentes familias de malware ha llevado a que la campaña se llame ‘Hornet’s Nest’.

Se sospecha que los ataques se ofrecen como parte de una operación de cibercrimen como servicio con quienes están detrás del cuentagotas inicial, que los investigadores han denominado Legion Loader, y alquilan sus servicios a otros delincuentes.

Las pistas en el código apuntan a que el cargador de la Legión fue escrito por un hablante ruso, y los investigadores señalan que el malware todavía se está trabajando y actualizando. Los ataques que utilizan el cargador parecen centrarse en objetivos en los Estados Unidos y Europa.

Todavía no está claro cómo se entrega inicialmente el ataque, pero una vez que esté en funcionamiento en la máquina, Legion Loader ejecutará comandos de PowerShell que le permitirán comenzar a recuperar sus cargas maliciosas. El cargador luego entregará tres formas diferentes de malware troyano, todos los cuales están disponibles en foros subterráneos.

Uno es Vidar , un troyano que se dirige a todo tipo de información personal, incluidas capturas de pantalla y datos, almacenados en un software de autenticación de dos factores. Un segundo troyano entregado es Predator the Thief , una forma de malware que roba datos y tiene la capacidad de capturar imágenes usando la cámara web de la víctima.

El tercero es Racoon Stealer , un ladrón de información relativamente nuevo que es potente, pero fácil de personalizar y usar.

Junto con estos tres tipos de malware, Legion Loader también contiene una puerta trasera basada en RDP que proporciona al atacante la entrada en la máquina comprometida. Esto podría permitir a quienes usan Legion Loader desplegar ataques adicionales en el futuro.

Legion Loader permite a los atacantes robar grandes cantidades de datos personales, todo lo cual podrían monetizar ilícitamente ya sea cometiendo fraude o vendiendo la información a otros en la web oscura.

Sin embargo, la campaña Hornet’s Nest también proporciona una forma más inmediata para que el atacante gane dinero: la carga útil de Legion Loader incluye un ladrón de criptomonedas basado en PowerShell que permite al atacante asaltar la billetera bitcoin de la víctima por los contenidos almacenados dentro.

Además de esto, la carga maliciosa también viene con un minero de criptomonedas que explota el poder de procesamiento de la computadora de la víctima para ayudar a generar criptomonedas durante un período de tiempo más largo.

La campaña no es exactamente altamente sofisticada, pero los investigadores señalan que un ataque múltiple de este tipo puede causar una «pesadilla de seguridad» para una organización, considerando todos los tipos de datos que podrían ser comprometidos por los piratas informáticos.

Sin embargo, si las organizaciones están empleando medidas de seguridad básicas, como la aplicación de parches y la seguridad de los puertos con conexión a Internet, deberían recorrer un largo camino para ayudar a la empresa a evitar ser víctimas del malware entregado por Legion Loader.

Fuente: zdnet.com