Con el lanzamiento de Chrome 78.0.3904.87, Google advierte a miles de millones de usuarios que instalen una actualización urgente de software de inmediato para parchear dos vulnerabilidades de alta gravedad, una de las cuales los atacantes están explotando activamente en la naturaleza para secuestrar computadoras.

Sin revelar detalles técnicos de la vulnerabilidad, el equipo de seguridad de Chrome solo dice que ambos problemas son vulnerabilidades sin uso, uno afecta el componente de audio de Chrome ( CVE-2019-13720 ) mientras que el otro reside en el PDFium ( CVE-2019-13721 ) biblioteca.

La vulnerabilidad de uso libre posterior es una clase de problemas de corrupción de memoria que permite la corrupción o modificación de datos en la memoria, lo que permite a un usuario sin privilegios escalar privilegios en un sistema o software afectado.

Por lo tanto, ambos defectos podrían permitir a los atacantes remotos obtener privilegios en el navegador web Chrome simplemente al convencer a los usuarios específicos de que visiten un sitio web malicioso, lo que les permite escapar de las protecciones de sandbox y ejecutar código malicioso arbitrario en los sistemas objetivo.

Google Chrome Zero-Day bajo ataques activos

Descubierto e informado por los investigadores de Kaspersky Anton Ivanov y Alexey Kulaev, el problema del componente de audio en la aplicación Chrome se ha descubierto explotado en la naturaleza, aunque en ese momento no está claro qué grupo específico de piratas informáticos.

«Google está al tanto de los informes de que existe un exploit para CVE-2019-13720 en la naturaleza», dijo el equipo de seguridad de Google Chrome en una publicación de blog .

«El acceso a los detalles y enlaces de los errores puede mantenerse restringido hasta que la mayoría de los usuarios se actualicen con una solución. También conservaremos las restricciones si el error existe en una biblioteca de terceros de la que dependen otros proyectos de manera similar, pero que aún no se han solucionado. «

El problema de uso libre es una de las vulnerabilidades más comunes descubiertas y parcheadas en el navegador web Chrome en los últimos meses.

Hace poco más de un mes, Google lanzó una actualización de seguridad urgente para Chrome para parchear un total de cuatro vulnerabilidades sin uso en diferentes componentes del navegador web, la más grave de las cuales podría permitir a los hackers remotos tomar el control de un sistema afectado.

En marzo de este año, Google también lanzó una actualización de seguridad de emergencia para Chrome después de que se descubriera que delincuentes explotaban activamente una vulnerabilidad de día cero de Chrome sin uso similar en la naturaleza que afecta el componente FileReader del navegador.

Detalles técnicos de Chrome 0-day Exploit

Un día después de que Google lanzó una actualización de parche de emergencia para el navegador Chrome para corregir dos vulnerabilidades de alta gravedad, la firma de ciberseguridad Kaspersky Labs reveló más detalles técnicos sobre el que informó a Google y fue descubierto siendo explotado en la naturaleza.

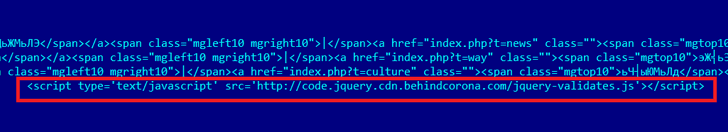

Según los investigadores, los atacantes comprometieron un portal de noticias en idioma coreano. Plantaron el código de explotación en el sitio, como un pozo de agua, para hackear las computadoras de sus visitantes que abren el portal de noticias utilizando versiones vulnerables de Google Chrome.

Según los informes, el exploit instala el malware de primera etapa en los sistemas de destino después de explotar la vulnerabilidad de Chrome (CVE-2019-13720), que luego se conecta a un servidor de control y comando remoto codificado para descargar la carga útil final.

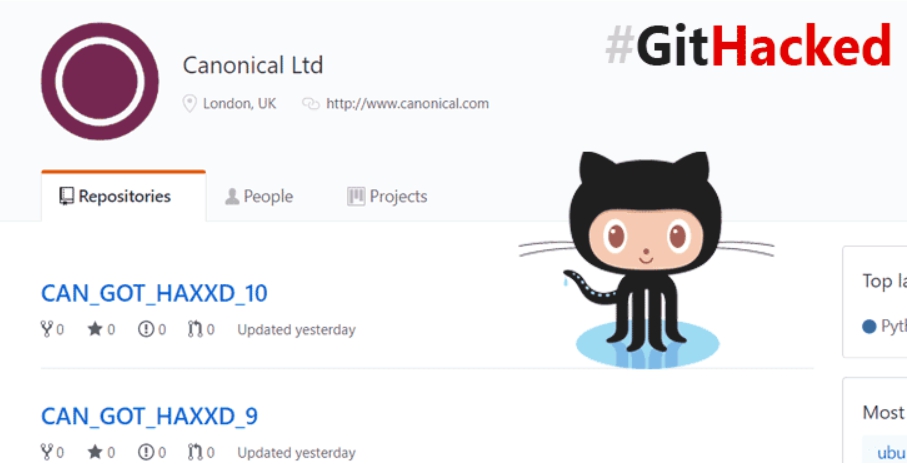

Apodado » Operation WizardOpium » por los investigadores, el ciberataque aún no se ha atribuido a ningún grupo específico de piratas informáticos. Aún así, los investigadores encontraron algunas similitudes en el código de explotación con el infame grupo de piratas informáticos Lazarus .

«Hasta ahora, no hemos podido establecer un vínculo definitivo con ningún actor de amenaza conocido. Hay ciertas similitudes de código muy débiles con los ataques de Lázaro, aunque bien podrían ser una bandera falsa. El perfil del sitio web objetivo está más en línea con los ataques anteriores de DarkHotel que recientemente han desplegado ataques similares de falsa bandera «, dijo Kaspersky.

Para obtener más detalles sobre Operation WizardOpium que explota la vulnerabilidad de Chrome recientemente revisada, puede dirigirse al nuevo informe que acaba de publicar Kaspersky.

Parche disponible: actualice Google Chrome inmediatamente

Para parchear ambas vulnerabilidades de seguridad, Google ya comenzó a implementar la versión 78.0.3904.87 de Chrome para los sistemas operativos Windows, Mac y Linux.

Aunque el navegador web Chrome notifica automáticamente a los usuarios sobre la última versión disponible, se recomienda a los usuarios que activen manualmente el proceso de actualización yendo a «Ayuda → Acerca de Google Chrome» en el menú.

Además de esto, a los usuarios de Chrome también se les recomienda ejecutar todo el software en sus sistemas, siempre que sea posible, como un usuario no privilegiado en un intento por disminuir los efectos de los ataques exitosos que explotan cualquier vulnerabilidad de día cero.

Lo actualizaremos con más información sobre estas vulnerabilidades de seguridad tan pronto como Google publique sus detalles técnicos.

Fuente: thehackernews.com