Como parte de las búsquedas diarias que se realizan desde el laboratorio de investigación de ESET Latinoamérica, en el día de ayer identificamos un particular sitio que suplanta la identidad de una reconocida entidad bancaria del Perú como parte de una campaña de phishing.

Si bien presenta características similares a las de otros sitios de phishing que hemos reportado anteriormente, en este caso puntual nos llamó la atención ciertas particularidades que mencionaremos en este artículo.

Lo primero que se observa -y que ya es una tendencia en los sitios de phishing más sofisticados- es que cuenta con un certificado emitido de servidor seguro. Esto reduce las posibilidades de que un usuario desprevenido active sus mecanismos de alerta ante la presencia del candado verde cerrado y una URL (difuminada con fines de seguridad) que comienza con HTTPS y que a simple vista puede interpretarse como un sitio de verificación de clientes de la entidad suplantada.

Con la finalidad de analizar este sitio falso, ingresamos números ficticios en los campos solicitados y comprobamos que cuenta con al menos un verificador de formato; es decir, que los cibercriminales detrás de esta estafa se tomaron el trabajo de asegurarse que los datos ingresados tengan la extensión correcta.

Pasada la etapa de verificación de la tarjeta de crédito/debito correspondiente, el falso sistema sigue buscando capturar datos sensibles por parte del cliente, como son claves privadas y otros datos personales.

Otros datos personales que busca recolectar el falso sitio

Una vez que la víctima ingresa los datos, el falso sistema de verificación solicita ingresar el código correspondiente al doble factor de autenticación del cliente. Como se observa en la siguiente imagen, aplicando técnicas de ingeniería social el sitio informa que la víctima está operando en un sitio seguro.

En este punto se puede observar cómo los ciberdelincuentes intentan capturar la información que hoy se considera que eleva el nivel de seguridad de las transacciones en línea, como es la del segundo factor de autenticación.

Una vez ingresado el supuesto token, el sistema alerta al usuario que la información ingresada será verificada.

Luego de transcurrido el tiempo se le informa al usuario que el token ingresado es incorrecto o se encuentra vencido y solicita seguir intentando.

Los procesos de verificación se realizan a nivel del servidor suplantado. Por lo que toda la información recolectada por parte de los operadores detrás de esta campaña queda alojada o es enviada al servidor.

Tras analizar los datos del dominio utilizado observamos que el mismo fue registrado en el día de la fecha de detección de la campaña (30 de octubre) y que utilizaron el servicio de privacidad. No obstante, declararon estar en Perú.

Al analizar el certificado SSL (Secure Socket Layer) corroboramos también que el mismo está vigente desde la fecha de inicio de esta campaña maliciosa.

Como bien se puede observar, esta nueva campaña de phishing dirigida a usuarios de Perú busca captar datos sensibles de clientes de entidades financieras. Con esta información, los operadores detrás de esta campaña podrían utilizar esta información para realizar transacciones de las cuentas robadas, vender esta información en el mercado negro, o bien utilizarla para realizar estafas secundarias utilizando esos datos recopilados.

Durante el análisis no detectamos que se hayan instalado servicios o aplicaciones adicionales, lo que demuestra que la campaña tiene como único objetivo el robo de información y datos personales.

Las estafas en línea siguen siendo altamente activas y la ingeniería social como vector de ataque sigue siendo una de las principales amenazas en la actualidad. En parte esto se explica porque un alto porcentaje de personas sigue sin saber exactamente qué es el phishing, lo que los deja expuestos a ser víctimas de este tipo de engaños.

Es cada vez más importante prestar atención a los sitios a los cuales ingresamos, contar con una solución de seguridad confiable tanto en nuestros dispositivos de escritorio como en nuestros teléfonos y tener presente que, ante la duda, no debemos acceder nunca a los enlaces que llegan a través de un mensaje, sino que lo mejor es ingresar manualmente y de esa manera verificar que todo esté en orden.

Otro factor clave para reducir el número de víctimas de phishing es implementar el uso del doble factor de autenticación en todos los servicios que esté disponible.

Si bien en esta campaña en particular buscan obtener estos datos, con el vencimiento de los tokens y la necesidad de ingresarlos al momento de mover dinero, eventualmente solo podrían ver saldos. Pese a eso, es recomendable añadir esta capa de seguridad adicional, ya que ayuda a evitar que terceros puedan acceder a nuestras cuentas en caso de ser víctimas del robo de nuestras credenciales de acceso en una brecha. De hecho, un estudio publicado por Google este año demostró que el doble factor de autenticación es la solución más efectiva para prevenir el secuestro de cuentas.

El primer paso para los usuarios es aprender a reconocer este tipo de correos y tomarse un segundo para pensar, por lo que recomendamos la lectura de 8 señales que indican que eres un blanco fácil de las estafas por Internet, artículo en el que encontrarás una guía con algunas de las técnicas más comunes utilizadas por los cibercriminales para engañar a los usuarios.

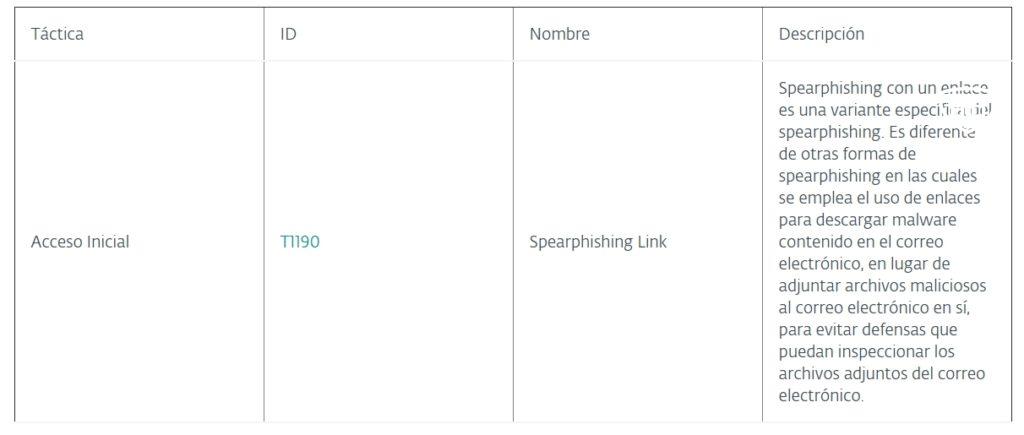

Técnicas de MITRE ATT&CK

Fuente: welivesecurity.com