Glupteba ha sido distribuido previamente como carga útil secundaria por el troyano Alureon como parte de una campaña de 2011 diseñada para impulsar la publicidad contextual de clickjacking, así como por los actores de amenazas detrás de la Operación Windigo en las computadoras Windows de sus objetivos con la ayuda de kits de exploits en 2014 , tal como lo descubrió el equipo de investigación de seguridad de ESET.

Cuatro años más tarde, en 2018, ESET detectó nuevamente el cuentagotas de malware mientras lo difundía una campaña maliciosa a través de un esquema de pago por instalación , agregando todas las máquinas infectadas a una botnet controlada por el atacante.

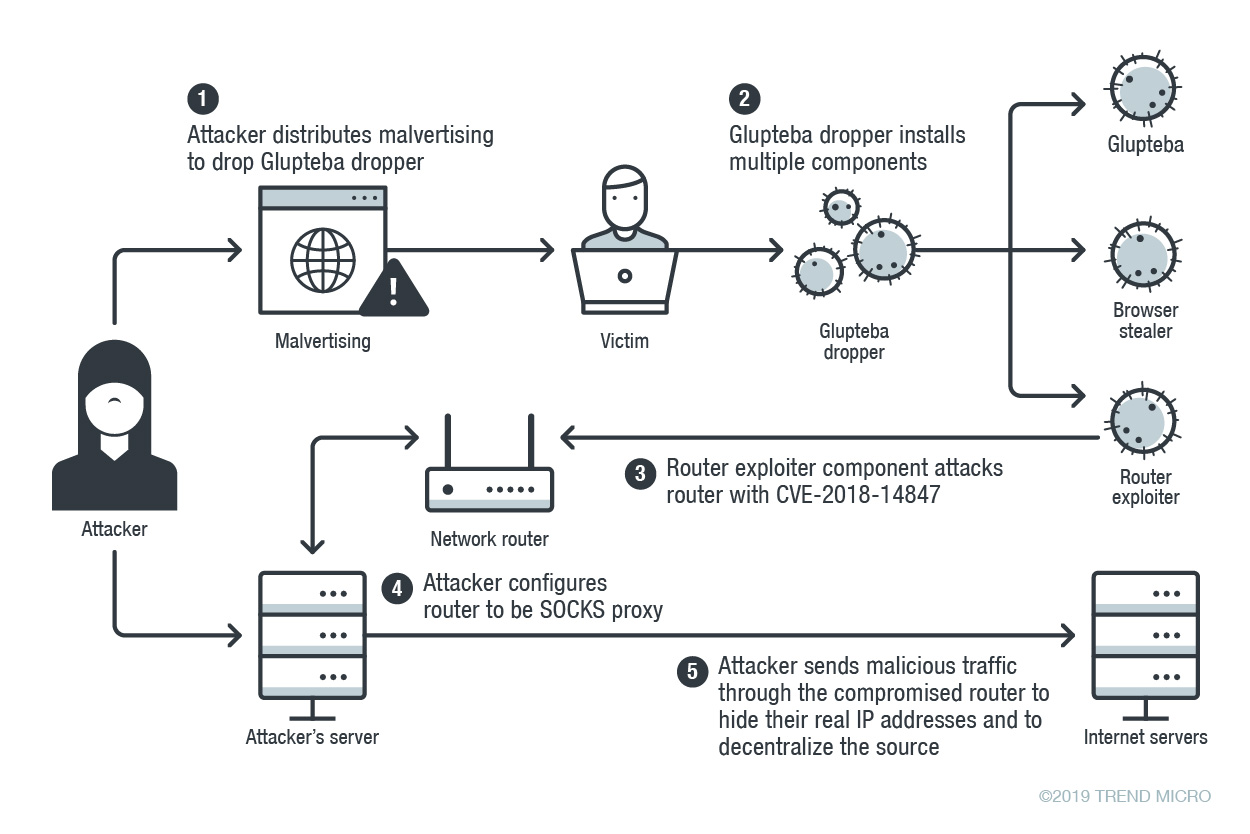

La nueva versión descubierta por Trend Micro recientemente se ha cambiado a la publicidad maliciosa como medio de distribución y viene con dos módulos más además del actualizador Bitcoin blockchain C2 recientemente agregado, es decir, un ladrón de información y un exploit que apunta a enrutadores locales MikroTik.

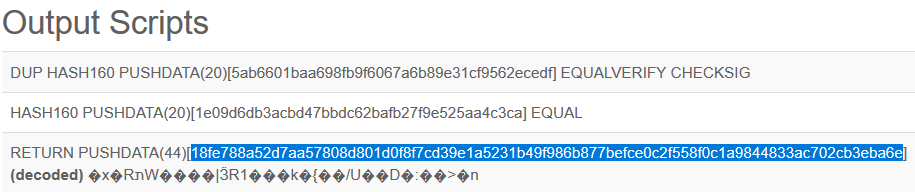

Recuperando información del servidor C2 de transacciones de Bitcoin

La nueva variante utiliza información de transacciones de Bitcoin analizada desde una dirección de Bitcoin codificada para recuperar las direcciones del servidor C2 utilizando una función discover Domain diseñada para funcionar en un horario o cuando los atacantes lo activan.

Esta función funciona enumerando los servidores de billetera Electrum Bitcoin usando una lista disponible en GitHub, y luego consulta «el historial de hash del script blockchain del script con un hash codificado».

Después de recuperar todas las transacciones de Bitcoin relacionadas, las analiza todas mientras busca la instrucción OP_RETURN que marca los datos cifrados AES que contienen los dominios del servidor C2 del malware.

«Esta técnica hace que sea más conveniente para el actor de amenazas reemplazar los servidores de C&C», encontraron los investigadores de Trend Micro al analizar la nueva variante Glupteba.

«Si pierden el control de un servidor C&C por cualquier motivo, simplemente necesitan agregar un nuevo script de Bitcoin y las máquinas infectadas obtienen un nuevo servidor C&C descifrando los datos del script y volviendo a conectarlos.

Explota enrutadores, roba información, representa el tráfico malicioso

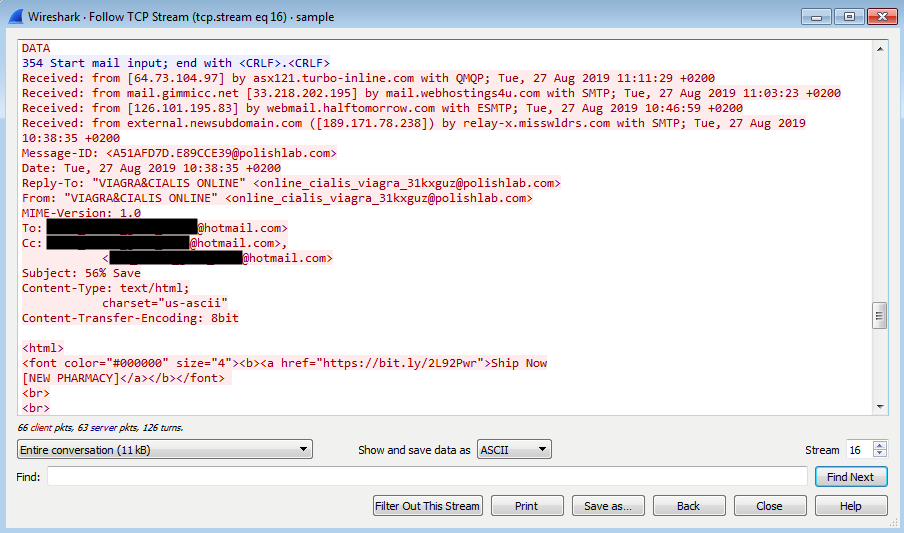

Una vez que infecta una computadora, el cuentagotas comenzará a recopilar información del sistema que almacena en el registro de Windows, datos que luego se cifrarán con un cifrado AES y se cargarán al servidor C2 del malware con una solicitud POST.

El malware también utilizará varios métodos para elevar sus privilegios para ejecutarse con permisos del SISTEMA, así como funciones diseñadas para buscar soluciones antimalware, agregar exclusiones de escaneo y reglas de firewall, y comunicarse con el servidor C2 para verificar cualquier nuevos comandos.

Glupteba también tiene una funcionalidad de puerta trasera que permite a los atacantes transformar la máquina infectada en un bot de minería XMR, descargar y ejecutar archivos, tomar capturas de pantalla y más.

El componente de robo de información agregado a esta nueva variante permite recopilar perfiles de navegador, cookies y nombres de cuentas, y extraer contraseñas guardadas de los navegadores web Google Chrome, Opera y Yandex, y todos los datos se extraen a una recopilación de información. servidor.

El explorador de enrutadores de Glupteba busca o ataca todos los enrutadores MikroTik que encuentra en la red local de las víctimas con la ayuda de un exploit diseñado para atacar la vulnerabilidad CVE-2018-14847 . Tras una explotación exitosa, las credenciales de administrador del enrutador se recopilan y se envían al servidor C2 del malware.

«Un enrutador comprometido se configurará como un proxy SOCKS para retransmitir el tráfico malicioso, coincidiendo con el propósito original de la botnet Glupteba en Windows», encontraron los investigadores.

Una lista completa de indicadores de compromiso (IOC) que incluye hashes de muestra de malware, direcciones IP y dominios está disponible como un apéndice [PDF] al análisis de Trend Micro de esta nueva campaña de publicidad maliciosa que distribuye el cuentagotas Glupteba.

Fuente: bleepingcomputer.com