De los tres defectos que afectan a los switches inteligentes Cisco Small Business de la serie 220, dos son problemas críticos de ejecución remota de código ( CVE-2019-1913 ) y seguridad de omisión de autenticación ( CVE-2019-1912 ).

Un atacante remoto no autenticado podría aprovecharlos para ejecutar código arbitrario con privilegios de root y cargar archivos arbitrarios, respectivamente.

La tercera es una vulnerabilidad de inyección de comando rastreada como CVE-2019-1914 y que potencialmente podría permitir que los atacantes remotos autenticados que abusan de ella inicien un ataque de inyección de comando.

Como explican los avisos de seguridad actualizados de Cisco:

El Equipo de respuesta a incidentes de seguridad de productos de Cisco (PSIRT) es consciente de la existencia de código de explotación público. Cisco PSIRT no tiene conocimiento del uso malicioso de la vulnerabilidad que se describe en este aviso.

Los tres fueron reportados por el mismo investigador de seguridad conocido como ‘bashis’ a través del Programa de Divulgación VDOO de la compañía.

Cuatro nuevos defectos críticos parcheados

La compañía también parchó más de 30 vulnerabilidades críticas y de alta gravedad descubiertas en su Controlador de gestión integrado (IMC) y el software Cisco Unified Computing System (UCS).

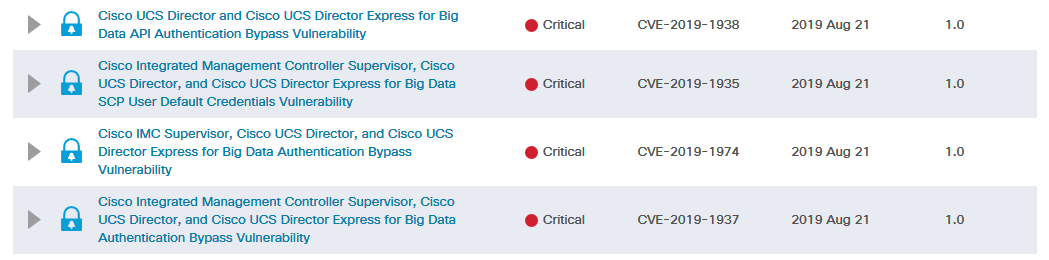

De estos, 15 eran fallas de seguridad de alta gravedad, mientras que cuatro fueron calificados como críticos, con puntajes base de CVSS v3.0 de 9.8. Tres de estos últimos son defectos de omisión de autenticación, mientras que el último es una vulnerabilidad de credencial predeterminada.

Estos son los detalles de las cuatro fallas críticas proporcionadas por los avisos de seguridad de Cisco:

• CVE-2019-1938 , una vulnerabilidad en la interfaz de administración basada en web de Cisco UCS Director y Cisco UCS Director Express para Big Data

• CVE-2019-1974 , una vulnerabilidad en la interfaz de administración basada en web de Cisco Integrated Management Controller ( Supervisor IMC), Cisco UCS Director y Cisco UCS Director Express para Big Data

• CVE-2019-1937 , una vulnerabilidad en la interfaz de administración basada en la web del Supervisor de Cisco Integrated Management Controller (IMC), Cisco UCS Director y Cisco UCS Director Express para Big Data

• CVE-2019-1935 , vulnerabilidad en el Supervisor del Controlador de Gestión Integrada de Cisco (IMC), el Director de Cisco UCS y el Director de Cisco UCS Express para Big Data

Estos problemas críticos de seguridad permiten a los atacantes remotos no autenticados lanzar ataques de baja complejidad después de explotar con éxito dispositivos con la ayuda de solicitudes maliciosas especialmente diseñadas, así como al abusar de las credenciales predeterminadas para iniciar sesión en los dispositivos de destino.

Cisco parchó los cuatro defectos críticos y aconseja a los clientes que mitiguen los posibles ataques instalando las siguientes versiones de software:

• Cisco Integrated Management Controller Supervisor versiones 2.2.1.0 y posteriores

• Cisco UCS Director versiones 6.7.2.0 y posteriores (recomendado: 6.7.3.0)

• Cisco UCS Director Express para Big Data versiones 3.7.2.0 y posteriores (recomendado: 3.7.3.0)

Afortunadamente, el PSIRT de Cisco dice que aún no tiene conocimiento de ningún uso malicioso o anuncios públicos de código de explotación para estas vulnerabilidades críticas parcheadas el miércoles.

Fuente: bleepingcomputer.com