Una vulnerabilidad en el Administrador de contraseñas de Trend Micro podría explotarse para ejecutar programas con los permisos de la cuenta más privilegiada en un sistema Windows.

Un atacante que ya esté en la computadora podría aprovechar la vulnerabilidad para ejecutar con privilegios de SYSTEM un archivo DLL arbitrario y sin firmar dentro de un proceso confiable.

Esto beneficiaría a un adversario porque podría ejecutar cargas maliciosas y evadir la detección.

La herramienta de administración de contraseñas de Trend Micro está disponible como software independiente y también está integrada con las versiones antivirus del proveedor para los consumidores Premium y Maximum Security 2019.

No hay comprobaciones para cargar DLL

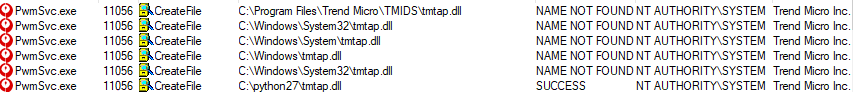

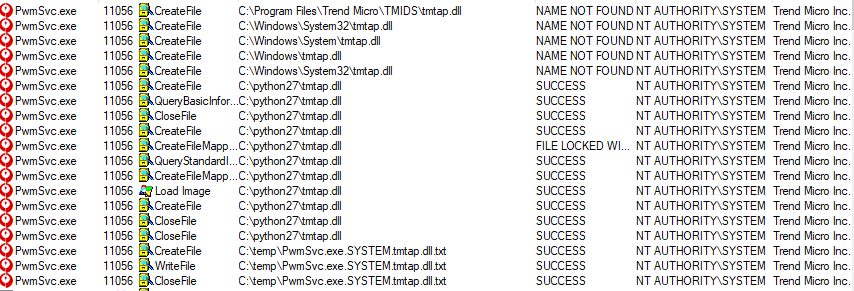

Peleg Hadar de SafeBreach descubrió que la debilidad fue causada por el «Servicio de control central del Administrador de contraseñas de Trend Micro» (PwmSvc.exe), que inicia una reacción en cadena que implica buscar una DLL que no está presente en el sistema (tmtap.dll) .

Entre las ubicaciones de búsqueda para el archivo ausente están las carpetas del sistema y ac: / python27, que permitió la explotación.

«Como puede ver, el servicio estaba tratando de cargar un archivo DLL que faltaba, que finalmente se cargó desde el directorio c: \ python27, un directorio dentro de nuestra variable de entorno PATH», dice Hadar .

Para probar contra la escalada de privilegios, Hadar compiló una DLL sin firmar que escribió en un archivo de texto el nombre del proceso cargándolo, el nombre de usuario que lo ejecutó y el nombre del archivo DLL.

Como se muestra en la imagen a continuación, la prueba fue un éxito ya que la DLL se ejecutó con privilegios SYSTEM dentro de un proceso de Trend Micro confiable (firmado).

Esto también garantizaría la persistencia de un archivo ejecutable malicioso en un sistema con una versión vulnerable de Trend Micro Password Manager. Esto sucedería porque la carga útil se ejecutaría cada vez que se carga el servicio PwmSvc.exe.

El investigador de seguridad identificó la vulnerabilidad (CVE-2019-14684) a la falta de mecanismos que verifiquen que los archivos binarios cargados estén firmados y cargados desde una ruta controlada.

Trend Micro recibió un informe sobre una falla similar de secuestro de DLL, identificada como CVE-2019-14687, en la misma aplicación.

Este segundo error fue descubierto por Trần Văn Khang del Equipo Infiniti – VinCSS, y la explotación involucró una DLL diferente, informa el fabricante del antivirus en un aviso .

El administrador de contraseñas de Trend Micro admite actualizaciones automáticas y los usuarios que tienen la función habilitada ya deberían haber recibido el parche. Si este no es el caso, una comprobación manual debería ser suficiente.

Fuente: bleepingcomputer.com