Una campaña de phishing recientemente detectada utiliza notificaciones de correo de voz de Microsoft como cebos para engañar a los objetivos para que abran archivos adjuntos HTML que redirigen a las páginas de destino de los atacantes utilizando un metaelemento.

El phishing es un tipo de estafa donde los delincuentes intentan engañar a sus objetivos para proporcionar información personal a través de sitios web fraudulentos que controlan, utilizando una amplia gama de técnicas de ingeniería social, así como mensajes diseñados para parecer que fueron enviados por una organización legítima o alguien que saber.

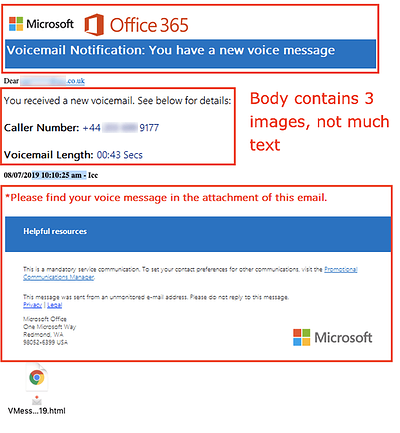

Como se detalla en una investigación compartida con BleepingComputer por la firma de seguridad de correo electrónico Avanan, los operadores de la campaña envían spam a las víctimas potenciales con correos electrónicos disfrazados de alertas de correo de voz de Microsoft Office 365.

Estos correos electrónicos de phishing le indican a los objetivos que abran los archivos adjuntos para poder escuchar los mensajes de voz, mostrando el número de la persona que llama y la longitud del correo de voz dentro del mensaje para que parezca más convincente.

Las redirecciones de meta actualización

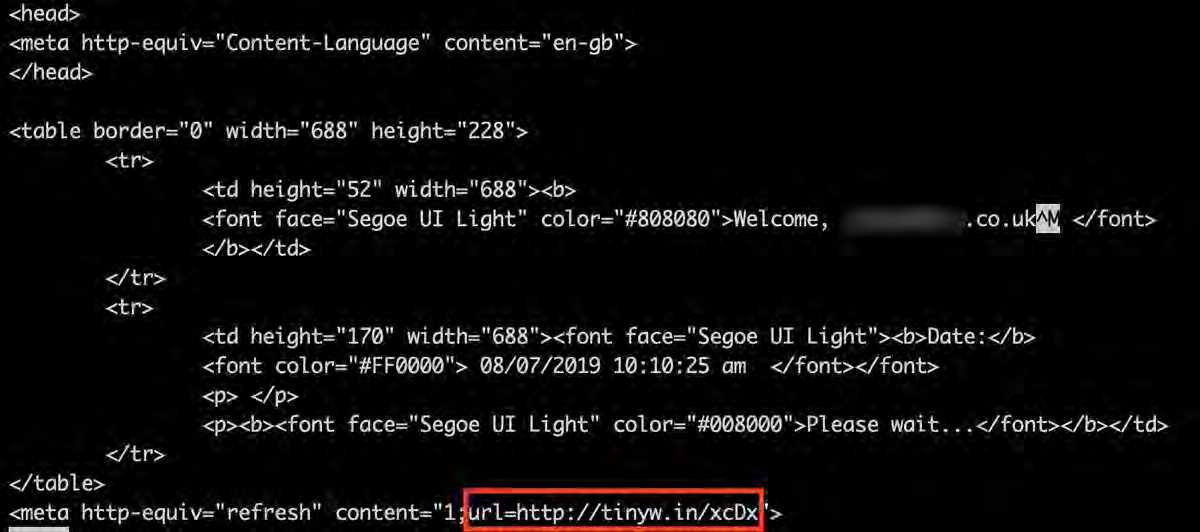

Las víctimas serán enviadas a las páginas de inicio de phishing empleando una técnica de redireccionamiento conocida que utiliza el elemento meta HTML con el valor del atributo http-equivestablecido en «Actualizar» y el valor del atributo de contenido establecido en «1» para forzar un tiempo de espera de un segundo.

Sin embargo, a diferencia de las campañas detectadas anteriormente que abusan de meta refrescar estos ataques a través de una URL intermedia diseñada para enviar los objetivos a la página de destino, estos ataques usan el archivo adjunto HTML para iniciar la redirección, un método denominado ‘Metafórmula MetaMorph’ por los investigadores de Avanan.

El archivo adjunto se abrirá en el navegador web por defecto los objetivos, con la página de transferirlos a una página de destino alojada en la mototamburi. [Com] sitio web de WordPress comprometida a través de un tinyw.in URL acortada y con el elemento meta incrustado al final de el archivo adjunto HTML para iniciar el proceso de redireccionamiento.

«Estos archivos adjuntos HTML maliciosos usan meta actualización para redirigir al usuario final desde un archivo adjunto HTML alojado localmente a una página de phishing alojada en Internet pública», dice Avanan.

«Debido a que el pirata informático utiliza esta etiqueta de actualización para ofuscar la URL, los analizadores de enlaces integrados de Office 365 (utilizados por el EOP predeterminado y el ATP E5) no detectan la amenaza».

Recopilación de credenciales de Office 365

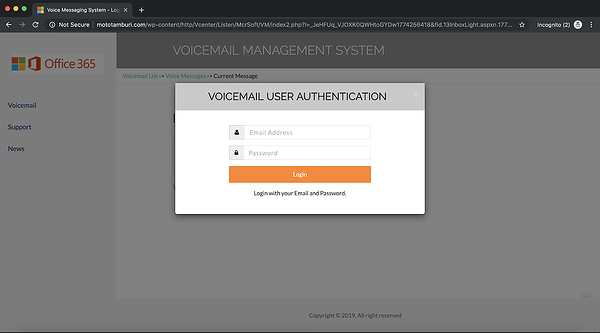

Para obtener las credenciales de Office 365 de sus víctimas, los atacantes han diseñado una página de «sistema de administración de correo de voz» falsificada que muestra un formulario de inicio de sesión de «Autenticación de usuario de correo de voz».

Este formulario de phishing solicita a los objetivos que ingresen la dirección de correo electrónico y la contraseña de su cuenta de Microsoft que se recopilarán y enviarán a un servidor controlado por el atacante.

La dirección IP del servidor disponible en 37.111.130.203 y utilizada para almacenar las credenciales de usuario robadas de Microsoft Office 365 está codificada en la página de inicio de phishing.

«Este ataque se basa en la ola de ataques de archivos adjuntos HTML que hemos observado recientemente dirigidos a nuestros clientes, ya sean pymes o empresas», concluye Avanan .

«Agrega otra capa de sofisticación a los archivos adjuntos HTML maliciosos con la etiqueta, que ofusca la URL para evadir el análisis de enlaces y redirige a un dominio comprometido en Internet público».

Mensajes de voz utilizados como cebos por otros phishers

A fines de enero, se observó otra campaña de suplantación de identidad (phishing) en los investigadores de EdgeWave mientras usaba las alertas de mensajes de correo de voz RingCentral para engañar a las posibles víctimas para que entregaran sus credenciales.

Los correos electrónicos de phishing utilizaron archivos adjuntos de EML que se abrirían dentro del cliente Outlook de los objetivos, lo que facilitó aún más a los atacantes presionarlos para que hicieran clic en los enlaces incrustados.

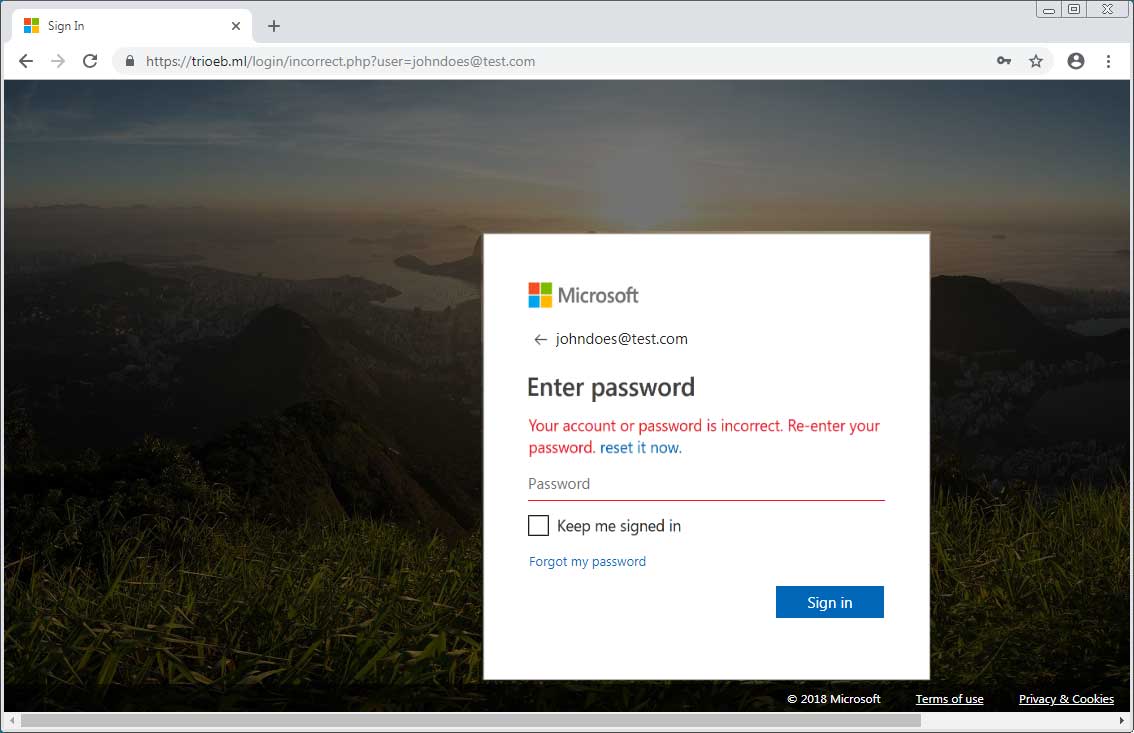

Además, la página de inicio de phishers le pediría a las víctimas que ingresen sus credenciales dos veces para asegurarse de que el usuario ingresado y las combinaciones de contraseñas sean las correctas.

El experto en phishing, NullCookies, le dijo a BleepingComputer en ese momento que solo un pequeño número de kits de phishing usaba el método de doble verificación de contraseña y que continuamente «mostrar una alerta de contraseña incorrecta también se puede usar para evitar redirigirse al sitio web de la empresa suplantada». camuflaje extra.

Si recibe correos electrónicos que contienen archivos adjuntos o enlaces, asegúrese de ponerse en contacto con el remitente antes de abrir o hacer clic en cualquiera de ellos.

Si esta no es una opción y desea hacer clic en un enlace incluido en el mensaje, asegúrese siempre de verificar la URL en la barra de direcciones del navegador web para detectar cualquier cosa sospechosa.

Si ve algo fuera de lo normal después de abrir un enlace, cierre el navegador web y no continúe. Los usuarios que han caído en una estafa de suplantación de identidad (phishing) y han obtenido sus credenciales suplantadas (phishing) tienen que cambiar de inmediato las contraseñas a cualquier cuenta que pueda haber sido robada.

Fuente: bleepingcomputer.com